Im dritten Teil unserer Artikelreihe Storage, quo vadis?! findest du unsere Empfehlungen, wie du deine Infrastruktur sicherer machst, so dass Angreifer deinen Storage gar nicht erst erreichen, inkl. Empfehlung geeigneter Anbieter.

Teil I der Artikelreihe: Storage, quo vadis?!

Teil II der Artikelreihe: Storage, Backup & Co

Maßnahmen für höhere Widerstandsfähigkeit der Infrastruktur

Eine wichtige Regel bei der Auswahl der Werkzeuge ist Anbieter- und Technologie-Redundanz. In keinem Bereich sollte man sich auf einen einzigen Anbieter verlassen. Ist ein Hersteller von einer Schwachstelle betroffen, funktioniert hoffentlich der zweite noch. Weitere wichtige Regeln sind:

- Sicherheit beginnt am Eingang und mit Menschen. Verlassen sollte man sich aber vor allem auf letztgenannte nicht. Awareness ist gut, versagt aber in Stress-Situationen oder bereits im Tagesgeschäft zuverlässig regelmässig.

- Kommunikation mit der Außenwelt benötigt besonderen Schutz. Phishing-Angriffe werden immer besser. Ohne technische Hilfe ist der Mensch hoffnungslos verloren.

- In der Sicherheit ist weniger immer mehr:

- Moderne Werkzeuge mit einfachen, intuitiv zu bedienenden Oberflächen auswählen. Manchmal muss man sich von Altlasten trennen ☝️

- Weniger und sorgfältig ausgewählte Anwendungen, welche die Menschen gern benutzen, anbieten.

- So wenig Layer wie möglich konzipieren. Jeder Layer sorgt für mehr Komplexität und birgt die Gefahr von Inkompatibilitäten und Wildwuchs.

- Zugänge und Zugriffe durch Segmentierung, Klassifizierung und zentral verwalteten Rollen einschränken.

- Bei Cloudservices muss auf die Berechtigungen der Services geachtet werden. Auch Schnittstellen müssen abgesichert und möglichst eingeschränkt werden.

- Secure Service Edge, Zero Trust und Mehrfaktorauthentifizierung schützen das Unternehmen wirksam vor Angriffen.

- Anbieter sorgfältig auswählen und nicht stumpf das verwenden, was die letzten 20 Jahre opportun war.

- Compliance- und Grundschutz-Grundlagen beachten und Umsetzung überwachen (es gibt Tools dafür).

- Sichere Lösungen auswählen. Eine Auswahl an Herstellern von IT-Security Made in Germany gibt es vom TeleTrusT.

- Allow-Listing ist immer besser als Deny-Listing ☝️

Es gibt nur eine einzige Ausnahme, wo mehr tatsächlich mehr ist: im Patchmanagement.

Netz, Systeme & Co

Am Anfang steht der Index

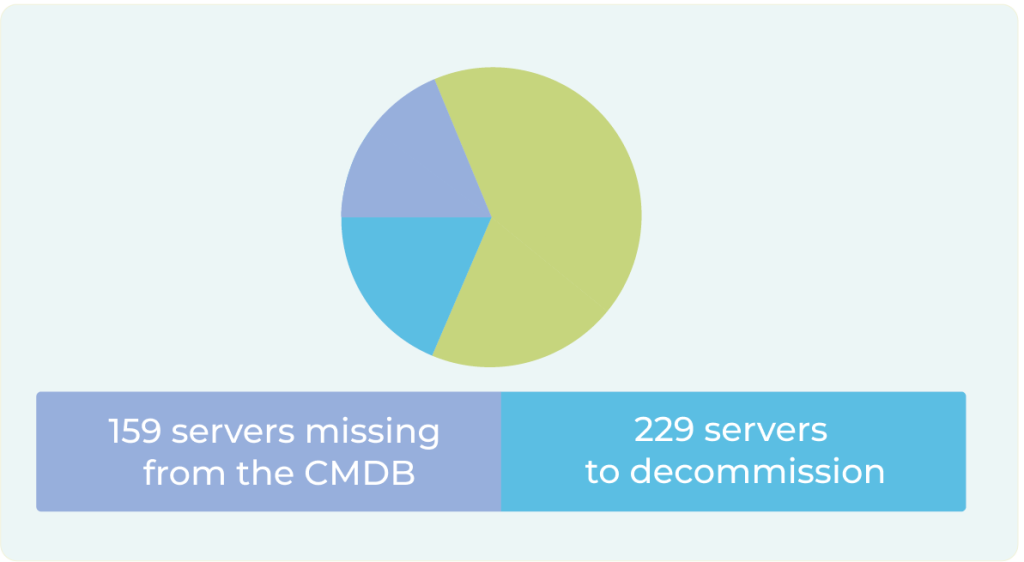

In immer agileren Umgebungen nimmt das Asset Management eine zunehmend wichtige Rolle ein. Die aktuell beste Lösung am Markt kommt aus Luxemburg. Know & Decide konsolidiert alle technischen, funktionalen und finanziellen Informationen in einer kontinuierlichen, globalen Bestandsaufnahme. Mit dem integrierten Natural Language Processing (NLP) lassen sich Echtzeiteinblicke in die Infrastruktur gewinnen.

Erst nachdem man weiß, was man hat (oder nicht mehr hat oder nicht mehr braucht), kann eine sinnvolle Strategie mit wirksamen Maßnahmen entwickelt werden. Zentrales Element ist die Vergabe von Zutritts-, Zugangs- und Zugriffsrechten.

TripleZ

Mit TrippleZ werden Zutritt, Zugang und Zugriff kontrolliert. Grundlage ist ein Rollen- und Berechtigungskonzept.

Rollen und Rechte werden nach dem Need-to-Access- und Need-to-Know-Prinzip vergeben. Zentrale Verwaltungstools wie Active Directory und Richtlinien helfen bei der Durchsetzung und vereinfachen On- sowie Off-Boarding von Menschen und Systemen.

In der Cybersicherheit dreht sich prinzipiell alles darum, wer wann worauf zugreifen darf. Verstöße möglichst früh erkennen zu können, ist eigentlich schon das ganze Geheimnis. Dabei helfen verschiedene Technologien, Werkzeuge, Maßnahmen und ein bisschen Achtsamkeit.

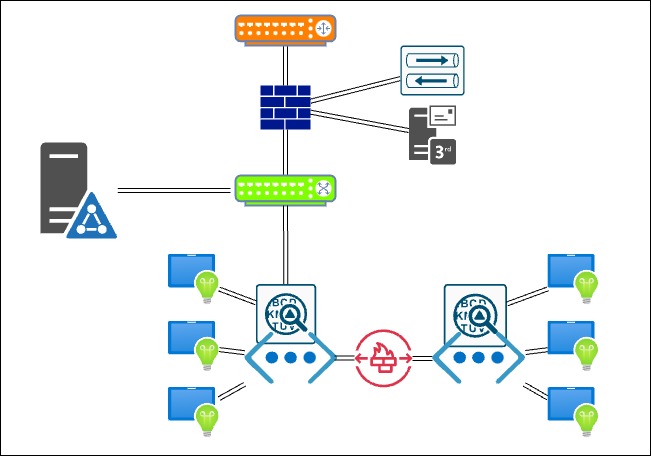

Netzübergänge mit P-A-P

P-A-P ist ein Begriff aus dem IT-Grundschutz (NET.1.1.A18). Er bezeichnet die dreistufige Absicherung von Netzübergängen unterschiedlicher Klassifizierung. Die Dreistufigkeit wird durch unterschiedliche Technologie verschiedener Hersteller erreicht. In unserem Beispiel sichern ein Netzabschlußgerät (Router, z. B. von Juniper), eine moderne Firewall wie die von Lancom sowie ein intelligenter Switch (z. B. von Aruba Networks) den Übergang vom Internet zum internen Netz.

XDR und Microsegmentierung sind die neue Firewall

Netzwerkssegmentierung bildet unsichtbare Barrieren für potentielle Angreifer von außen wie von innen. Hier kann wieder Lancom zum Einsatz kommen mit seinen wirklich innovativen LAN-Produkten. Sämtlicher Netzwerkverkehr sollte überwacht und analysiert werden. Dabei helfen XDR-Plattformen wie Cortex XSIAM von Palo Alto Networks. Ein EDR-System wie das von Acronis ist auf Endpunkte im Netzwerk spezialisiert und bringt zusätzliche Sicherheit ins Unternehmen. Guten Schutz vor Spam und Malware gibt es vom deutschen Anbieter Hornet Security oder dem Marktführer Mimecast. DNS-Sicherheit und DDoS-Schutz gibt es von Cloudflare. Wer es ganz sicher will, setzt auf SPF, DKIM, DMARC sowie DNSSEC.

Eine gute Angriffserkennung basiert auf Mustererkennung (behavioural analysis) und überwacht die Infrastruktur inline in Echtzeit. Kontextualisierung ist wichtig, um auch komplexere Angriffe (Advanced Persistent Threats; APT) erkennen zu können. Kombiniert man die Angriffserkennung mit Threat Intelligence (z. B. von Recorded Future oder den deutschen Vulidity) und bekannten Angriffsmustern (MITRE ATT&CK Data) hat man eine gute Chance, selbst Zero-Day-Attacken früh erkennen (und abwehren) zu können.

Privacy

Aller Netzwerkverkehr sowie Daten in Bewegung als auch in Ruhe sollten grundsätzlich verschlüsselt sein. Das erschwert Angreifern das Abgreifen von Informationen. Zero Trust ist mittlerweile ein Muss; genauso wie Mehrfaktor-Authentifizierung.

Ein SOC für alle Fälle

Zu einer umfassenden Sicherheitsarchitektur gehören neben den Überwachungstools unbedingt sowohl Schwachstellen- als auch Angriffsflächen-Management. Gute Schwachstellen-Management-Plattformen wie Runecast entdecken auch Inkompatibilitäten, Fehlkonfigurationen, Codeabweichungen und Compliance-Verstöße. Für mehr Sicherheit in cloud-native Umgebungen sollte man auf eine zweite, darauf spezialisierte Plattform wie sysdig setzen.

Nicht zu verwechseln mit Schwachstellen-Management ist die Erkennung und Verwaltung von Angriffsflächen. Schwachstellen bilden nur einen (wenn auch den für Angreifer Erfolg-versprechendsten) Teil der Angriffsfläche ab. Im Rahmen des Angriffsflächen-Management wird auch eruiert, wie gefährlich eine Schwachstelle für das eigene Unternehmen ist. Pentera testet automatisiert und kontinuierlich die Infrastruktur auf potentielle Sicherheitslöcher. Eine deutsche Alternative ist XM Cyber der Schwarz IT.

Ebenfalls unverzichtbar ist eine gute Monitoring-Plattform wie checkmk, Prometheus, Datadog oder dem Observability-Stack von Grafana. Letztgenannter eignet sich besonders für Cloud-Umgebungen und zur Schnittstellenüberwachung.

Mit Schirm, Transparenz aber ohne Melone

Last not least hilft die beste Plattform nichts ohne Übersicht und Zusammenführung der Meldungen all dieser Systeme in einem übergeordneten, einheitlichen System. Man spricht dabei von einem Umbrella-System oder Cockpit, neu-IT-isch auch Business Intelligence Plattform. Umbrella-Systeme sammeln, analysieren und visualisieren Log-, Monitoring- und Reporting-Daten und können Vorhersagen treffen zur Vermeidung von Vorfällen (predictive Analytics). Splunk ist der bekannteste Vertreter. Auch ein SIEM (Security Information Event Management) ist ein solches System. Moderne Versionen wie Exabeam wurden um eine aktive Komponente erweitert zur Security Operation Platform. Die uns bekannte aktuell beste Lösung ist CloudFabrix, das sich auch in bestehende Umgebungen integrieren lässt (falls jemand schon Splunk hat).

Und kommt es doch einmal zu einem Vorfall, hilft eine intelligente Incident-Response-Management-Plattform. Weit verbreitet ist ServiceNow. Mit PagerDuty oder dem quelloffenen Grafana IRM gibt es moderne Alternativen.

SOC heißt ausgeschrieben übrigens Security Operation Center. Was dazu gehört beschreiben wir in diesem Artikel.

Das Message-Chaos beherrschen

In großen, komplexen IT-Services-Landschaften fallen unglaublich viele Meldungen, Logdaten und andere Informationen an, die es gilt möglichst in Echtzeit auszuwerten, zu priorisieren und den richtigen Stellen zur Verfügung zu stellen. Messaging-Dienste wie Kafka helfen dabei. Dennoch ist eine gute Suchfunktion unerlässlich. Die uns aktuell bekannte beste Suchmaschine auf diesem Gebiet ist Quickwit. Die Engine gibt es als Drop-in für Elasticsearch, Splunk, Datadog, Google Chronicle und viele andere Hersteller.

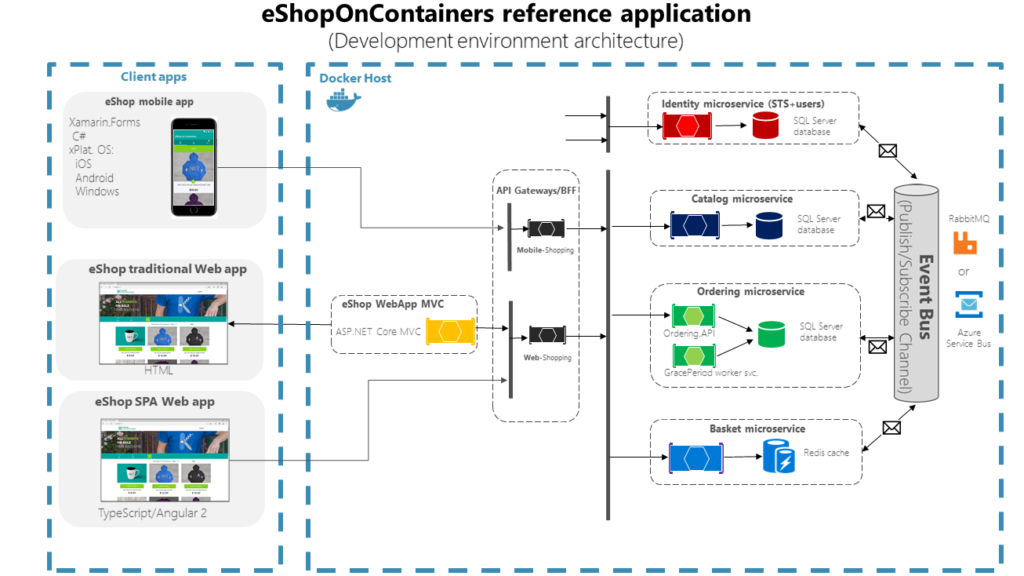

Microservices und Containerisierung

Nicht auf den ersten Blick als solcher erkennbar, ist Container-basierte Virtualisierung (Containerisierung) ein Baustein der Sicherheitsstrategie. Microservices können die Angriffsfläche enorm reduzieren: je weniger Treiber und je weniger Bibliotheken desto weniger potentielle Schwachstellen. Microsoft erklärt die Architektur recht ansehnlich in seiner Learn-Plattform:

Statt einer einzigen monolitischen Anwendung wird eine Applikation in mehrere kleinere Anwendungen aufgeteilt. Die Architektur beinhaltet quasi eine Segmentierung einzelner Anwendungsteile. Das ist aber nur einer der Vorteile. Anwendungen lassen sich damit auch verteilt betreiben. Davon profitieren Filialgeschäfte wie Versicherungen, Handelsketten wie Rewe oder die Systemgastronomie. Bei der Verwaltung helfen Plattformen wie Gloo.

Ein weiterer Vorteil ist die Möglichkeit, schadhaften Code schnell reparieren oder austauschen zu können. In monolitischen Anwendungen ist das nicht so einfach möglich.

Legacy-Anwendungen, die sich nicht containerisieren lassen, sollten umso sorgfältiger abgesichert werden. Isolation durch Segmentierung, konsequentes Patchmanagement und strengste Zugriffskontrollen sind das Mindeste. Klassische Virtuaiisierung hilft ein bisschen, da immerhin die Hard- von der Software getrennt wird.

Automatisierung

Mit Automatisierung lassen sich menschliche Fehler vermeiden. Alles, was sich automatisieren lässt, sollte auch automatisiert werden. Zu den bekanntesten Automatisierungswerkzeugen gehören Ansible, Salt, Chef oder speziell in Cloud-Infrastrukturen Terraform. Einer der Vorteile sind fertige Play- oder Runbooks, die nur noch parametrisiert werden müssen.

Im Zusammenhang mit Automatisierung werden auch oft Begriffe wie No-Code und Low-Code genannt. Im Wesentlichen beschreibt beides eine Art Auto-Vervollständigung in der Programmierung. Auch damit lassen sich Fehler vermeiden, da weniger manuell geschrieben werden muss.