Zalando beschreibt sich selbst mit „We are a Software company.“ Bei Lidl und Kaufland könnte es bald heißen „We are a Cybersecurity company.“ Diese neue Selbstverständnis von speziell Einzelhandelsunternehmen zeigt, dass man die Zeichen der Zeit erkennt. Zwar verdient man sein Geld nach wie vor mit dem Verkauf von Waren. Die Wertschöpfungskette beginnt jedoch ganz tief im Unternehmen beim Schutz der IT-Infrastruktur. Und die ist immer öfter das Ziel von Angriffen. Dabei ist der eigene Onlineshop nur eine der Angriffsflächen. Global verzweigte Lieferantennetzwerke, wachsende Partnerökosysteme, die fortschreitende Digitalisierung des Filialgeschäftes erhöhen die Komplexität und die Zahl potentieller Schwachstellen. Die Schwarz-Gruppe mit mehr als einer halben Million Mitarbeiter in 32 Ländern gehört zu den weltweit führenden Handelsunternehmen. Die zur Gruppe gehörenden Marken Lidl und Kaufland kennt fast jeder. Die Schwarz IT dagegen ist weniger bekannt. Sie ist der Technologiepartner in der Schwarz-Gruppe für Auswahl, Bereitstellung und Betrieb sowie die Weiterentwicklung von IT-Infrastrukturen, IT-Plattformen und Business-Anwendungen. Mit STACKIT und den Cybersecurity-Angeboten können auch andere Unternehmen von der Expertise und den modernen Plattformen der Schwarz IT profitieren.

Vom Dienstleister zum Dienstleister

Mit der Öffnung der eigenen Cloud-Plattform STACKIT für externe Kunden begann die Schwarz-Gruppe, vormals ausschließlich interne IT-Services zu kommerzialisieren. Neben den üblichen Services einer Cloud-Plattform – Compute Power, Storage, Backup – bietet STACKIT auch Colocation an. Eines von zwei Rechenzentren befindet sich im österreichischen Ostermiething und ist weniger als 15km von unserer Redaktion entfernt.

Relativ neu im Portfolio sind Netzwerk & Security as a Service (NaaS). Beide gehen Hand in Hand. Die cloud-basierten Netzwerkdienste sind ohne sichere Architekturen wie Secure Service Access und Zero Trust Network Access (SSA, ZTNA) nicht möglich. Die Grundlage schuf die Schwarz-Gruppe Ende 2021 mit der Übernahme des israelischen Security-Startups XM Cyber. Im Juni 2022 kaufte die Gruppe mit Cyber Observer einen weiteren Sicherheitsspezialisten aus Israel.

Das Wettrennen mit den Bösen

Ein großes Geheimnis macht die Schwarz Gruppe aus ihrem Security Operations Center. Das Rad haben sie damit aber dennoch nicht neu erfunden. Netzwerk- und Security Operations Center (NOCs/SOCs) sind seit vielen Jahren Hirn und Herz großer IT-Services-Landschaften. Zunächst den großen Telekommunikationsanbietern vorbehalten, ziehen sie seit ein paar Jahren immer öfter auch in die Unternehmens-IT ein. In solch einem Operations Center laufen alle Fäden zusammen. Das macht sie zum begehrten Angriffsziel. Nicht nur aus diesem Grund sind sie in jeder Hinsicht kugelsicher. Physisch findet man sie meist versteckt im Kern einer Liegenschaft, von außen nicht erkennbar und nur für wenige erreichbar. Die Anforderungen an die Zugangsbeschränkungen sowohl physisch als auch im Netzwerk sind hoch. Alle Details sind meist nur einer kleinen Gruppe von Insidern bekannt.

Aber was genau macht so ein SOC jetzt eigentlich?!

Zunächst einmal überwacht es 24 Stunden an 365 Tagen im Jahr Netzwerk und Verhalten im Netzwerk und von Netzwerkteilnehmern auf Anomalien. Das passiert automatisiert kontinuierlich und transparent für die Anwender in Echtzeit. Darüber hinaus ist es dafür verantwortlich, dass Sicherheitsrichtlinien, -regeln und -verfahren durchgesetzt werden und warnt das Unternehmen vor potenziellen Bedrohungen. Dem SOC stehen verschiedene Werkzeuge und Technologie zur Verfügung. AI und maschinelles Lernen sind mittlerweile die Grundlage vieler dieser Lösungen.

Angriffserkennung: Ein System zur Angriffserkennung identifiziert eigenständig Regelverletzungen und Angriffsmuster. Dazu muss ein geeignetes System in der Lage sein, historische mit aktuellen Daten und mit Indicators of Comprise (IoC) bzw. Indicators of Attack, Threat-Intelligence-Daten aus externen und internen Quellen sowie bekannten Angriffsmustern und Bedrohungsszenarien (z. B. MITRE ATT&CK) zu korrelieren – und zwar auf jeder Stufe der Angriffskette. Es muss verborgene Zusammenhänge zwischen Fehlkonfigurationen, Schwachstellen und kompromittierten Devices oder Accounts aufspüren.

Eine große Rolle in diesem Zusammenhang spielt die Inventarisierung. Neue Netzwerkelemente und -teilnehmer müssen automatisch erkannt und in die Überwachung aufgenommen werden. Die Information aus der Inventarisierung ist auch für andere Bereiche der IT-Sicherheit, wie das Konfigurationsmanagement (CMDB) oder Schwachstellenmanagement wichtig.

Schwachstellenmanagement/ Compliance und Auditsicherheit: Im Schwachstellenmanagement wird das Netzwerk und alle IT-Services kontinuierlich automatisiert auf bekannte Schwachstellen, Konfigurationsfehler und -abweichungen, Hard- und Software-Inkompatibilitäten, schwache Authentifizierungen, veraltete Software-Release- und Patch-Stände untersucht. Hier wird auch die Einhaltung von Best Practices und Cyber Sicherheits-Standards bzw. Compliance Frameworks wie BSI IT-Grundschutz, DSGVO, ISO 27001, NIST, PCI-DSS, HIPAA, CIS Benchmarks und weiteren branchenspezifischen Vorgaben geprüft.

Moderne Lösungen geben Handlungsempfehlungen zu erkannten Schwachstellen oder Konfigurationsfehlern bzw. -abweichungen und verfügen über integrierte Korrekturmaßnahmen. Meist werden dazu Standardtools wie PowerCLI oder Ansible verwendet. Die Spreu vom Weizen trennt sich, wenn alternative Lösungspfade oder Workarounds aufgezeigt werden – nicht immer sind Patches oder Updates möglich.

Threat Management/ Threat Intelligence: Auch in diesem Bereich gibt es Werkzeuge, die relevante Bedrohungen rund um die Uhr in Echtzeit automatisiert identifizieren und priorisieren können. Auf dem Gebiet spielen Firewalls, Filter und Intrusion Detection eine große Rolle. Eine gute Lösung muss stets über aktuelle Daten zu Indikatoren für Kompromittierung und Angriffe (IoC/IoA), URL-Klassifizierungen, Bedrohungssignaturen, IDS-Mustern oder IP-Reputation zu verfügen und wertet Daten aus verschiedenen Quellen aus.

Widerstandsfähigkeit (Resilience): Relativ neu im Cybersecuritywerkzeugkasten sind automatisierte Analysen, Tests und Hacking-Simulationen, welche kontinuierlich die Angriffsfläche sowohl extern als auch intern auf das tatsächliche Risiko von Bedrohungen für die IT-Services-Landschaft evaluieren.

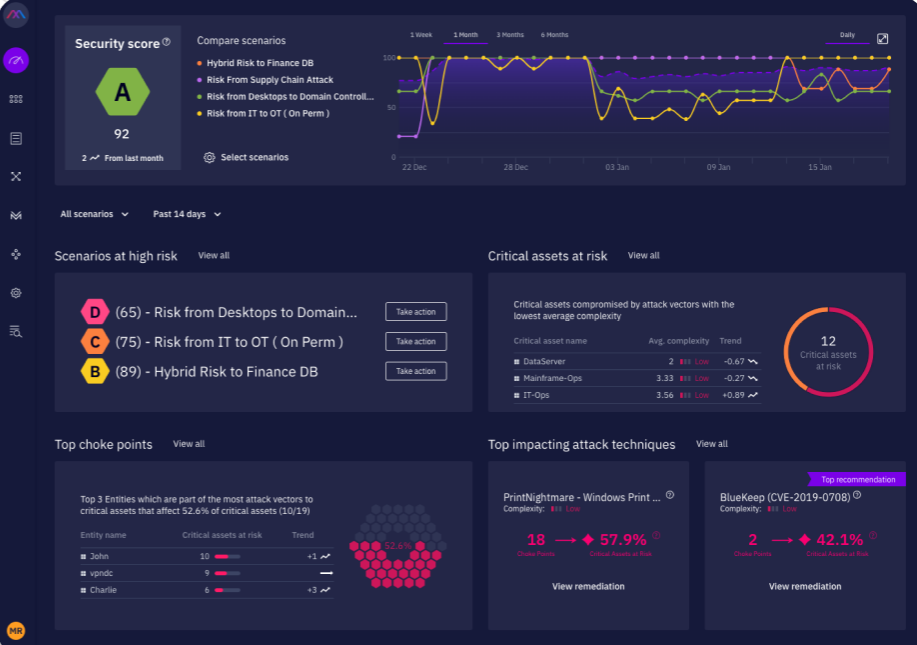

Analyse & Visualisierung: Das A und O eines SOC ist eine einheitliche Analyse der Daten aus allen Modulen inkl. Logfiles. Ein zentrales Dashboard ermöglicht jederzeit einen Überblick über die Sicherheitslage in Echtzeit. Visuelle Darstellungen des kompletten Netzwerks mit allen Devices, Usern und Kommunikationsbeziehungen gehören mittlerweile zum Standard. Meist werden diese Ansichten anhand von Graphen modelliert. Wichtig im zentralen Dashboard ist die Möglichkeit, Informationen zu potentiellen Sicherheitsverletzungen und Angriffen inkl. Priorisierung auf einen Blick erfassen zu können.

Disaster Recovery: Im SOC werden auch Backups aller sicherheitsrelevanten Komponenten und Konfigurationen aufbewahrt. Für die garantierte Wiederherstellung werden die Kopien oft in sogenannten Vaults (Tresoren) vorgehalten. Das schützt diese goldenen Kopien vor Veränderung und Manipulation.

In einem SOC kommunizieren alle Systeme maschinenlesbar entweder über APIs oder als native Integration miteinander. Selbstverständlich überwachen moderne SOCs mittlerweile auch alle gängigen Public Cloud Dienste und SaaS-Plattformen. Es gibt speziell auf IoT bzw. OT spezialisierte Systeme, so dass auch Fertigungsbetriebe oder KRITIS-Betreiber von den Vorteilen eines SOC profitieren können.

IT wird Kern der Wertschöpfung

In der Studie IT-Trends 2022 kommt Capgemini zu dem Ergebnis, dass IT zum Kern der Wertschöpfung in Unternehmen und Behörden wird. Remote Workforce Management, Cybersicherheit und Digitalisierung sorgen dafür, dass Unternehmen IT-Budgets immer öfter als Investition und nicht mehr nur als Kostenfaktor sehen.

Von Kaseya gibt es im IT OPERATIONS SURVEY RESULTS REPORT 2022 eher ernüchternde Erkenntnisse dazu: Die drei Top- Prioritäten für IT-Fachleute sind zwar die Verbesserung der allgemeinen Sicherheit, die Steigerung der IT-Produktivität durch Automatisierung und die Migration in die Cloud. Allerdings stehen dem mit den Auflagen von Cyber-Sicherheit und Datenschutz, unzureichenden IT-Budgets und -Ressourcen, und Altsystemen, die Wachstum und Innovation behindern, drei große Herausforderungen gegenüber.

Ressourcen stellen dabei die größte Hürde dar. Die meisten Ressourcen benötigen IT-Support und Helpdesk. Da bleibt für IT-Sicherheit, Datensicherung und Notfallwiederherstellung oft nicht viel übrig. Das Dilemma dabei ist: ohne Investition in modernere Lösungen, Automatisierung und KI-Unterstützung wird es nicht nicht besser!

Mit alten Mustern brechen

Gartner hat in einer Umfrage herausgefunden, dass 56% der befragten Unternehmen ihre größten technologiebezogenen Anschaffungen in hohem Maße bereuen.

Laut Gartner sind 67% der Personen, die an Entscheidungen über den Kauf von Technologien beteiligt sind, nicht in der IT-Branche tätig. Das ist ein großes Problem. Kaufmännisch sinnvolle Entscheidungen tragen nicht immer zu mehr Sicherheit im Unternehmen oder höherer Produktivität bei. Auch ist es schwierig, eine geeignete Lösung zu evaluieren, wenn man noch nicht mal ansatzweise das Problem versteht und erst recht nicht die Aussagen vom Vertrieb eines Herstellers einordnen kann, der in erster Linie seine Provision und selten das Wohl des Kunden im Kopf hat.

Deloitte kommt basierend auf einer Umfrage zu einem noch viel drastischeren Schluß: „Vorstandsmitglieder können die Fortschritte ihrer Unternehmen bei der digitalen Transformation nur schwer einschätzen und brauchen mehr Erfahrung im Bereich Technologie.“

Und hier schließen wir den Kreis zur Schwarz IT. Mit ihren Angeboten leistet die Gruppe einen wichtigen Beitrag und eine Grundlage für die Zukunfts- und Wettbewerbsfähigkeit deutscher Unternehmen. Die Anschaffung dieser Lösungen muss anschließend niemand bereuen.

Auch Systemintegratoren und Service Provider können von dem Angebot der Schwarz IT profitieren. Professional Service Partner oder Managed Service Provider erweitern ihr Portfolio mit DSGVO-konformen Cloud-Services. Einer dieser Partner ist Cloud & Heat. Das innovative aus Dresden baut und betreibt mit Einsatz von Open-Source-Software sichere und energieeffiziente digitale Infrastrukturen.

Interessierte Partner finden mehr Informationen zum Partnerprogramm auf der Website.