ZTNA oder Zero Trust Network Access ist eine Schutzmaßnahme im Kampf gegen Ransomware und andere Cyberbedrohungen. In diesem Artikel erklären wir, was ZTNA ist, wer es braucht und wie es funktioniert.

Ransomware ist ein einträgliches Geschäft. Zwar sind Transaktionen mit Cryptowährungen öffentlich, dauerhaft auf der Blockchain gespeichert und damit auch nachverfolgbar – hinter dem Pseudonym eines Wallets steckt immer eine Entität. Cyberkriminelle bewegen sich jedoch in eigenen Netzwerken. Anders als bei den regulierten Börsen und Brokern ist ein Rankommen an die Hintermänner jedoch schwierig bis unmöglich. Das macht es nicht nur attraktiv für kriminelle Organisationen, die sich selbst bereichern wollen. Auch Regierungen greifen gelegentlich auf diese Art der Finanzierung z. B. von Kriegen oder dem Kauf von Waffen zurück und können so Sanktionen umgehen. Das gefährliche daran ist die Intelligenz und Ausdauer in der Vorgehensweise. Angriffe werden immer ausgeklügelter und gezielter. Mit herkömmlichen Sicherheitsvorkehrungen lassen sich diese Angriffe kaum erkennen, geschweige denn abwehren.

Zu den wirkungsvollen Schutzmaßnahmen gehört Zero Trust Network Access (ZTNA). Das ist keine Technologie. ZTNA ist ein Bündel von Maßnahmen im Rahmen einer Secure-Service-Access-Architektur (SSA). Zu den effektivsten Maßnahmen von ZTNA gehören u. a. Multifaktor-Authentifzierung (MFA), die Klassifizierung von Informationen, Baselining, Verhaltensanalyse, Schwachstellenassessments, Inventarisierung, Netzwerk-Monitoring, Netzwerk-Services mit Mobile und Device-Management, Microsegmentation sowie natürlich KI und Automatisierung.

Wie funktioniert ZTNA?

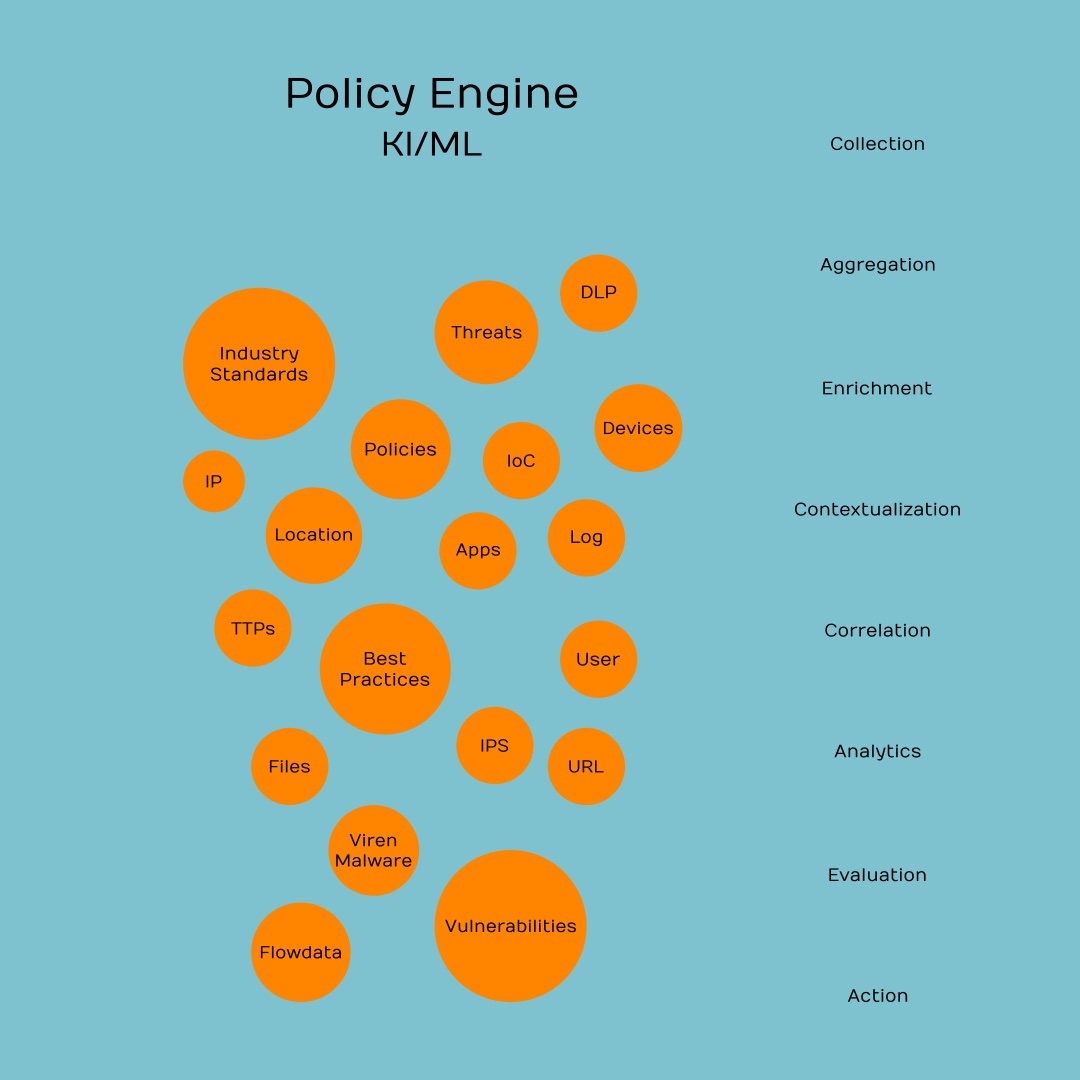

Den Kern von ZTNA bildet die Policy Engine. Sie entscheidet, ob ein Nutzer oder ein Gerät auf eine Ressource zugreifen darf und unter welchen Bedingungen. Die Entscheidung erfolgt automatisiert anhand von Regeln, Nutzerverhalten, Kontext und anderen Faktoren. Das Prinzip basiert auf Allow-List-Mechanismen. Prinzipiell geht die Engine davon aus, dass jeder Netzwerkteilnehmer – ob Mensch oder Maschine – potentiell böse ist. Eine künstliche Intelligenz (KI) bewertet verschiedene Aspekte des Zugriffs. Dazu können Geräteinformationen, Geo-Location, Username, Uhrzeit und Netzwerkbetreiber gehören sowie Art und Ziel des Zugriffs, biometrische Merkmale, Verhalten und viele weitere Aspekte. Hier sind ein paar Beispiele der Daten, die im Zuge einer ZTNA-Validierung eine Rolle spielen:

- Art der Anwendung

- Anwendungs-Metadaten

- Benutzer-Identität

- Geräte-Informationen

- Content (Deep Packet Inspection)

- WHOIS-Daten

- Geoinformationen

- IP/URL/Domänen-Reputation

- Bekannte Bedrohungen

- IPS-Signatur

Für die Authentifikation eines Netzwerkteilnehmers werden all diese Aspekte mit einem Regelwerk abgeglichen. Dieses Regelwerk setzt sich ebenfalls aus vielen verschiedenen Teilen zusammen und ist dynamisch.

Machine-Learning-Algorithmen passen das Regelwerk an immer neue Angriffsvektoren an. Zu diesen Angriffsvektoren gehören Schwachstellen, bekannte Angriffstaktiken und -Prozeduren (TTPs), als schädlich eingestufter Code (Viren, Malware), kompromittierte URLs und vieles andere mehr. Da sich die Bedrohungslage kontinuierlich ändert, muß auch das Regelwerk permanent angepaßt werden. Dazu werden aktuelle und historische Daten gesammelt, kontextualisiert und korreliert. Eine große Hilfe sind auch Wissensdatenbanken wie MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) zur Klassifizierung und Beschreibung von Cyberangriffen, die fortlaufend aktualisiert werden.

Die Hauptrolle bei der Authentifizierung spielt das Verhalten von Netzwerkobjekten und Nutzern. Die Policy-Engine vergleicht dieses Verhalten mit allen ihr zur Verfügung stehenden Faktoren. Regelverletzungen sowie verdächtige, unbekannte oder unregelmäßige Aktivitäten und Datenströme – die sogenannten Indicator of Compromise (IoC) – werden erkannt und führen zu Folgereaktionen wie Ausschluss oder Quarantäne sowie Meldung eines verdächtigen Netzteilnehmers. Threat-Intelligence-Service-Provider wie Recorded Future evaluieren große Datenmengen auf der ganzen Welt und bieten IoC auch as a Service.

Dwell-Time minimieren

Ein besonderes Merkmal von ZTNA ist die kontinuierliche Überwachung und Bewertung der Netzwerkteilnehmer. Selbst nach erfolgreicher Authentifizierung prüft die Engine weiterhin die Einhaltung der Regeln. Es versteht sich von selbst, dass diese Überprüfung im gesamten Netzwerk passiert und nicht nur an neuralgischen Punkten oder einem Perimeter. Auf diese Weise lassen sich nicht nur unbekannte Angriffsszenarien, so genannte Zero-Day-Angriffe) erkennen, und Advanced Persistant Threats (APT) sondern auch Innentäter aufspüren. Die Zeit, die Angreifer unbemerkt in einem Netzwerk verbringen können, sinkt drastisch. Fireeye veröffentlicht regelmäßig Reports darüber.

Innentäter und Schatten-IT

Zu den wohl größten Risiken in Unternehmen gehören Innentäter und Schatten-IT. Die meisten erfolgreichen Angriffe passieren innerhalb eines Firmennetzwerkes. Dabei muß noch nicht einmal Absicht im Spiel sein. Komplexität, menschliche Fehler z. B. in Konfigurationen oder bei der Bedienung von Anwendungen und Geräten, Quick-Fixes, mangelhafte Dokumentation, großzügige Rechtevergabe, shared Accounts, Unaufmerksamkeit und Überlastung sind nur einige der Ursachen für Regelverletzungen.

Im Rahmen einer Kontext-bezogenen Analyse würde sehr schnell auffallen, wenn ein Praktikant aus der Produktion auf Übernahmeverträge, Konstruktionspläne aus der Entwicklung oder den noch nicht veröffentlichten Geschäftsbericht zugreift. Genauso fällt es auf, wenn der PC der Geschäftsführungsassistenz plötzlich zum Command & Control Server mutiert oder normalerweise eher unterbeschäftigte Geräte plötzlich an ihren Leistungsgrenzen operieren.

Auch Schatten-IT hat es schwer, unentdeckt zu bleiben. In den USA wurde jüngst bekannt, dass Freelancer in Behördenprojekten zwar mit sicheren ID-Karten ausgestattet wurden, jedoch nicht mit den notwendigen Kartenlesegeräten. Die gab es recht günstig bei Amazon zu kaufen – inklusive Malware.

5 Gründe für ZTNA

1. Komplexität

It-Services-Landschaften sind komplex. Sie wachsen historisch oder im Zuge von Mergers & Acquisitions. Software as a Service (SaaS), Multicloud und Edge Computing weichen die Perimeter auf. Bei der Digitalisierung werden Geräte miteinander vernetzt, die nie für das Internet gebaut wurden. Unternehmen und ihre IT werden immer agiler. Und genauso agil und tiefgreifend müssen die Sicherheitsmaßnahmen sein.

2. Lieferketten

In globalisierten Produktionsketten ist auch die IT zur Steuerung und Aufrechterhaltung der Prozesse eng verzahnt. Software besteht inzwischen aus vielen Komponenten unterschiedlicher Entwickler. Da wird Code nachgeladen, auf Bibliotheken zugegriffen und verschiedenste Anwendungen mit Schnittstellen verknüpft. Ohne KI lassen sich weder Beziehungen noch Verhalten all dieser Komponenten kontrollieren.

3. Remote Work

Nicht erst seit Corona arbeiten Mitarbeiter von überall auf der Welt. War es früher nur der Vertrieb, sind mittlerweile Entwicklungsteams, Support und Hotline, ja sogar Unternehmensführungen über alle Kontinente verstreut. Auch das Firmenlaptop hat weitgehend ausgedient. Heute wird mit dem Firmennetz verbunden, was gerade da ist. Klassische Zugangskontrollen wie Firewalls oder VPN-Gateways sind damit hoffnungslos überfordert.

4. Fachkräftemangel

Fachkräfte sind begehrt und auf vielen Gebieten Mangelware. Das hat unterschiedliche Auswirkungen auf Unternehmen. Fluktuation ist nur eine davon. Viele greifen auf Freelancer zurück oder entscheiden sich für Outsourcing, um überhaupt handlungsfähig zu bleiben. On- und Offboarding sowie Rechte- und Zugriffsmanagement lassen sich manuell nicht mehr handhaben.

5. Compliance

Sicherheitsaudits sind nichts Neues. Finanzdienstleister wie Banken oder Kreditinstitute mußten schon immer nachweisen, gewissen Standards zu entsprechen. Mittlerweile verlangen auch Geschäftspartner, Versicherer und sogar Steuerberater immer öfter einen Compliance-Nachweis. Ein solcher Nachweis oder erfolgreiche ISO- und andere Zertifizierungen sind mit traditionellen Sicherheitsmaßnahmen kaum mehr möglich.

Wer braucht es?

Diese Frage ist einfach zu beantworten: Jedes Unternehmen mit mehr als einem Mitarbeiter oder Standort. Große Organisationen bauen sich ihre eigene SSA-Architektur auf. KMU nutzen Security as a Service. Hier können sich auch Systemhäuser und Service Provider positionieren. Die meisten Lösungen am Markt sind mandantenfähig. Hier lassen sich wunderbare Bundles kreieren – sogar aus rein deutschen Angeboten.

Eine Auswahl geeigneter Lösungen hat GigaOm in seinem Radar for Zero-Trust Network Access (ZTNA) zusammengestellt.