Detection & Response gehört unbedingt in den IT-Sicherheits-Strategiebaukasten. Aber welche? Es gibt Lösungen für Netzwerke (NDR), Endpunkte (EDR) und Erweiterte (XDR). Alle bieten eine Kombination aus Prävention, Erkennung, Untersuchung und Reaktion. Allerdings gilt: Je ganzheitlicher, desto besser. Die richtige Antwort lautet also X. Je früher ein Angriff erkannt wird, desto besser. Je mehr Informationen zur Auswertung zu Verfügung stehen, desto besser.

Der Grund dafür sind immer komplexere Angriffsketten. Das Prinzip kommt aus dem militärischen Umfeld und trifft 1:1 auch auf den Cyberwar zu. Geprägt hat den Begriff der Cyber Kill Chain der amerikanische Rüstungs- und Technologiekonzern Lockheed Martin.

Wie in einem richtigen Krieg besteht ein Angriff auch in einem Cyberkrieg aus unterschiedlichen Phasen. Lockheed Martin unterteilt die Cyber-Kill-Chain 🌐 in sieben Stufen:

- Im Zuge der Erkundung (Reconnaissance-Ebene) wählt ein Angreifer das Ziel aus, erforscht es und versucht, Schwachstellen zu identifizieren.

- Bei der Bewaffnung (Weaponization) entwickelt der Eindringling Werkzeuge, die auf die zuvor identifizierten Schwachstellen zugeschnitten sind.

- Im Zuge der Auslieferung (Delivery) infiltriert der Angreifer sein Ziel mit der erstellten Waffe.

- Nach erfolgreicher Infiltration wird im Zuge der Exploitation die Waffe aktiviert.

- Ein erfolgreicher Auslöser initiiert die Installation eines Zugangspunkts, über den der Angreifer unerkannt ins Zielnetzwerk gelangt.

- Sobald der Angreifer in ein Netzwerk eingedrungen ist, kann er zusätzliche Maßnahmen für den dauerhaften Zugriff auf das Zielnetzwerk etablieren (Command and Control).

- Jetzt kann der Angreifer weitere Maßnahmen zur Zerstörung seines Opfers initiieren. (Actions on Objective).

In Phase 1 kann man wenig tun, außer Mitarbeiter sensibilisieren, seine Informationen zu schützen und Schwachstellen zu beheben. Phase 2 passiert völlig unbemerkt vom Ziel. Ab Phase 3 wird’s heiß.

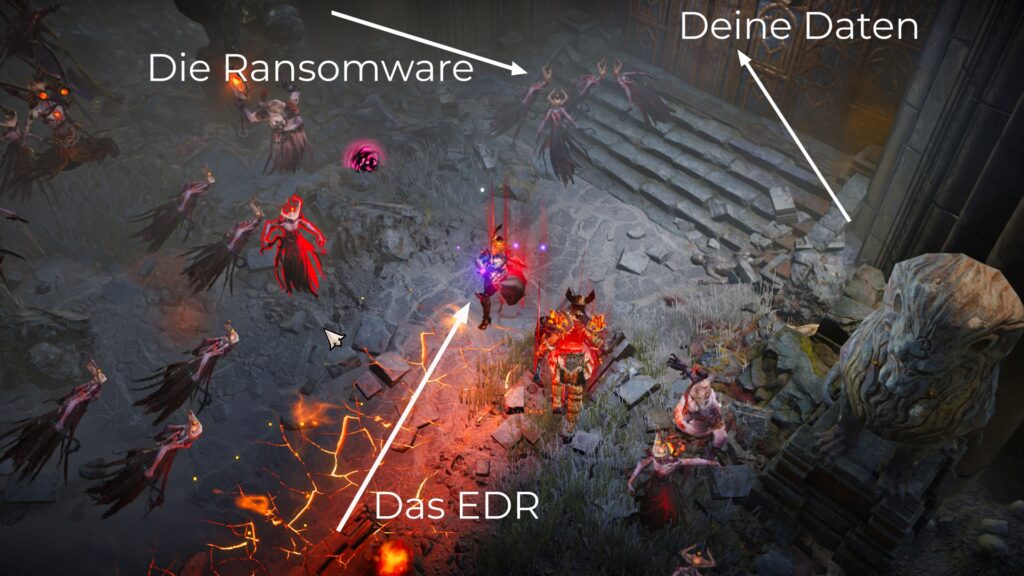

EDR-Systeme erkennen einen Angriff, wenn überhaupt, frühestens in Phase 7:

Kein N für ein X vormachen

Network Detection & Response-Lösungen sind darauf ausgelegt, Abweichungen von Mustern und unbekannte, suspekte Objekte im Netz möglichst früh zu erkennen. Besser sind aber Lösungen, die ganzheitlich arbeiten. Sie betrachten nicht nur das Netzwerk, sondern auch Systeme, Cloud-Instanzen und natürlich auch auch Endpunkte.

Zuverlässige Extended Detection & Response-Plattformen (XDR) nutzen AI und Machine Learning Algorithmen – z. B. für das Baselining (also die Grundlage für die Entscheidungen, was gut und erlaubt ist) – und reichern Daten mit vielen weiteren Informationen an. Das sind u. a. Informationen über bekannte Schwachstellen, klassische Signaturen für bekannte Viren und Schadsoftware, als böswillig bekannte URLs und IP Adressen sowie bekannte Taktiken, Techniken und Verfahren (TTP) von Angreifern oder Indicators of Compromise and Attack (IoC/IoA).

Beispiele für umfangreiche und moderne XDR-Plattformen sind Cortex 🌐 von Palo Alto Networks oder die integrierte SIEM- und XDR-Lösung von Microsoft 🌐.

Mit Profis arbeiten

Die Informationen, mit denen XDR die Daten anreichern werden von den Anbietern zum Teil in eigenen Security-Labs evaluiert. Der Großteil kommt jedoch meist von darauf spezialisierten Anbietern. Zu den bekanntesten Anbietern gehören Recorded Future 🌐 für Informationen zu Angriffsindikatoren oder MITRE für TTPs. MITRE hat mit ATT&CK® 🌐 (Adversarial Tactics, Techniques, & Common Knowledge) eine frei zugängliche Wissensdatenbank für die einzelnen Phasen der Cyber Kill Chain etabliert. Basierend auf eigenen Forschungen und realen Beobachtungen der von Angreifern verwendeten Taktiken, Techniken und Verfahren werden die Datenbanken ständig angepasst und erweitert.

D3FEND 🌐 ist das Pendant zu ATT&CK mit wertvollen Hinweisen zu Gegenmaßnahmen.

Cybercrime as a Service

Eine große Gefahr besteht im Zeitraum zwischen dem Bekanntwerden einer Sicherheitslücke und der Verfügbarkeit von Patches. Durchschnittlich dauert es neun Tage nach Bekanntwerden einer Sicherheitslücke bis zur Verfügbarkeit eines Patches. Aber auch mit der Verfügbarkeit von Patches ist die Gefahr nicht vorbei. Untersuchungen von Mandiant zeigen regelmäßig, dass bekannte Schwachstellen noch bis zu einem Monat nach dem Erscheinen eines Patches ausgenutzt werden – in einigen Fällen sogar noch bis zwei Jahre danach.

Dienstleister wie Darkside haben sich darauf spezialisiert, unerfahreneren Bösewichten mit Wissen und Werkzeugen zur Seite zu stehen. Richtig gefährlich wird es allerdings, wenn Zeit und Geld für den Angreifer keine Rolle spielen – sie sich also ausgiebig mit dem Angriffsziel auseinandersetzen, komplexe Social-Engineering-Angriffe planen und den Angriff bis ins letzte Detail individualisieren können.

Wie im richtigen Krieg wird spioniert, verschleiert und verwirrt. Je früher also ein Angriff erkannt wird, desto weniger Schaden richtet er an. Wie so ein Angriff konkret abläuft, haben die Cyberforscher von Talos Intelligence in einem Blogpost am Beispiel der zuvor erwähnten Proxyware beschrieben.

Wenn die Security selbst zum Problem wird

EDR hat einen weiteren ganz entscheidenden Nachteil. Kaum eines kommt ohne die Installation von Agenten oder der Einbettung von Code aus. Technisch betrachtet ist EDR ein Remote Access Trojaner – zum Teil sogar ein richtig fieser. Absolute Software z. B. basiert auf Computrace, einem Stück Code, das ab Auslieferung fest im BIOS-Chip von Computern verschiedener Modelle inkl. Dell, HP oder Lenovo eingebettet ist. Nach dem Start des Computers wird unbemerkt vom Betriebssystem ein Agent installiert, der sofort Kontakt zu einem zentralen Server im Ausland herstellt. Damit ist es möglich, aus der Ferne die Dateien der Benutzer von ihren Computern abzurufen, ihr Verhalten zu überwachen und unbekannte Programme herunterladen und installieren zu können. Das Gerät kann zudem von einem entfernten Server ohne weitere Authentifizierung gesteuert werden. Die Kommunikation ist unverschlüsselt. Der Agent wird automatisch beim Start ausgeführt und befindet sich dauerhaft auf den Computern der Benutzer. Einmal aktiviert, sind die kleinen Trojaner immun gegen jedweden Versuch, sie zu deaktivieren, selbst wenn das Gerät neu erstellt, die Festplatte ausgetauscht oder die Firmware geflasht wird.

Fazit

Eine umfassende Sicherheitsstrategie für Unternehmen umfasst immer verschiedene Lösungen unterschiedlicher Hersteller. Dazu gehören NDR, EDR, XDR, SIEM und SOAR, Schwachstellen- bzw. Angriffsflächenmanagement sowie natürlich auch Netzwerkfirewalls Maßnahmen umfassen neben Netzwerksegmentierung und Rollen- und Berechtigungskonzepten immer auch ein intelligentes Datenmanagement.

Das hat sicher seinen Preis und nicht jedes Unternehmen verfügt über die nötigen Fachkräfte. Hier helfen Service Provider, z. B. für Managed Detection & Response (MDR) wie Trovent 🌐 oder die Telekom 🌐.

Mehr über die einzelnen Phasen eines Angriffes und welche Maßnahmen jeweils geeignet sind, haben wir in einem Artikel beschrieben. Was ein SOC ist, lernst du in diesem Beitrag. Außerdem haben wir EDR entmystifiziert und eine kleine Marktübersicht zu Extended, Endpoint oder Netzwerk Detection & Response Lösungen in einem Artikel zusammengefasst.