Obwohl Spear Phishing zwar nur weniger als 0,1 % aller versendeten E-Mails ausmacht, ist es dennoch für 66% aller Sicherheitsverletzungen verantwortlich. Was ist Spear Phishing und wie können Unternehmen sich und ihre Mitarbeiter schützen?

Spear Phishing sind gezielte Angriffe auf eine Person oder ein Unternehmen. Solche Angriffe sind aufwändig. Sie kosten den Angreifer sowohl Zeit als auch Geld. Um so komplexer sind die Angriffsszenarien. Unternehmen erkennen oft zu spät, was passiert. Um Schaden abzuwenden oder doch zumindest gering zu halten, ist es wichtig, Angriffsketten zu verstehen und möglichst früh eingreifen zu können. Moderne und umfassende Schutzmaßnahmen sind ein Vorteil. Daran scheitern jedoch viele Organisationen. In diesem Artikel geben wir Tipps, wie ein moderner, umfassender Schutz aussehen kann.

Wie James Bond, nur in richtig böse

Die Motivation der Angreifer ist vielfältig. Wirtschafts- bzw. Industrie- sowie politisch sowie militärisch motivierte Spionage und Sabotage stehen ganz oben auf der Liste. Zielgruppe der Angreifer sind oft hochrangige Firmen- oder Regierungsmitglieder und deren Umfeld. In diesen Reihen suchen sie Personen, die an vertraulichen Projekten beteiligt sind und Zugang zu sensiblen Informationen haben.

Ist ein geeignetes Opfer identifiziert, beginnt die Recherchearbeit. Neben offiziellen Quellen wie Presseberichten oder Unternehmensseiten sind Profile in sozialen Medien ein wahrer Quell an Informationen. Da werden stolz die neuen Luxusgüter und das Lieblingstier samt Namen präsentiert. Auch Freundeslisten sind oft sehr aufschlussreich.

Tipp #1

Um möglichst wenig Angriffsfläche zu bieten, empfehlen wir Einschränkungen. Private Posts von privaten Profilen wie z. B. auf Facebook sollten nur mit Freunden und niemals öffentlich geteilt werden. Freundschaftsanfragen sollten nur akzeptiert werden von Personen, die auch wirklich persönlich bekannt sind. Privates hat in Posts auf professionellen Social-Media-Netzwerken wie LinkedIn oder XING nichts verloren. Auf Plattformen wie X sind Profile nie privat. Dort repräsentiert man immer auch sein berufliches alter ego.

Jeder! hinterlässt Spuren. Immer.

Egal, wo wir uns bewegen und wie vorsichtig wir sind, hinterlassen wir immer unsere Spuren – auch im Netz. Und egal wie unscheinbar die scheinen, bieten sie doch immer eine potentielle Angriffsfläche. Öffentliche Auftritte bieten zudem Gelegenheit, sich weitere Informationen zu verschaffen, indem Angreifer sich in der Nähe ihrer Opfer aufhalten und Gesprächen lauschen. Bei der Nutzung öffentlicher Verkehrsmittel ergeben sich weitere Gelegenheiten, weitere Details zum privaten und beruflichen Umfeld der Opfer herauszufinden. Lautstark geführte Telefonate sind da nur eine Möglichkeit. Subtiler sind Beobachtungen, was das Smartphone gerade anzeigt, welcher Song in Spotify läuft, oder das Opfer im Zug ganz offen seine Lieblingsserie binged, die privaten Fotos am Laptop sortiert, Angebote und dringende E-Mails an wichtige Kunden schreibt, seine Aktienkurse checkt und für alle sichtbar Passwörter und Nutzernamen tippt, sein Lieblingsbuch liest …. Die Liste ist endlos fortführbar.

Tipp #2

Nehmt euch selbst nicht so wichtig! Nichts auf dieser Welt ist so dringend, dass man es auf einer Zugfahrt oder im Café lautstark am Telefon lösen muss oder für alle sichtbar am Firmen- oder privaten Laptop. Seid vorsichtig mit den Informationen, die ihr in öffentlichen Räumen über euch preisgebt. Ihr wisst nie, wer neben oder hinter euch steht oder sitzt.

Jedes noch so winzige Detail, jede noch so unwichtig scheinende Information hilft dem Angreifer, eine Persona zu erstellen, mit der er euch angreifen kann. Je mehr Informationen ihr preisgebt, desto plausibler können Identitäten gefälscht werden, die euer Vertrauen gewinnen sollen. Die Wahrscheinlichkeit, dass ihr auf eine persönliche Nachricht reagiert von jemandem, der euch gut kennt oder nahe steht, steigt mit jeder Information. Hängt ihr erstmal am Haken, beginnt die Manipulation. Social Engineering wird diese Phase auch genannt, in der das Vertrauen vertieft wird und das Opfer zum Handeln bewegt werden soll.

Um die Legitimität der Persona zu untermauern, werden E-Mail-Adressen gefälscht, Konten kompromittiert, Schwachstellen in der IT und bei Sicherheitsmaßnahmen ausgenutzt. Eine weitere wichtige Rolle spielen Emotionen. Ist das Opfer neugierig? Steht es unter Zeitdruck? Hat es Ängste? Entsprechend wird die Strategie festgelegt, um bösartige Elemente wie kompromittierte E-Mail-Anhänge oder USB-Sticks, Links zu unseriösen Webseiten oder Mitteilungen mit Anweisungen zu fragwürdigen Aktionen zu platzieren. Attraktive Angebote oder dringliche Appelle – am besten in Verbindung mit persönlichen Details – sollen das Opfer dazu bewegen, aktiv zu werden.

Tipp #3

In dieser Phase des Angriffs versagt jedes noch so gut absolvierte und mit Bravour bestandene Awareness-Training. Wenn der Chef will, dass ein Bericht sofort gelesen oder eine Anweisung sofort befolgt wird, ein wichtiger Kunde sofort wissen muss, ob das angehängte Angebot richtig ist, der Traumarbeitgeber mit dem Traumjob winkt oder ein Kollege in Not dringend Hilfe braucht, versagt das menschliche Bewußtsein komplett. Hier hilft nur Technik!

Die folgenden Maßnahmen sind übrigens keine Einzelmaßnahmen und immer in ihrer Gesamtheit zu betrachten und anzuwenden.

E-Mail-Sicherheit

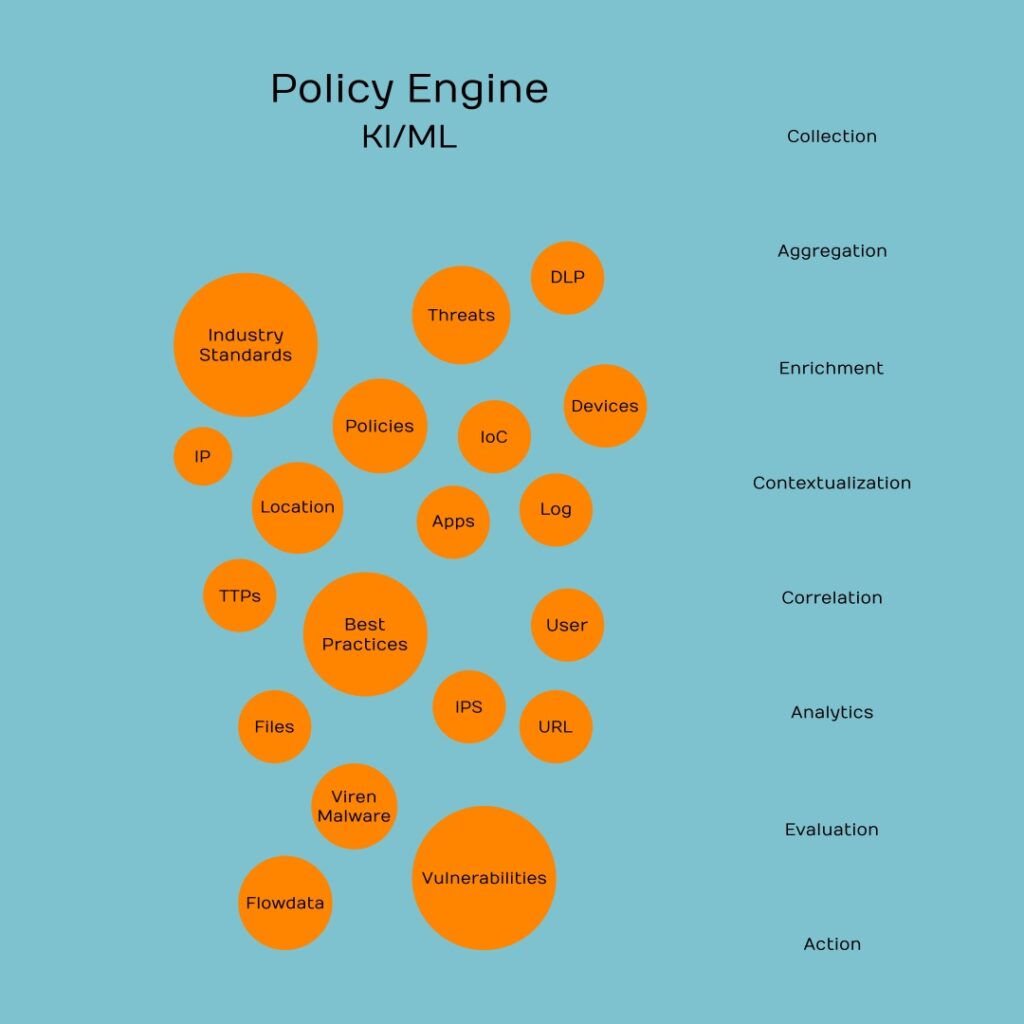

Moderne, KI-gestützte Gateways nutzen verschiedene Werkzeuge und Techniken, um gefährliche Inhalte zu erkennen und entsprechende Maßnahmen zu ergreifen, z. B. verdächtige Nachrichten oder Anhänge blockieren, unter Quarantäne stellen oder entsprechend kennzeichnen, maliziöse Links entfernen, u. ä. Spezielle E-Mail-Sicherheitslösungen – Sichere E-Mail-Gatewas – prüfen ein- und ausgehende Nachrichten auf verdächtige oder bösartige Inhalte. Dazu nutzen sie eine Kombination aus signaturbasierter Technik, Web- und URL-Filtern, Mustererkennung und KI- bzw. ML-Algorithmen.

Der Einsatz verschiedener Authentifizierungsprotokolle verbessert die Sicherheit zusätzlich. Mit dem Sender Policy Framework (SPF) können Domaininhaber festlegen, mit welchen IP-Adressen E-Mails in ihrem Namen versendet werden dürfen. Diese Einträge können Gateways auf Empfängerseite prüfen und so unautorisierte Nachrichten erkennen.

Mit DomainKeys Identified Mail (DKIM) lässt sich die Echtheit des Absenders überprüfen. Dabei wird eine digitale Signatur in die Kopfzeile einer E-Mail eingefügt, welche der Empfänger mit dem in den DNS-Einträgen für diese Domain hinterlegten, öffentlich zugänglichen Schlüssel des Absenders validieren kann.

Domain-Based Message Authentication, Reporting, and Conformance (DMARC) ist ein Protokoll zur E-Mail-Authentifizierung für den Fall, dass E-Mail nicht mit SPF oder DKIM authentifiziert werden kann. DMARC-Richtlinien bestimmen, wie eine E-Mail behandelt werden soll, wenn z. B. eine DKIM-Signatur als ungültig erkannt wird oder der Inhalt einer Nachricht manipuliert erscheint. DMARC beinhaltet zudem Reporting-Tools, mit denen der Domaininhaber nachvollziehen kann, wie seine E-Mail-Domain genutzt wird oder ob sie missbraucht wurde.

Das alles passiert natürlich automatisiert und transparent für den Anwender im E-Mail-Server. Der muss das selbstverständlich unterstützen. Tut er das nicht, sollte er dringend durch etwas Moderneres ersetzt werden.

Firmen, die sich exzellent damit auskennen, sind u. a. Heinlein Support aus Berlin oder sys4 AG aus München.

Zutritts-, Zugangs- und Zugriffssicherheit

Eigentlich sollte es selbstverständlich sein, dass der physische Zutritt zu Räumen und Gelände eines Unternehmens geschützt und kontrolliert wird. Seine Wohnungstür schließt man ja auch und achtet darauf, wer wann rein- und rausgeht. In großen Unternehmen helfen Schleusen und Zutrittssysteme, den Zutritt einzuschränken und nur berechtigten Personen den Eintritt zu gewähren. Mit Zugängen und Zugriffen ist das nicht ganz so einfach. Hier müssen Regeln aufgestellt werden, wer was sehen oder gar bearbeiten darf. Informationen und Dokumente müssen klassifiziert werden. Hierbei können intelligente Datenmanagement-Lösungen wie Alation oder Data Dynamics helfen.

Rollen müssen definiert, Berechtigungen festgelegt und vergeben werden. Und was noch viel wichtiger: auch wieder genommen werden, wenn eine Person einen Bereich wechselt oder das Unternehmen verlässt. Zu jedem On- gehört immer auch ein definierter Off-Boarding-Prozess.

Multi-Faktor-Authentifizierung (MFA) bietet ein zusätzliches Maß an Sicherheit. Hierbei müssen mehrere Authentifizierungsstufen durchlaufen werden, bevor ein Nutzer Zugang zu einem System oder Zugriff auf eine Information erhält. Am sichersten sind MFA-Maßnahmen, wenn die zweite Stufe entweder ein Hardware-Schlüssel wie z. B. von Yubikey oder ein biometrisches Merkmal ist. Beides ist transparent für den Nutzer, für Angreifer schwer zugänglich und kann nicht so leicht mit anderen geteilt werden.

Intelligente Netzwerksicherheit

Zuverlässige Lösungen für Netzwerksicherheit erkennen und prüfen automatisiert eingehende und ausgehende Kommunikationsverbindungen, Schnittstellen, externe wie interne Ressourcen am Edge, in der Cloud und im Rechenzentrum – eben einfach alles inkl. den Nutzern. Die Prüfung erfolgt kontinuierlich, in Echtzeit und nutzt KI- bzw. ML-Algorithmen zur Anomalieerkennung. Wie bei den sicheren E-Mail-Gateways kommt auch im Netzwerk eine Kombination aus signaturbasierter Technik, Web- und URL-Filtern, Mustererkennung, IoC/IoA-Daten (Indicators of Compromise/ Indicators of Attack) usw. usf. zum Einsatz. Gute Plattformen kontextualisieren zudem Informationen und korrelieren aktuelle sowie historische Daten.

Je nach Einsatz empfehlen wir reine IT-Plattformen wie z. B. Sycope, Arista und Palo Alto Networks oder auf OT-Sicherheit spezialisierte Plattformen wie u. a. rhebo und Otorio.

Zero Trust

Zero Trust geht etwas über MFA und starke Authentisierung hinaus. Hierbei werden neben der Identitäts- auch eine kontextbasierte Benutzerauthentifizierung und -autorisierung durchgesetzt. Zugang und Zugriff erhält nur, wer eindeutig identifiziert und authentifiziert werden kann – und zwar u. a. anhand von Geodaten, IP-Adressen, Verhaltensmustern, etc.

Zero Trust ist kein VPN! Mit Zero Trust lassen sich allerdings dynamische VPNs und Microsegmente abbilden. Hat sich ein Benutzer oder ein Asset erfolgreich authentifiziert und ist autorisiert, erhält er/es zeitlich begrenzt Zugang zu und Zugriff auf eine bestimmte Information oder Ressource. Dabei wird kontinuierlich geprüft, ob sich etwas am Verhalten oder den Konditionen ändert. Auf diese Weise kann automatisiert schnell reagiert werden, wenn etwas anormal erscheint und somit Anzeichen für eine Kompromittierung oder einen beginnenden Angriff ist. Zero Trust ist ein wesentliche Technologie in software-definierten Netzwerken.

Schwachstellenmanagement

Am besten ist es natürlich, sich gleich für Lösungen zu entscheiden, die weniger Schwachstellen haben. Keine ist eher utopisch. Umso wichtiger ist es, dass die Landschaft kontinuierlich und automatisiert überwacht und auf neue Schwachstellen geprüft wird. Plattformen wie Runecast checken gleichzeitig noch die Einhaltung der geltenden Compliance-Vorschriften und bieten mit einem Klick Reparaturmaßnahmen bzw. Workarounds an. Und wer das tatsächlich nicht selbst schafft, sollte vielleicht ernsthaft über Patchmanagement as a Service nachdenken.

Allgemeine Tipps

- Inventarisiere deine IT-Services-Landschaft, Du kannst nicht schützen, was du nicht kennst!

- Allow-Listing ist immer besser als Deny-Listing.

- Wenn möglich, sollten keine Standard-Ports verwendet werden.

- Mehrstufige Sicherheitsarchitekturen mit Technologie- und Anbieter-Redundanz, Segmentierung und demilitarisierte Zonen machen Angreifern das Leben extrem viel schwerer.

- Verbindungen von außen sollten nie durchgängig nach innen möglich sein.

- Offene, am besten noch direkt aus dem Internet erreichbare Ports sind offene Scheunentore für Angreifer.

- Standard-Benutzernamen und -Passwörter, z. B. von neuen Appliances oder Diensten, müssen immer sofort geändert werden.

- Transportverschlüsselung ist das mindeste, was Unternehmen implementieren sollten. Besser sind auch verschlüsselte Dateiablagen.

- Starke Authentifikation sollte überall wo nur möglich verwendet werden.

- Sandboxes, Honeypots und Digital Twins helfen mit Täuschung, Simulation oder Tests, das Risiko weiter abzuschwächen.

- Automatisierte Pentest-Plattformen wie Pentera untersuchen die eigene Verwundbarkeit.

- Etabliere ein Incident-Management und probe regelmäßig den Ernstfall.

- Benutze niemals öffentliche Ladestationen, USB-Anschlüsse oder WLANs.

- Unterschätze nie den Gamification-Faktor für deine Mitarbeiter. Was Spaß macht oder das Belohnungszentrum anspricht, hat größere Chancen, beachtet und umgesetzt zu werden. Das gilt auch bei der Awareness.