Sergej Epp ist Chief Information Security Officer (CISO) für Zentraleuropa bei Palo Alto Networks. In seinem Gastbeitrag stellt er sieben Prognosen für Cybersicherheitstrends für das Jahr 2024 vor und gibt für jeden Trend praktische Handlungsempfehlungen.

Prognosen für 2024 auf einen Blick:

- Herausforderung der CISOs durch KI

- Generative KI als Treiber für die Cybersicherheit

- Konsolidierung und Plattform-Ansatz zur Verbesserung der Sicherheit

- Ressourcenknappheit bei Regulierungsbehörden

- Aktive Beteiligung von Vorständen an der Cybersicherheit

- Bewertung der Infrastruktur auf „Quantum Readiness“

- Abstimmung von Sicherheitsmaßnahmen mit der Softwareentwicklung

So können sich Unternehmen gezielt vor neuen Bedrohungen schützen.

Prognose 1: Herausforderung der CISOs durch KI

In Zukunft werden Unternehmen und IT-Abteilungen Schwierigkeiten haben, die genauen Verantwortungen für künstliche Intelligenz (KI) im Unternehmen zu definieren. Gleichzeitig werden Angreifer Large Language Models (LLMs) und generative KI einsetzen, um Spear-Phishing-Mails erheblich zu verbessern und sie mit Deepfake und anderen KI-gestützten Angriffsmethoden kombinieren, die die Erfolgsquoten dieser Angriffe maximieren.

Handlungsempfehlungen:

CISOs sollten die Risiken von KI-gestützten Prozessen für das Unternehmen identifizieren und effektiv kommunizieren. Dabei ist eine klare Priorisierung von Projekten erforderlich, die den größten Wert für das Unternehmen und einen maßgeblichen Einfluss auf die Cybersicherheit haben.

Zur Steigerung der Sicherheitseffizienz bei gleichzeitiger Reduktion der Komplexität sollten CISOs auf KI-gestützte Plattformen setzen. Darüber hinaus sollten Experten bewährte KI-Sicherheitspraktiken untereinander austauschen und im Unternehmen integrieren.

Prognose 2: Generative KI als Treiber für die Cybersicherheit

Mit der Weiterentwicklung generativer KI in 2024 wird die Einführung von Security Copilots die Produktivität von Security Operations (SecOps) steigern. Dadurch wird sich der Fokus innerhalb des Teams deutlich in Richtung proaktiven Denkens verlagern – mit einem Fokus auf den Aufbau von Threat-Intelligence-Plattformen, die KI als Frühwarnsysteme nutzen. Zugleich wird Threat Hunting für eine bessere Sichtbarkeit von Angriffsflächen sorgen, noch bevor Sicherheitsteams mit Digital-First-Projekten beginnen.

Handlungsempfehlungen:

Die Rolle des CISOs sollte sich in Richtung eines Chief AI Security Officers (CAISO) entwickeln, der KI-Modelle nutzt, um in Echtzeit und autonom Bedrohungen vorherzusagen.

Durch die Weiterentwicklung der CISO-Rolle sollen Führungskräfte zusammengebracht und Cybersicherheit als zentrale Basis für den sicheren Aufbau KI-gestützter digitaler Projekte etabliert werden.

Darüber hinaus sollten CISOs messbare Kennzahlen, wie beispielsweise die Dauer, bis ein Vorfall gelöst ist, festlegen, sowie KI zum Schutz vor Datenverunreinigungen oder -degradierung einsetzen.

Prognose 3: Konsolidierung und Plattform-Ansatz zur Verbesserung der Sicherheit

Im Jahr 2024 wird die Konsolidierung von Cybersicherheits-Anwendungen zu einer zentralen Priorität für Unternehmen. Obwohl sie verspricht, Kosten und Komplexität zu reduzieren, wird deutlich, dass sie allein nicht ausreicht, um die Effizienz der Cybersicherheit zu steigern. Unternehmen werden merken, dass Konsolidierung nicht Plattformisierung bedeutet. Projekte, die sich ausschließlich darauf konzentrieren, kosteneffizienter zu sein und dabei die Verbesserung der Sicherheitsergebnisse außer Acht lassen, sind zum Scheitern verurteilt.

Handlungsempfehlungen:

Sicherheitsteams müssen einen modularen, systematischen Plattform-Ansatz als Alleinstellungsmerkmal für das Unternehmen schaffen. Dabei sollten sie die Zahl der Anbieter von mehr als 30 auf zwei bis drei vertrauenswürdige Cybersecurity-Partner reduzieren, die in einem Ökosystem agieren.

Unternehmen sollten innovative Cybersecurity-Partner engagieren, die auch einen Fokus auf Echtzeit- und automatisierte Sicherheit legen. Gleichzeitig sollte die Benutzerfreundlichkeit und Integration der Sicherheitslösungen verbessert werden.

Prognose 4: Ressourcenknappheit bei Regulierungsbehörden

Die verstärkten Anforderungen von NIS2 und DORA im Vergleich zur NIS1-Richtlinie setzen Organisationen unter Druck. Diese Anforderungen bergen das Risiko von Fehlinterpretationen und unvollständigen Informationen, was wiederum zu einer Ressourcenknappheit bei den Behörden führen kann. Dieser Mangel an Ressourcen erschwert die Priorisierung und Qualifizierung von Fällen und hat zur Folge, dass weniger Mittel für die Unterstützung, Aufklärung und Reaktion zur Verfügung stehen.

Handlungsempfehlungen:

Sowohl Behörden als auch Organisationen sollten Technologien einsetzen, um den Schweregrad und die potenziellen Auswirkungen neuer Anforderungen zu verstehen, anstatt diese erst in Krisenzeiten reaktiv zu bewerten.

Es ist von entscheidender Bedeutung, dass Behörden und Organisationen Programme entwickeln, die auf Technologien für das Management von Angriffsflächen, proaktiven Bedrohungsinformationen und -bewertungen basieren. Zusätzlich sollten sie bei der Reaktion auf Sicherheitsvorfälle die Dienste anerkannter Sicherheitsunternehmen in Anspruch nehmen.

Behörden müssen einen auf Bedrohungen fokussierten Ansatz in der Cybersicherheit verfolgen, um Berichte qualifizieren zu können.

Prognose 5: Aktive Beteiligung von Vorständen an der Cybersicherheit

Neue Vorschriften wie NIS2 verlangen von Vorständen mehr Verantwortung im Bereich Cybersicherheit. Infolgedessen werden Unternehmen mehr Experten oder ehemalige CISOs in ihre Vorstände aufnehmen und spezielle Cybersicherheits-Ausschüsse einrichten, um der zunehmenden Kontrolle durch Regulierungsbehörden zu begegnen. Die kontinuierliche Weiterbildung zum Thema Cybersicherheit wird ein wichtiger Faktor sein, um das Vertrauen zwischen CISO und Vorstand zu stärken.

Handlungsempfehlungen:

Unternehmen sollten einen Governance-Rahmen für Cyber-Resilienz etablieren, der die ausdrückliche Unterstützung des Vorstands erfährt.

CISOs sollten jährliche Vorstandssitzungen mit Einbindung der Partner aus dem Ökosystem (z. B. strategische Anbieter, Kunden und/oder Lieferanten) einführen sowie den Vorstand proaktiv beraten und Tabletop-Übungen durchführen.

Prognose 6: Bewertung der Infrastruktur auf „Quantum Readiness“

Mindestens 50 Prozent der Organisationen in kritischen Infrastrukturen (KRITIS), wie Finanzdienstleistungen oder nationale Sicherheit, werden Projekte initiieren, um die Auswirkungen des aufkommenden Quantencomputings auf ihre Cybersicherheit zu bewerten.

Handlungsempfehlungen:

KRITIS-Unternehmen sollten eine umfassende Risikoanalyse durchführen, insbesondere mit Blick auf Bedrohungsakteure, die verschlüsselte Kommunikation abhören, aufzeichnen und speichern können. Denn wenn Quantencomputer allgemein verfügbar sind, kann diese Kommunikation später leicht entschlüsselt werden.

Organisationen müssen bewerten, bei welchen selbst entwickelten Anwendungen und Anbieter-Technologien Post-Quanten-Kryptografie (PCQ) sofort oder im Jahr 2025 implementiert werden soll.

Prognose 7: Abstimmung von Sicherheitsmaßnahmen mit der Softwareentwicklung

Die Verbreitung von generativer KI in der Softwareentwicklung wird voraussichtlich zu einem Anstieg von Fehlern in selbst entwickelter Software führen und dadurch gleichzeitig Angriffe auf diese Anwendungen beschleunigen. In Verbindung mit dem zunehmenden Risiko von Angriffen auf die Lieferkette und einer exponentiellen Zunahme der Open-Source-Nutzung werden mindestens 30 Prozent der Unternehmen die Anwendungssicherheit als eines der drei größten Cyberrisiken im Jahr 2024 einstufen.

Handlungsempfehlungen:

CISOs sollten die Sicherheitslage in, an und um die Softwareentwicklungs-Pipeline bewerten und einen Plan erstellen, wie sie die Sicherheit mit der Entwicklungsgeschwindigkeit in Einklang bringen können.

Bei der Planung von Sicherheitsmaßnahmen sollten CISOs die Developer Experience (DevEx) berücksichtigen, beispielsweise reibungslose Integration in das Entwickler-Ökosystem, Zusammenhang zwischen Code-Build-Run, Kontrollen während des Codens und hohe Automatisierung mit Hilfe von Infrastructure-as-Code-Sicherheitstools.

Bring your Own AI

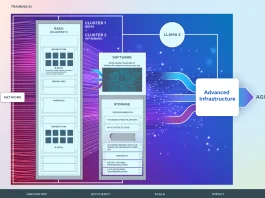

Ende letzten Jahres stellte Palo Alto Networks seine neue Cortex XSIAM-Plattform vor. Die Version 2.0 enthält über 1.300 AI-Modelle sowie ein neues BYOML-Framework (Bring-Your-Own-Machine-Learning), welches es Sicherheitsteams ermöglicht, ihre eigenen benutzerdefinierten AI- und ML-Modelle zu erstellen und in XSIAM zu integrieren. Damit lassen sich gespeicherte Sicherheitsdaten individuell analysieren und Anwendungsfälle wie Betrugserkennung, Sicherheitsforschung und anspruchsvolle Datenvisualisierungen darstellen.

Zusätzlich zum BYOML-Framework enthält XSIAM 2.0 neue Funktionen, mit denen Unternehmen die heutigen Herausforderungen im Bereich der Security Operations durch erhöhte Transparenz und Priorisierung von Bedrohungen bewältigen können. Das neue XSIAM Command Center liefert Sicherheitsteams einen umfassenden Überblick über Datenquellen und Warnmeldungen. Darüber hinaus können Unternehmen mit dem neuen MITRE ATT&CK Coverage Dashboard ihre Gesamtverteidigung gegen eine breite Palette von Bedrohungsakteuren und -techniken ausrichten.

Mehr über Palo Alto Networks erfährst du in unserem Interview mit Sergej Epp auf der it-sa 2023.