Schwachstellen sind eine große Schwachstelle in der IT-Sicherheit. Leider gehören sie zur IT wie der Strom zum Rechenzentrum. Eine Welt ohne Schwachstellen wäre schön, ist aber utopisch. Verantwortliche in Unternehmen müssen lernen, damit umzugehen und sich geeignete Maßnahmen überlegen. In diesem Beitrag geht es um ESXi- und andere Hosts. Wir haben Empfehlungen, wie IT-Verantwortliche trotz gehäufter Schwachstellen in Lösungen wie denen von VMware trotzdem etwas ruhiger schlafen können.

Natürlich helfen in erster Linie der Einsatz aktueller Softwareversionen und regelmäßige Sicherheitsupdates. Doch leider sind die nicht immer so schnell verfügbar wie die Schwachstellen nachwachsen. Abgesehen von Updates und Patches kannst du folgendes für die Sicherheit deiner ESXi-Hosts tun:

ESXi-Hosts sollten nie direkt erreichbar sein, und schon gar nicht aus dem Internet. Falls es sich doch nicht vermeiden lässt, sollten gehärtete Jump Server und Multifaktor-Authentifizierung (MFA) zum Einsatz kommen sowie ein Rollen- und Berechtigungskonzept greifen. Wir stellen die einzelnen Maßnahmen vor. Alle können (und sollten) kombiniert werden. Das erhöht die Hürden für Angreifer und reduziert Schaden für die Organisation.

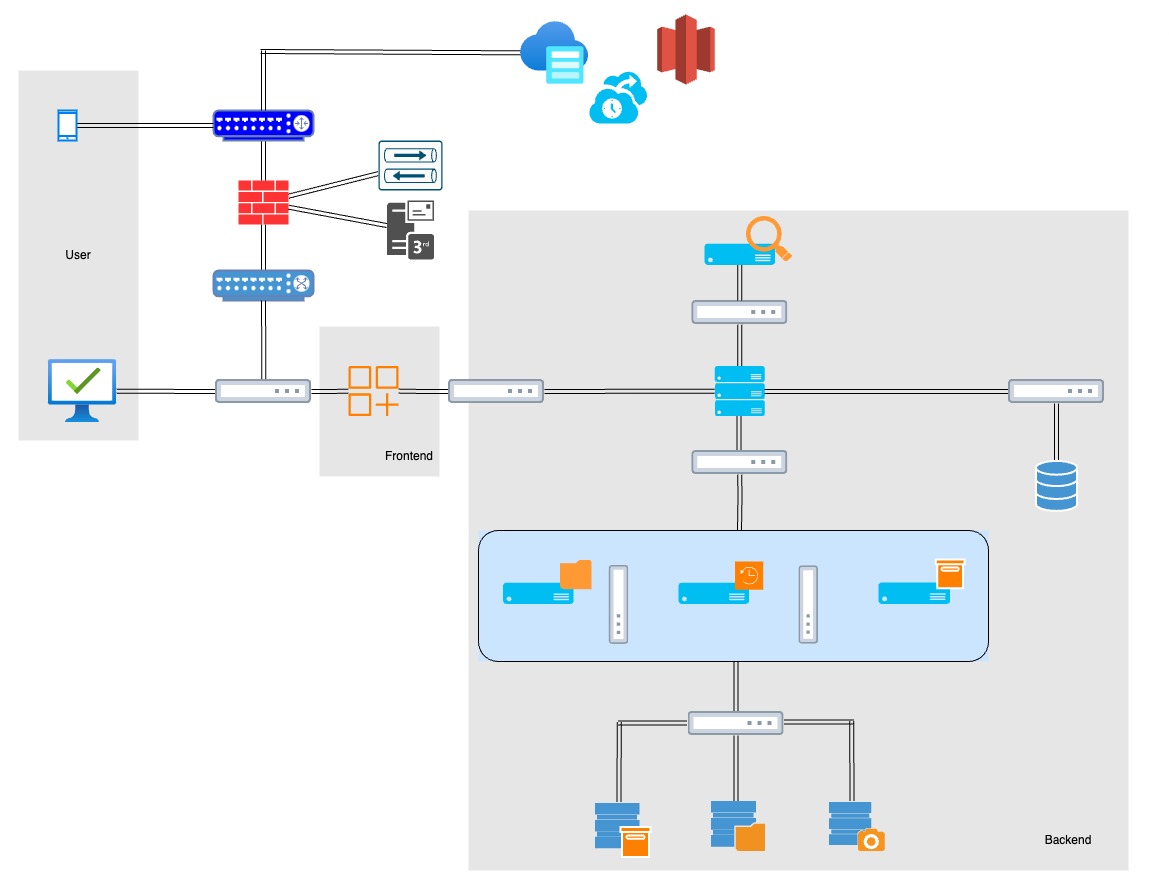

An erste Stelle steht immer eine wie auch immer geartete Firewall. In Zeiten verschwimmender Perimeter sollte eine an allen neuralgischen Punkten des Netzwerkes eingesetzt werden. Jede Firewall freut sich über die Unterstützung von Netzwerküberwachung (Network Detection & Response, NDR), inzwischen gern erweitert (extended, XDR). Es gilt: Daten nicht nur sammeln sondern auch auswerten. Mit KI-gestützen Analysetools lassen sich Auswertung und Priorisierung aller möglichen Meldungen und Vorkommnisse automatisieren.

Was ist eine gute Firewall?

Firewalls schützen die empfindlichsten Stellen einer IT-Infrastruktur: die Netzwerkübergänge (Perimeter). Eine Firewall gehört an jeden Übergangspunkt zwischen unterschiedlich klassifizierten Netzen.

Eine gute Firewall arbeitet mit Deep Packet Inspection, erkennt und kontrolliert Anwendungen auf Basis spezieller Muster und im Allow-List-Modus. Ob mit einer Single-Pass-Parallel-Processing-Engine wie der von Palo Alto Networks oder modular wie bei Lancom ist egal. Moderne Hardware ist so leistungsfähig, dass sie auch serielle Verarbeitung in Echtzeit hinkriegt.

Warum DPI und Muster: Ports und Protokolle kann man fälschen. Die Verwendung von non-standard Ports führt zu false positives (oder false negatives – beides ist ärgerlich). Anwendungen auf Grund verwendeter Ports und Protokolle erkennen zu wollen hat noch nie zuverlässig funktioniert. Jeder Hersteller, dessen Produkte im Kern noch damit arbeiten, handelt wissentlich grob fahrlässig. Bedauerlicherweise sind die schwarzen Schafe schwer zu erkennen: nicht überall, wo Next Generation drauf steht, ist wirklich Next Generation drin.

Das BSI empfiehlt an besonders empfindlichen Übergängen wie vom LAN zum öffentlichen Internet eine mindestens dreistufige Architektur: P-A-P (Paketfilter – Application Layer Gateway – Paketfilter). Das klingt kompliziert, ist aber einfach umzusetzen: Paketfilter Nr. 1 ist immer das Netzabschlußgerät (aka Router). Router eignen sich prima als Vorfilter. Das Application Layer Gateway ist am wichtigsten und sollte eine echte Next-Generation-Firewall sein (s. o.: DPI und Mustererkennung). Die nächste Stufe, wieder ein Paketfilter, kann ein intelligenter Netzwerkswitch sein. Der muß so konfiguriert werden, dass er eingehend ausschließlich Verbindungen des Application Layer Gateways akzeptiert.

Dieser mehrstufige Aufbau hat einen weiteren Vorteil: Er bietet nicht nur Technologie- sondern auch Hersteller-Redundanz. Wer ganz sicher gehen will, installiert zwischen Application Layer Gateway und Switch noch einen stateful Paketfilter.

Dienste, die aus dem Internet erreichbar sein müssen (z. B. Mail- oder VPN-Gateway, Webserver) gehören in eine demilitarisierte Zone (DMZ). Die hängt immer zwischen Router und Application Layer Gateway. Und damit sind wir bereits bei der Segmentierung.

Was ist Segmentierung?

Segmentierung ist die Gruppierung von Objekten mit gleichem Schutzbedarf. Diese Gruppen können physisch oder virtuell (logisch) voneinander getrennt sein. Je sensibler die Daten und je höher der Schutzbedarf macht eine Kombination aus beidem Sinn.

Segmentierung hilft, ESXi-und andere Hosts inkl. der darauf befindlichen Anwendungen und Daten vor ungewollten Blicken zu verbergen. Segmentiert werden kann physisch (Zutrittskontrollen, unterschiedliche Rechenzentrumsabschnitte), auf Netzwerkebene (VLAN), auf Zugangsebene (Segmentierung mit Firewall) und Zugriffsebene (Microsegmentierung über Rollen und Berechtigungen).

Um das Risiko noch weiter zu minimieren, können Desktopvirtualisierung mit Zero-Clients und Jump-Server eingesetzt werden. Mit den Zero-Clients müssen keine Daten mehr lokal verarbeitet oder gespeichert werden. Jump-Server verhindern den direkten Zugang zu einem System.

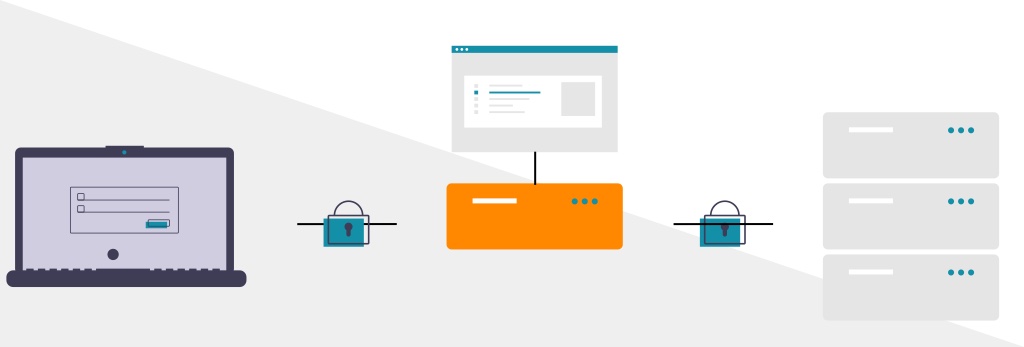

Was sind Jump-Server?

Jump-Server stellen eine zusätzliche Hürde für Angreifer dar. Diese speziell gehärteten Systeme (auch als Jumphost oder Jumpbox bekannt) unterbinden direkte Zugriffe auf ein System. Anwender verbinden sich zuerst mit dem Jump-Server und springen dann weiter auf das Zielsystem. Diese für Anwender transparente Hürde erschwert es Angreifern, ein Hostsystem zu komprommitieren. Oft sind Jump-Server auch mit Remote-Desktops kombiniert, so dass ein Anwender oder Administrator zur Erfüllung seiner Aufgabe überhaupt nicht direkt auf ein System zugreifen muss.

ESXi-Hosts sollten nach Möglichkeit sowieso immer über vCenter und vSphere verwaltet werden. Konsolenzugriffe sind wirklich nur für absolute Experten und selbst die können sich mal vertippen. VMware empfiehlt sogar, den SSH-Zugang auf einen Host komplett zu deaktivieren. In größeren IT-Services-Landschaften ist Automatisierung eine Alternative und hilft Fehler zu vermeiden. Auch für VMware gibt es Ansible-Playbooks.

Was ist ein Rollen- und Berechtigungskonzept?

Rollen und Berechtigungen definieren, wer auf welche Systeme und Daten zugreifen darf. Anwendern wird eine bestimmte Rolle zugewiesen. Berechtigungen können als Gruppenrichtlinie (Group Policy Object, GPO) im Verzeichnisdienst, z. B. dem Active Directory, angelegt und einer bestimmten Rolle zugeordnet werden. So lassen sich die Rechte von Nutzern und Geräten leicht zentral verwalten. Auch das On- bzw. Offboarding wird vereinfacht. Neuen Mitarbeitern oder Nutzern, die ihre Abteilung wechseln, wird einfach eine neue Rolle zugewiesen. Accounts von dekommissionierten Geräten oder von Mitarbeitern, welche das Unternehmen verlassen, werden einfach gelöscht und verlieren damit alle Berechtigungen.

Was ist MFA?

Bei der Multi-Faktor-Authentifizierung müssen Benutzer mehrere Faktoren angeben, um sich Zugang zu einer Ressource zu beschaffen. Am bekanntesten sind Kombinationen aus Passwort und PIN. Bei manchen Anwendungen muss man sich über ein zusätzliches Gerät wie ein Smartphone und Bestätigung in einer mobilen Anwendung (mobile App) authentifizieren. Ebenfalls zur MFA zählen Kombinationen aus Passwort und biometrischem Merkmal. Auch zertifikatsbasierte Anmeldungen mit personalisierten Smartcards in Kombination mit einer PIN verbreiten sich zunehmend als zweiter Faktor.

Mit MFA lassen sich Man-in-The-Middle-Attacken abwehren. Vorausgesetzt der zweite (und dritte) Faktor sind entkoppelt und nur ein einziges Mal gültig.

Zum Schluß schließt sich wieder Kreis zum Monitoring. Kontinuierliche Überwachung und Auswertung der Netzwerkaktivitäten hilft, Anomalien frühzeitig zu erkennen und geeignete Maßnahmen zu ergreifen.