Am 8. und 9. September 2021 fand in Prag die Qubit Conference als Hybrid-Event statt. Chefredakteur Kerstin war vor Ort dabei, auf der Suche nach den Trends und Must-Haves in der Cybersecurity für Unternehmen.

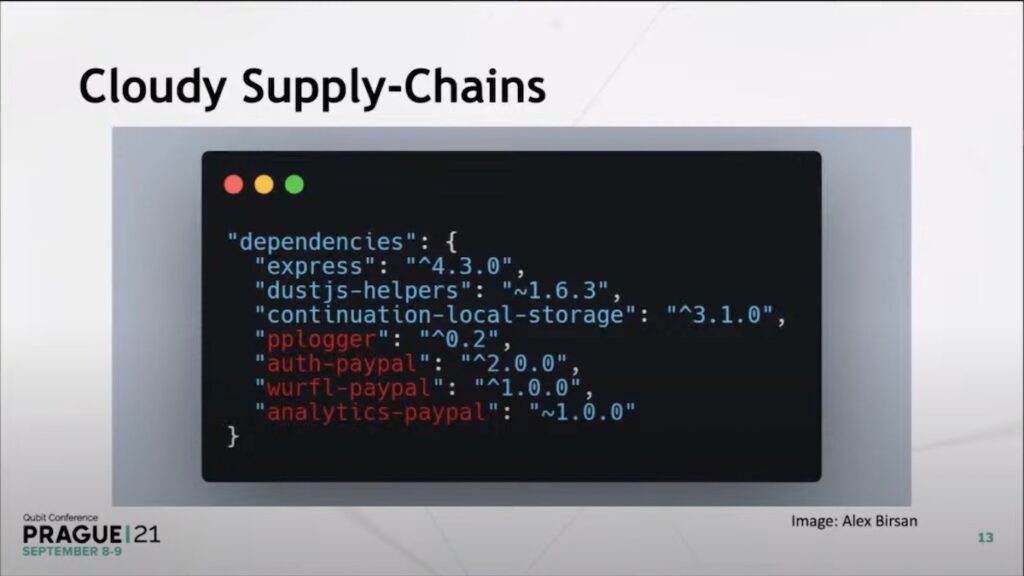

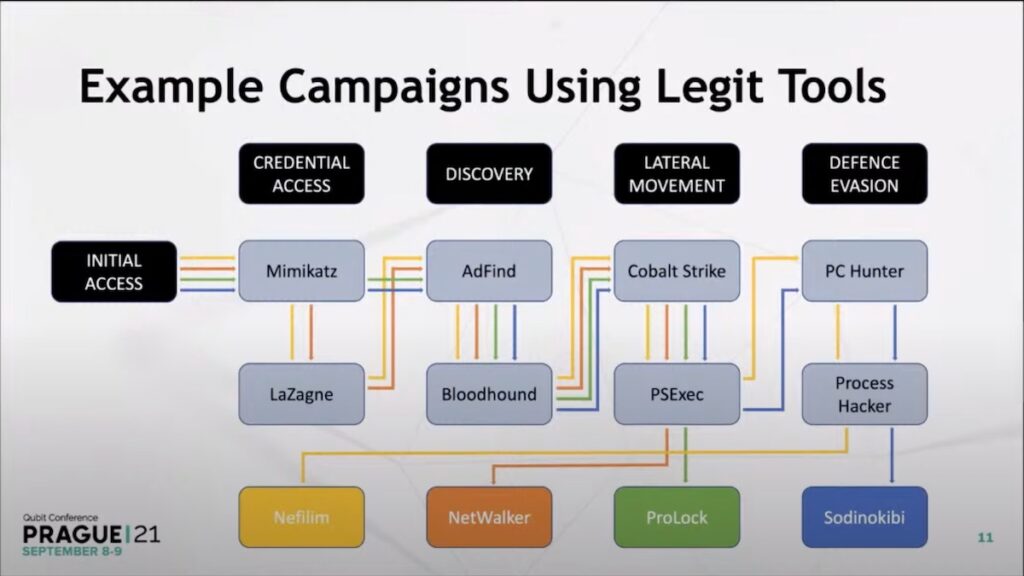

In seiner Opening Keynote am 8.9. zeigte Rik Ferguson von Trend Micro, wie einfach es ist, eine Supply Chain zu kompromittieren oder mit Standard-Werkzeugen die Sicherheitsbemühungen Deines Unternehmens auszuhebeln:

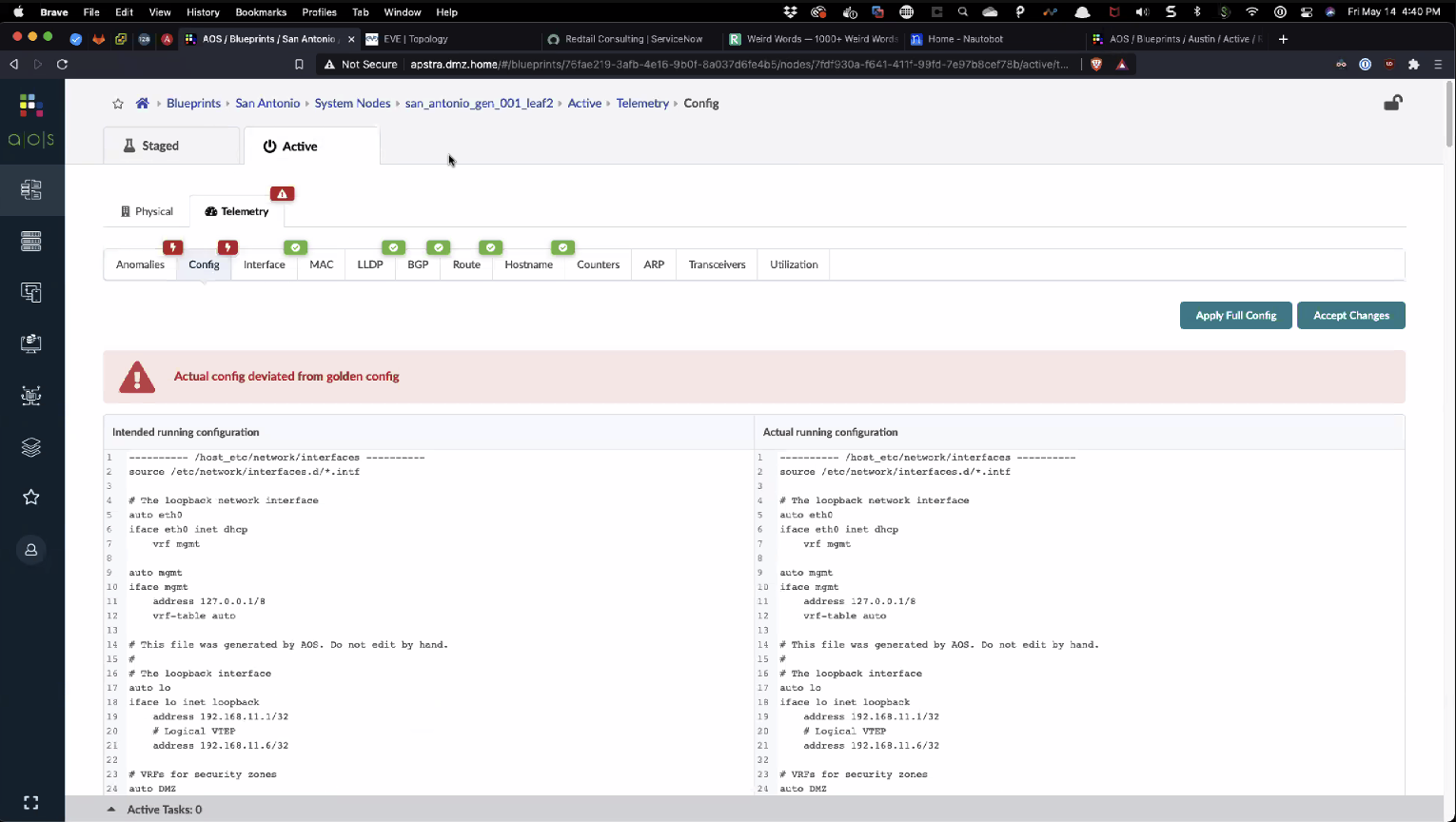

Eine große Herausforderungen in Unternehmen sind fehlerhafte Konfigurationen. Je komplexer die Landschaft, desto größer ist dieses Risiko. Zwar gibt es hier gute Ansätze wie integrierte Code-Reviews – aber die muß man als Anwender auch nutzen und als Anbieter erstmal in seine Produkte integrieren. Einer, der das schon kann ist Juniper, die leider nicht auf der Qubit waren.

Frameworks wie NIST, Industriestandards, best practices, eine Golden Config oder IOCs (Indicators of Compromise) helfen bei der Identifikation von Schwachstellen im Code. Hätte das einen Fall wie bei SolarWinds verhindern können? Wir wissen es nicht. Es hilft aber auf jeden Fall, Schwachstellen zu vermeiden und die Angriffsfläche zu verringern. Wie wir schon im Artikel zu Cybersicherheit schrieben, gibt es unterschiedlich motivierte Angriffe und Angreifer. Das bestätigte auch Rik in seiner Präsentation.

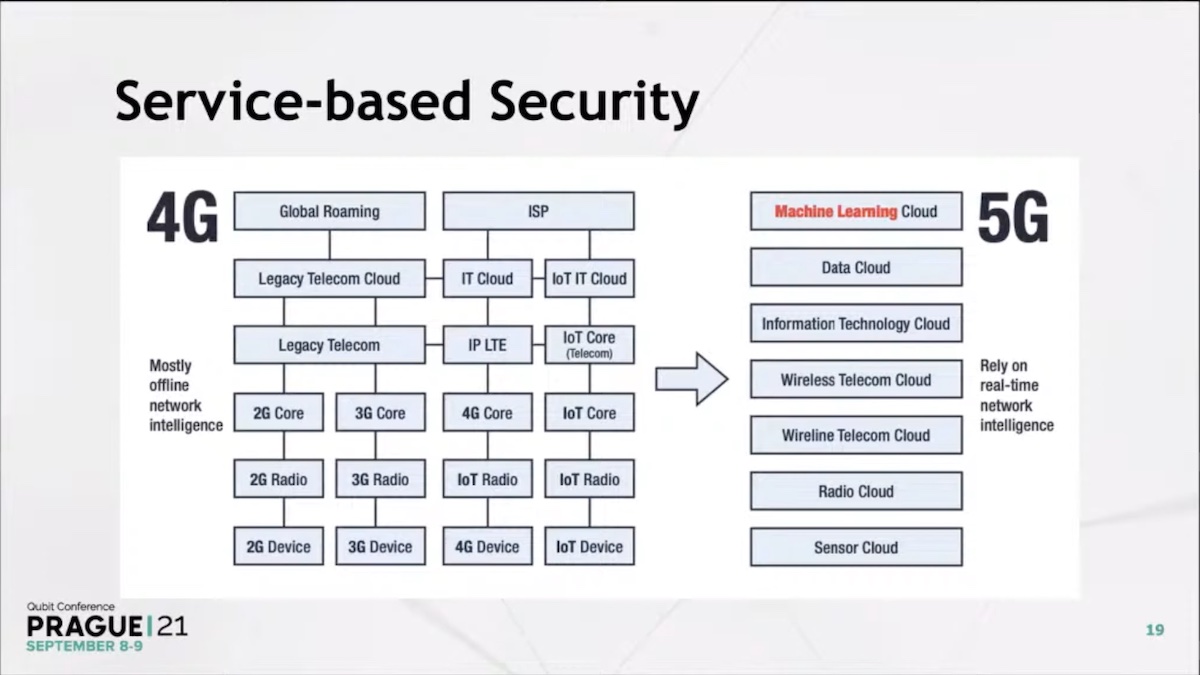

Radio Access Networks sind nur für Telkos

Ja, das war sicher in der Vergangenheit der Fall. Spätestens mit 5G werden diese Gesetze neu geschrieben. Und mit Open RAN (ORAN, Open Radio Access Networks) kann sich wirklich jeder sein eigenes kleines Netz bauen. Die Cloud macht’s möglich:

Die zweite Keynote am 9.9. präsentierte Eddie Doyle, Security Strategist bei Check Point Software. Sein Thema war Blockchain und deren Möglichkeit, mehr Sicherheit in die Unternehmen zu bringen. Kompliziertes Thema, wir werden uns damit an anderer Stelle und nicht in diesem Artikel beschäftigen. Wer von Euch weiß, wie Ethereum-Transaktionen funktionieren und was NFTs sind, ahnt, in welche Richtung das geht.

Zusammenfassend bestimmten drei große Themenkomplexe die Inhalte der Talks und Präsentationen.

1.) Zero Trust

Zero Trust ist oft Teil des SASE-Architektur (Secure Access Service Edge) und bereits in vielen Lösungen integriert. Bekannte Vertreter sind VMware, cognitix bei den Firewalls oder im Netzwerkbereich Aruba. Künstliche Intelligenz basierend auf maschinellem Lernen und kontinuierliche Überwachung des Netzwerkverkehrs und seiner Teilnehmer sorgen für Sicherheit. Anders als bei der Block-Strategie klassischer Produkte (Blocklisting) geht man bei Zero Trust davon aus, dass grundsätzlich erstmal alles verboten ist. Erlaubt ist nur, was oder wer sich entsprechend erlaubten Mustern verhält (Allow Lists). Auf diese Weise lassen sich schnell kompromittierte Geräte oder verdächtige Nutzer in die Quarantäne schicken oder gleich ganz vom Netz trennen. Der Vorteil liegt auf der Hand: Zero Days – Angriffe auf bisher unbekannte Schwachstellen – verlieren ihren Schrecken. Zero Trust war auch Thema der Panel-Diskussion am Tag zwei. Nun ja. Eigentlich war man sich einig: Zero Trust ist ein Must Have moderner Sicherheitsarchitekturen und -strategie.

2.) Threat Intelligence

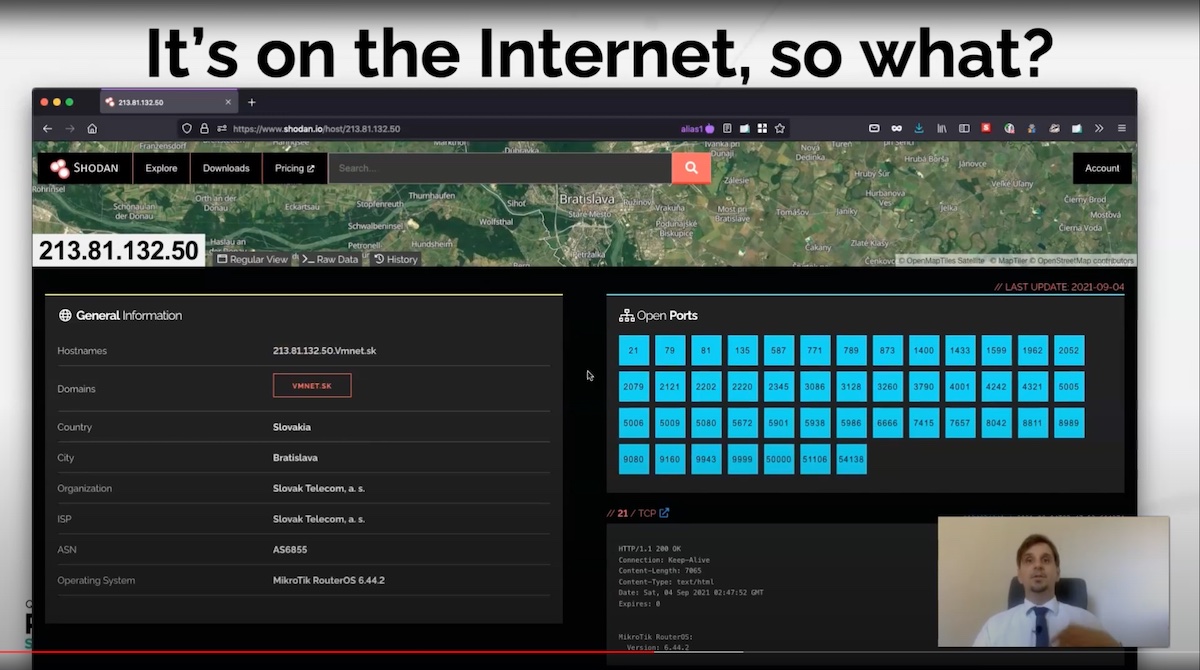

Ein wichtiges Instrument in der Abwehr von Cyberangriffen ist eine eigene Aufklärung (Threat Intelligence) strategische, taktische und politische Informationen sammelt und bewertet. Dazu werden Daten aus verschiedenen Quellen ausgewertet, um die Verteidigung mit aktuellen Updates zu IoCs, URL-Klassifizierungen, Bedrohungssignaturen, IDS-Mustern oder IP-Reputation zu versorgen. Eine weitere Aufgabe der Threat Intelligence ist es, die eigene Angreifbarkeit zu bewerten: Was wissen andere über mich? Das schließt Profile der Mitarbeiter – ja, auch und vor allem des C-Levels – genauso ein wie Netzwerkobjekte und Dienste. Vor allem im Bereich (I)IoT gibt es massiven Nachholbedarf:

Diese drei Ebenen von Informationen sollten bedient werden:

Strategisch

Die strategische Intelligenz deckt das Spektrum an Themen sowohl aus wissenschaftlicher als auch aus technischer Sicht ab. Daten werden analysiert und mit mit bekannten Fakten abgeglichen.

Taktisch

Im Rahmen der taktische Aufklärung werden Informationen nach Prioritäten geordnet und die Stakeholder über aktuelle Bedrohungen informiert. Das hilft u. a. CISOs bei ihren Entscheidungen.

Operativ

Die operative Aufklärung bezieht sich auf die praktische Umsetzung von Handlungsempfehlungen zur Unterstützung auf operativer Ebene und Absicherung von Einsatzorten.

Das klingt alles sehr militärisch? Das ist es auch. Cyber Kill Chains (⤴︎) unterscheiden sich nicht allzu sehr von analoger Kriegführung. Bevor jetzt aber alle wie wild anfangen, ehemalige Militärs zu rekrutieren: Threat Intelligence gibt es bereits as a Service. Recorded Future verfügt über eine sehr große Datenbank bekannter Angriffsvektoren und Schwachstellen und analysiert ununterbrochen große Datenströme.

3.) Awareness

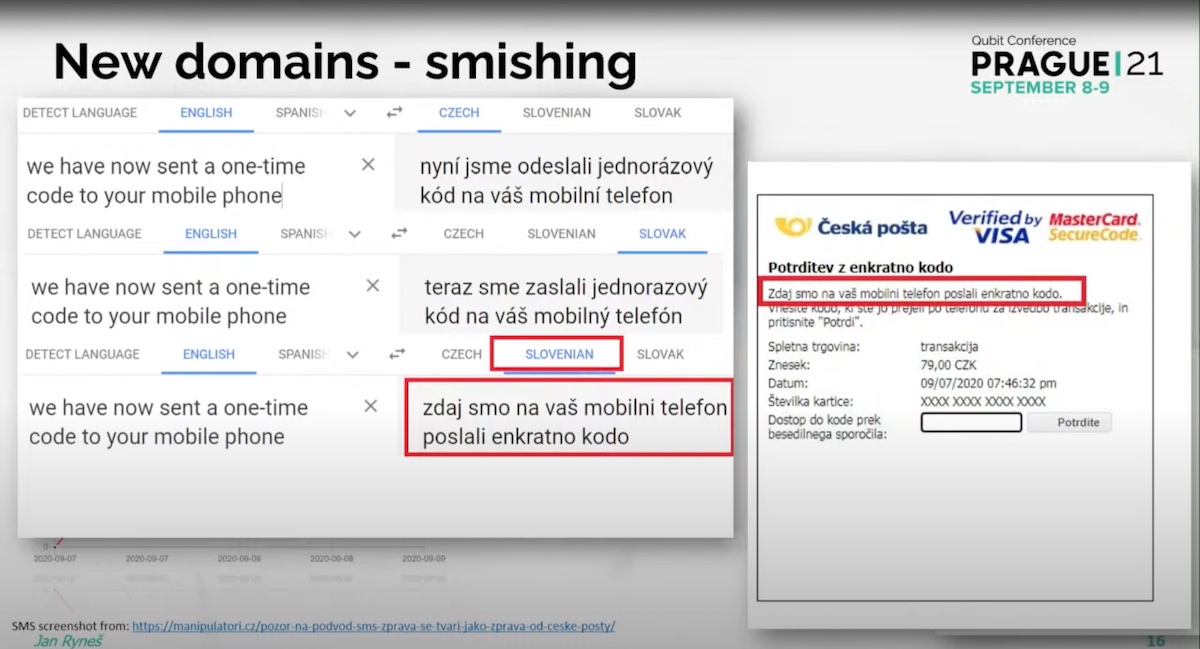

Die beste Threat Intelligence und noch so wenig Vertrauen ersetzen jedoch nicht gesunden Menschenverstand. Awareness ist und bleibt ein wichtiger Teil der Abwehr von Cyberattacken. Wir wiederholen uns gern und weisen immer wieder darauf hin:

- Nicht auf alles klicken, was in der Email drin ist

- Nicht alles glauben, nur weil Dein CEO der vermeintliche Absender ist

- Keine Ads anklicken

- NIE Zugangsdaten per Email verschicken, auch wenn vermeintlich der beste Freund und Admin danach fragt

- Wo es geht, Zwei-Faktor-Authentisierung (2FA) oder gleich ganz auf Passworte verzichten (siehe Zero Trust)

- Auf Nuancen achten

Wer war sonst noch dabei?

Cloudflare fängt DDoS-Angriffe ab. Flowmon mit Performance Monitoring und Diagnose im Netzwerk kennen wir von diversen Tech-Field-Day-Events (⤴︎). Fortinet bauen Firewalls und VPN-Gateways. Insighty hatte coole Drinks und verdienen sonst Geld mit Code Reviews und Pen-Tests. Citadelo sucht Schwachstellen. Access Management ist die Domäne von Thycotic. Das haben auch Crayonic auf der Agenda mit smart authentication. Das ist ein interessantes Feld, denn die Zukunft ist passwortlos. Die Consultants von Prefis kommen aus der Finanzwelt und machen die Wallstreet sicherer. Veeam – nunja, Backup, waren weitgehend unsichtbar auf dem Event. Um die Sicherheit von Telcos, ISPs und großen Unternehmen kümmern sich Whalebone. Interessant wurde es zwischen durch mit Alex Holden und seinen Tipps für Verhandlungen mit Erpressern. Die komplette Liste aller Partner ist auf der Eventseite (⤴︎) einsehbar.

In der Closing Keynote appellierte Etay Moor von Cator Networks „Stop predicting the past!“ Dem haben wir nichts hinzuzufügen. Außer vielleicht die Bitte, Security möglichst transparent für Eure Mitarbeiter zu machen und wirklich niemandem zu trauen.

Die ganze Zusammenfassung gibt es natürlich auch als Podcast-Episode: