Laut einer aktuellen Studie von sysdig, einem Experten für Cloud- und Container-Sicherheit, weisen 87 Prozent der Container-Images hochriskante Schwachstellen auf. Der Bericht deckt außerdem auf, dass Cloud-Ausgaben in zweistelliger Millionenhöhe durch übermäßig zugewiesene Kapazitäten verschwendet werden.

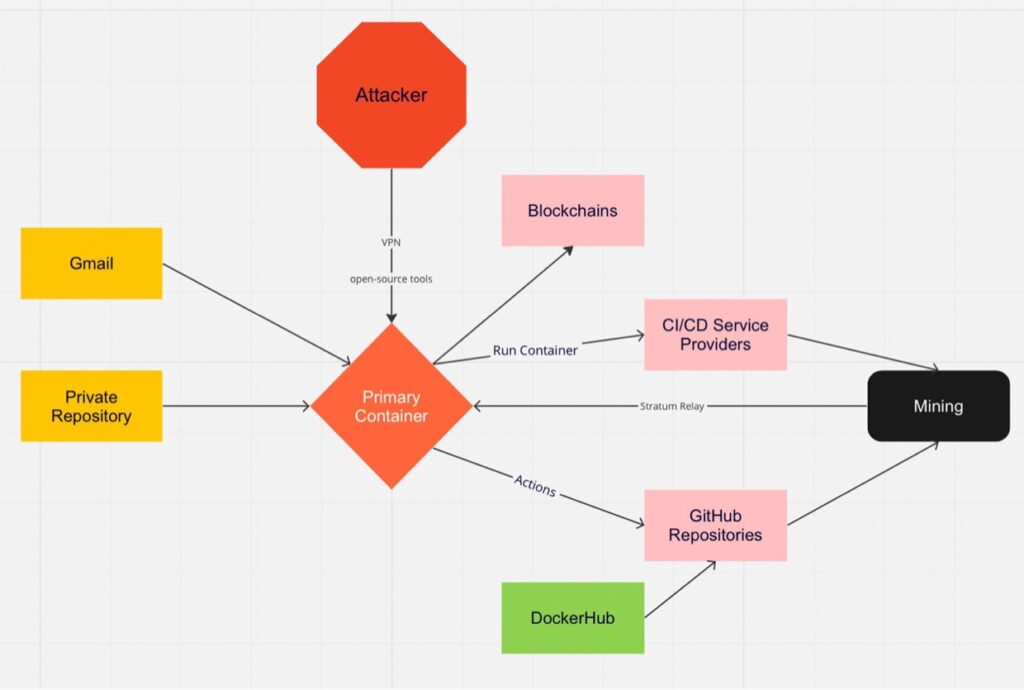

Beides zusammen entspricht einer defekten Schließanlage eines mit Wertsachen gefüllten Banktresors. Für Angreifer wie Automated Libra, der Gruppe von Cloud-Threat-Akteuren hinter der Freejacking-Kampagne PurpleUrchin 🌐, ist das ein Schlaraffenland.

Je komplexer die Landschaft, desto größer ist die von potentiellen Schwachstellen ausgehende Gefahr. Es gibt viele Schnittstellen und vielfach verschachtelte Software-Lieferketten. Z. B. globale Finanzinstitute wie Goldmann Sachs nutzen Hunderttausende Compute-Nodes und Tausende Applikationen. Zwei der größten Risiken in solchen Landschaften sind die großzügige Vergabe von Nutzerrechten und Konfigurationsfehler.

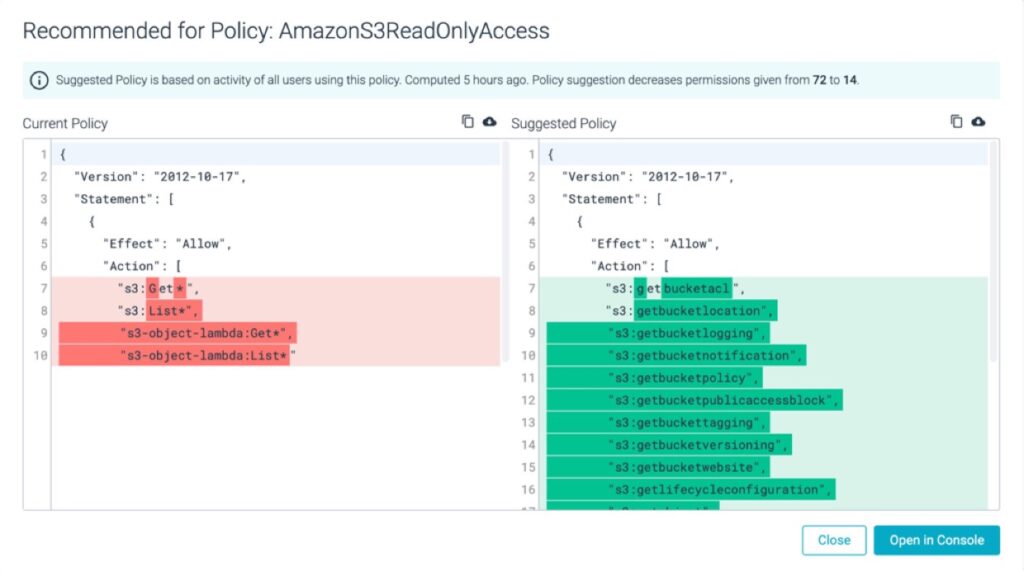

Die einfachste Möglichkeit, das Risiko zu verringern, ist die Rechtevergabe. Statt allow all sollten nur die Operationen erlaubt sein, die wirklich zum Betrieb benötigt werden – und auch nur für die Mitarbeiter, die wirklich damit arbeiten müssen.

Dazu allerdings muß man erst einmal wissen, wer auf welche Ressourcen Zugriff hat und welche Berechtigungen tatsächlich genutzt werden. Die Voraussetzung dazu sind die Inventarisierung der Cloud-Ressourcen und eine Übersicht welche Daten und welcher Kontext wichtig sind. Zum Risikomanagement gehört aber auch die Fähigkeit, Anomalien und Vorfälle in der Cloud zu erkennen und die Gewissheit, dass Konfigurationen sicher und konform sind.

Schwachstelle ist nicht gleich Schwachstelle

Für seinen Sysdig 2023 Cloud-Native Security and Usage Report analysierte das Unternehmen, wie globale Unternehmen aller Größen und Branchen Cloud- und Container-Umgebungen nutzen und sichern. Ausgewertet wurden Milliarden von Containern, Tausende von Cloud-Konten und Hunderttausende von Anwendungen von sysdig-Kunden.

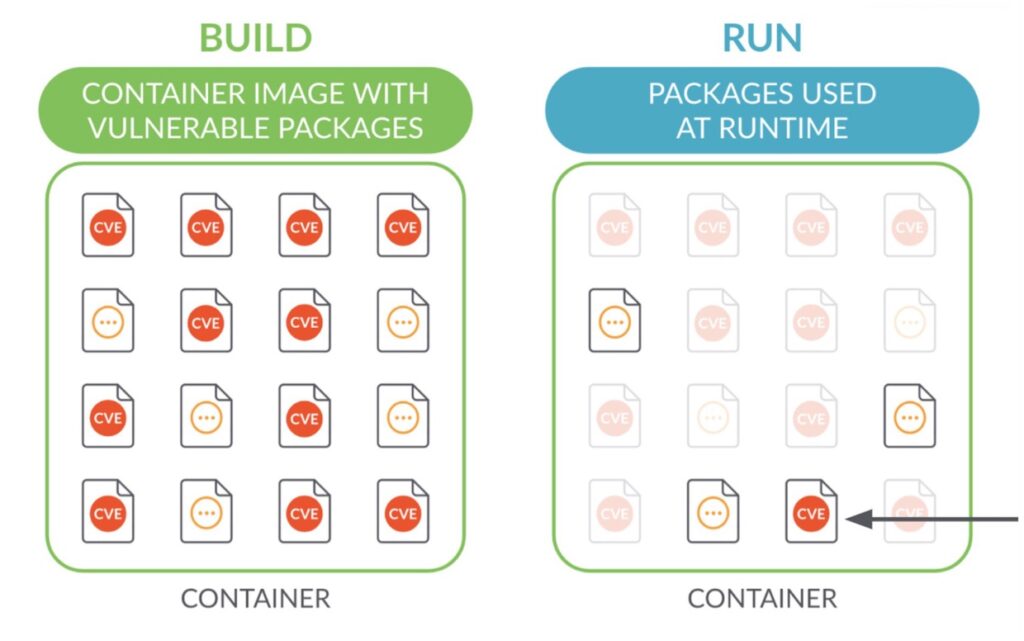

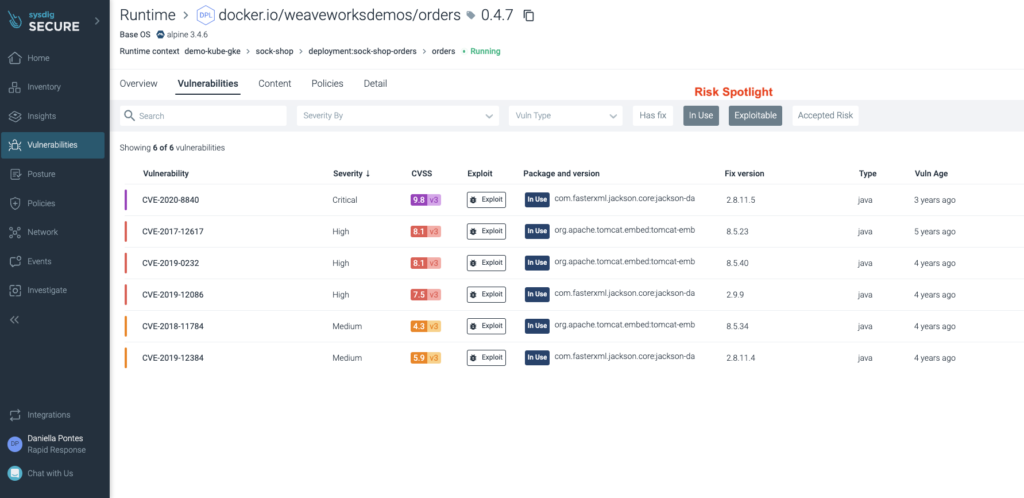

Die Priorisierung von Schwachstellen ist nach wie vor eine große Herausforderung. Dabei ließe sich durch intelligente Filter die Anzahl der zu behandelnden Schwachstellen, die eine echte Bedrohung darstellen, von 85 Prozent auf 15 Prozent reduzieren.

Viele der verfügbaren Pakete werden in Produktivumgebungen gar nicht genutzt. Mit Plattformen wie sysdig Secure lassen sich Schwachstellen erkennen und priorisieren. Das Dashboard zeigt zudem sehr übersichtlich, ob die Schwachstelle überhaupt eine Bedrohung darstellt. Remediation-Maßnahmen sind aus der Übersicht heraus mit einem Klick erreichbar.

Leben und Sterben in der Cloud

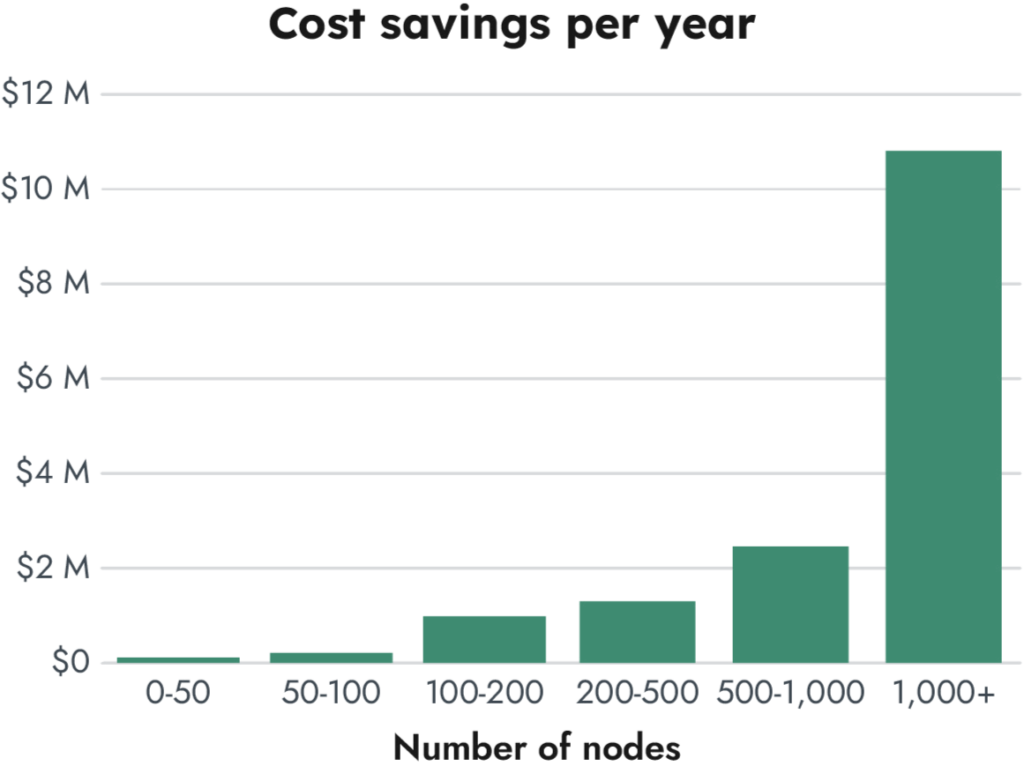

Auch Überprovisionierung ist ein Risiko. Die Studie ergab, dass für 59 Prozent der Container keine CPU-Limits definiert sind. 69 Prozent der angeforderten CPU-Ressourcen bleiben zudem ungenutzt. Einer groben Schätzung könnten Unternehmen aller Größen ihre Cloudkosten um ca. 40% senken. So könnte in großen Bereitstellungen die Einsparung durch eine Optimierung der Umgebung auch schon einmal 10 Millionen US-Dollar betragen.

Angreifer wie Automated Libra freuen sich selbstverständlich bodenlos über diese ungenutzten, für sie kostenlosen Ressourcen.

Stellen Sie sich dies als das Cloud-Äquivalent eines Coupon-Betrugs in einem massiv automatisierten Massstab vor, bei dem die kostenlose Rechenleistung der Coupon und Kryptowährung der zum Kauf angebotene Gegenstand ist.

sysdig über die Freejacking-Kampagne PurpleUrchin

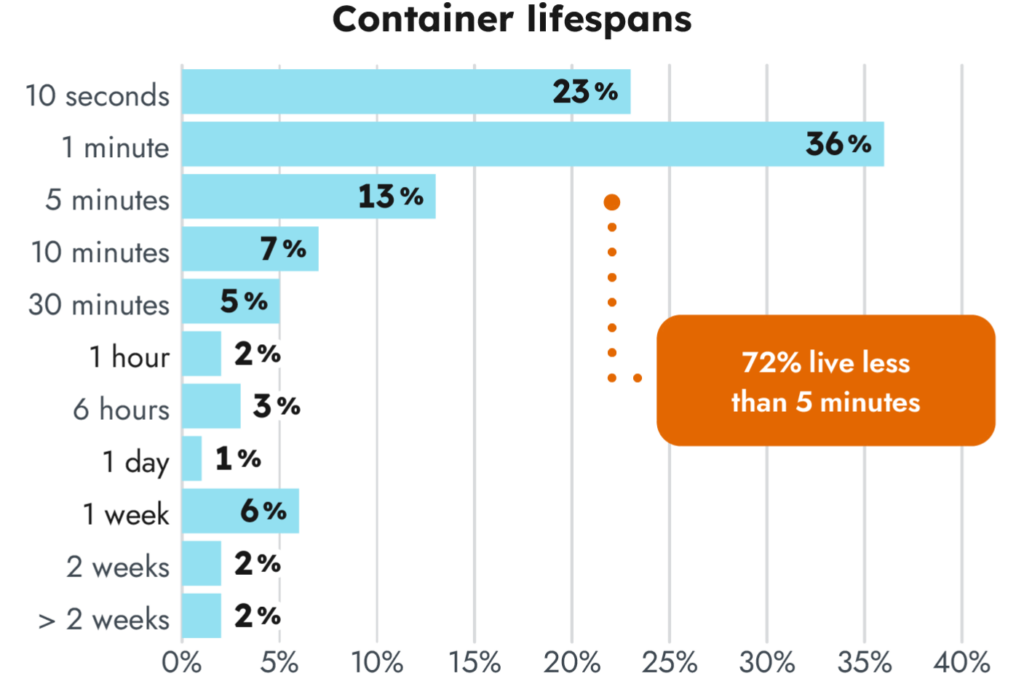

Dabei sind Analyse und Fehlersuche nicht immer einfach. 72 Prozent der Container leben weniger als fünf Minuten. Das Sammeln von Informationen zur Fehlerbehebung, nachdem ein Container verschwunden ist, ist allerdings nahezu unmöglich.

Anbieter wie sysdig 🌐 entwickeln Open-Source-Standards und wichtige Bausteine, mit denen DevSecOps-Teams Schwachstellen finden und priorisieren, Bedrohungen erkennen sowie Cloud-Konfigurationen, -Berechtigungen und Compliance verwalten können.

Plattformen wie sysdig Secure werden dringend benötigt. Die Cloud-Adoption schreitet massiv voran. Landschaften werden immer komplexer. Das gilt für IT-Services-Landschaften genauso wie für die Bedrohungslandschaft.

Ein Rückblick auf den letztjährigen Bericht zeigt, dass die Einführung von Containern weiter erfolgt, was durch den Rückgang der Lebensspanne von Containern deutlich wird. Allerdings werden Cloud-Umgebungen weiterhin von Fehlkonfigurationen und Schwachstellen heimgesucht. Lieferketten verstärken dabei die Manifestation von Sicherheitsproblemen. Die Verwaltung von Berechtigungen, sowohl für Benutzer als auch für Dienste, ist ein weiterer Bereich, in dem ich gerne eine strengere Vorgehensweise sehen würde. Der diesjährige Bericht zeigt ein großes Wachstum und skizziert außerdem Best Practices, von denen ich hoffe, dass die Teams sie bis zum Bericht 2024 übernehmen. Dazu gehört beispielsweise die Betrachtung der tatsächlichen Gefährdung, um das eigentliche Risiko zu verstehen, und die Priorisierung der Behebung von Schwachstellen, die wirklich Auswirkungen haben.

Michael Isbitski, Director of Cybersecurity Strategy bei Sysdig

Wir trafen sysdig-CEO Suresh Vasudevan sowie Loris Degioanni, CTO und Gründer von sysdig, im Rahmen der IT Press-Tour 🌐 im Januar 2023 in San Francisco.

Der vollständige sysdig 2023 Cloud‐Native Security and Usage Report kann über die sysdig-Website 🌐 angefordert werden.