RDP steht für Remote Desktop Protocol – ein von Microsoft entwickeltes Protokoll. Das Remote Desktop Protocol (RDP) ist ein unverzichtbares Werkzeug für viele Unternehmen. Es ermöglicht Mitarbeitern den Fernzugriff auf ihre Arbeitsplätze, Administratoren die Verwaltung von Servern und Support-Teams die Fehlerbehebung aus der Ferne. Doch RDP birgt auch Sicherheitsrisiken, die IT-Verantwortliche kennen und minimieren müssen. Wir haben fünf Maßnahmen, die RDP und remote work sicherer machen.

- Mitarbeiter verbinden sich von zu Hause oder unterwegs mit ihrem Arbeitsplatzrechner und können auf alle Programme, Dateien und Ressourcen zugreifen – als ob sie im Büro wären.

- Administratoren können Server remote verwalten und warten, ohne physisch anwesend sein zu müssen.

- Support-Mitarbeiter können sich per RDP mit dem Computer eines Benutzers verbinden und aus der Ferne Probleme diagnostizieren und beheben.

- In Schulungen oder bei Präsentationen können die Teilnehmer per RDP den Bildschirm des Präsentators oder Trainers sehen und mit ihm interagieren.

- RDP wird auch verwendet, um auf virtuelle Maschinen in Cloud-Umgebungen zuzugreifen.

- Entwickler verwenden RDP gern, um Konfigurationen oder Software mit unterschiedlicher Hardware und verschiedenen Betriebssystemen zu testen.

RDP ist sehr praktisch und weit verbreitet. Das macht es auch beliebt bei Angreifern.

Die Risiken von RDP

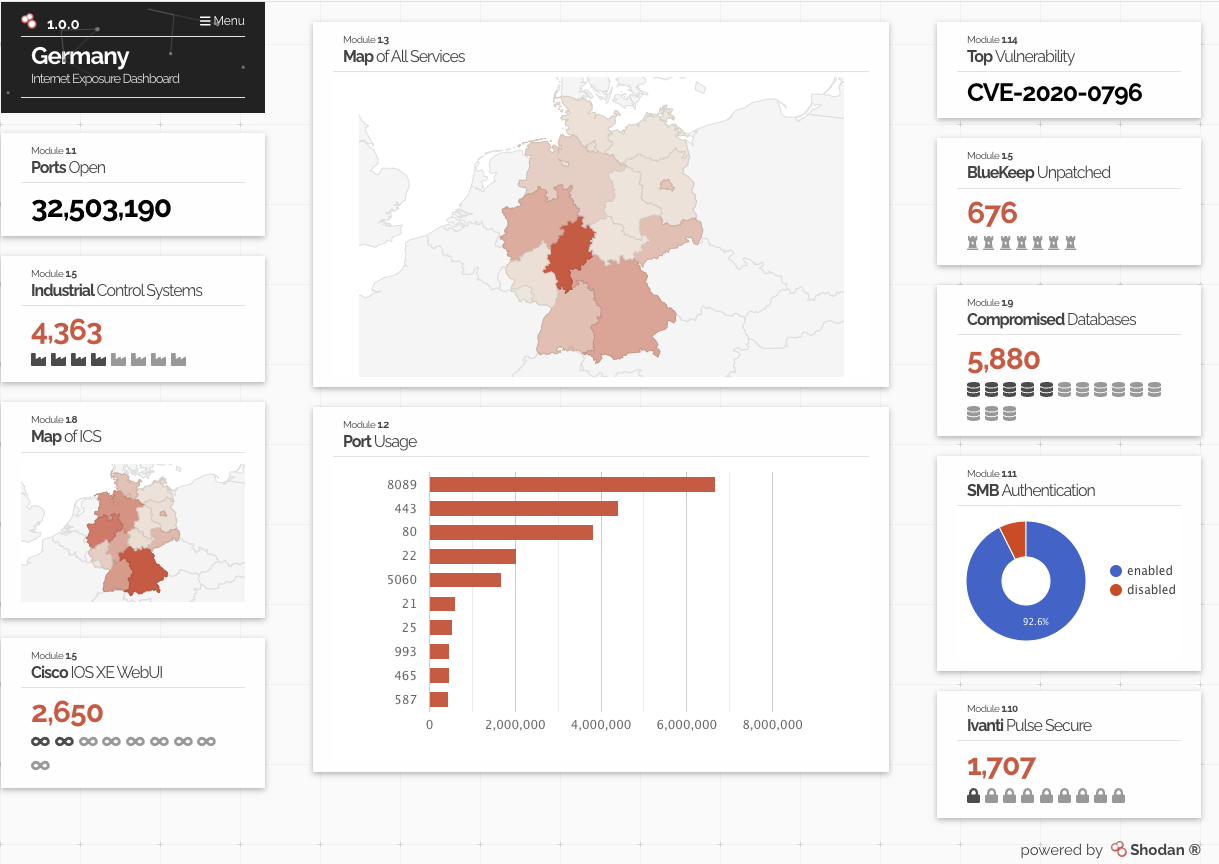

Ist RDP nicht richtig konfiguriert und abgesichert, birgt es einige Sicherheitsrisiken. Wie jede Software kann auch RDP Sicherheitslücken (Schwachstellen) aufweisen, die von Angreifern ausgenutzt werden können. Auch veraltete Systeme sind ein Risiko, da für ältere Generationen Hard- oder Software u. U. keine Sicherheitsupdates mehr zur Verfügung stehen. Ungepatchte Systeme sind anfällig für Angriffe. Die Verwendung von schwachen oder leicht zu erratenden Passwörtern erhöht das Risiko von unbefugtem Zugriff. RDP verwendet den Standardport 3389. Damit ist RDP ein beliebtes Ziel für Angreifer, wenn dieser Port aus dem öffentlichen Internet erreichbar ist.

Einige bekannte Schwachstellen in der Vergangenheit war BlueKeep (CVE-2019-0708). Diese Schwachstelle ermöglichte es Angreifern, Code auf dem Zielsystem auszuführen und die Kontrolle zu übernehmen. Wie jedes Jahr, wurden auch 2023 weitere Schwachstellen im Zusammenhang mit dem Remote Desktop Protocol entdeckt. Hier sind die wichtigsten:

- CVE-2023-24905 ist eine kritische Schwachstelle, die Remote Code Execution (RCE) in RDP-Clients ermöglicht. Angreifer könnten dadurch beliebigen Code auf der Client-Maschine ausführen. Aufgrund des potenziellen Schadens für Vertraulichkeit und Integrität wurde diese Schwachstelle als besonders kritisch eingestuft.

- Mit CVE-2023-35352 kann der Sicherheitsmechanismus in Windows RDP umgangen werden und ermöglicht es Angreifern, unautorisierte Aktionen durchzuführen. Die Komplexität des Angriffs mindert jedoch die Wahrscheinlichkeit einer weit verbreiteten Ausnutzung.

- CVE-2023-29348 ist eine Schwachstelle im Windows Remote Desktop Gateway, mit der böswillige Akteure sensible Daten abgreifen und für weitere Angriffe nutzen könnten.

- CVE-2023-3935 ist eine Schwachstelle in FreeRDP – einer Open-Source-Implementierung von RDP. Es können Use-after-Free-Fehler auftreten, der zu Abstürzen oder weiteren Exploitation-Möglichkeiten führen kann.

Diese Schwachstellen werden häufig von Ransomware-Angreifern oder für laterale Bewegungen innerhalb von Netzwerken genutzt. Schwachstellen wie CVE-2023-24905 sind besonders kritisch, da sie zur Verbreitung von schädlichem Code einfach ausgenutzt werden können. Richtig gefährlich sind RDP-Schwachstellen jedoch im KRITIS-Umfeld, wo das Protokoll gern für die Fernwartung von Systemen eingesetzt wird.

Schwachstelle RDP: So schützen Sie Ihr Unternehmen vor Angriffen

Die Sicherheit von RDP ist in den letzten Jahren immer wichtiger geworden, da Angreifer zunehmend versuchen, Schwachstellen speziell in diesem Protokoll auszunutzen. Um auf dem neuesten Stand zu bleiben, sollten Organisationen die National Vulnerability Database (NVD) sowie Sicherheitsmitteilungen von Microsoft und anderen Anbietern regelmäßig überprüfen. Besser noch ist der Einsatz automatisierter Schwachstellenscans und eine gesunde Patch-Hygiene.

Etabliere am besten einen eigenen Patch-Day und installiere Sicherheitsupdates von Microsoft (und anderen Herstellern) zeitnah und regelmäßig. Um RDP (Remote Desktop Protocol) effektiv abzusichern, insbesondere die Übertragungswege im Netzwerk, sollten folgende Maßnahmen ergriffen werden:

- Starke Passwörter und Multi-Faktor-Authentifizierung: Verwende starke, eindeutige Passwörter für den RDP-Zugang und implementiere die Multi-Faktor-Authentifizierung (MFA), um eine zusätzliche Sicherheitsebene hinzuzufügen. Nutze Zero-Trust-Mechanismen und Netzwerkebenen-Authentifizierung (NLA).

- Regelmäßige Updates und Patching: Installiere auf allen Systemen – nicht nur die, auf denen RDP verwendet wird – die aktuellen Sicherheitsupdates, um bekannte Schwachstellen zu schließen. Setze Schwachstellenscanner und automatisierte Pentests ein, um deine Angriffsfläche kontinuierlich zu evaluieren.

- Zugangsbeschränkung und Netzwerksegmentierung: Segmentiere das Netzwerk, um den Schaden im Falle eines Angriffs zu begrenzen. Beschränke den RDP-Zugang auf die Benutzer, die ihn unbedingt benötigen. Konfiguriere die Firewalls z. B. mit Zugriffskontrolllisten (ACLs) so, dass nur bestimmte IP-Adressen oder IP-Adress-Bereiche auf den RDP-Dienst zugreifen können. Setze ein Rollen- und Berechtigungskonzept um.

- Firewall und VPN: Nutze eine Firewall, um den RDP-Port zu schützen und ungewollte Zugriffe von außen zu blockieren. Verwende ein VPN für Fernzugriffe auf das Unternehmensnetzwerk. Verschlüssele auch im LAN den Transport über das Netzwerk, z. B. durch die Verwendung von TLS (Transport Layer Security).

- Monitoring und Protokollierung: Überwache dein Netzwerk inkl. der RDP-Zugänge auf ungewöhnliche Aktivitäten und protokolliere alle Aktivitäten, um potentielle Angriffe frühzeitig zu erkennen.

Fazit

RDP ist ein mächtiges Werkzeug, das Unternehmen viele Vorteile bietet. IT-Verantwortliche müssen jedoch die damit verbundenen Sicherheitsrisiken kennen und geeignete Maßnahmen ergreifen, um ihre Systeme und Daten zu schützen. Durch die Implementierung der oben genannten Empfehlungen kann das Risiko von Angriffen über RDP minimiert und das Sicherheitsniveau erhöht werden. Lies für noch mehr Sicherheit auch unsere fünf guten Vorsätze für IT-Verantwortliche im neuen Jahr.