Immer mehr Hersteller bieten ihren Kunden umfassende Sicherheitsplattformen an. Für Anwender ist das attraktiv: nur noch ein Hersteller für unterschiedliche Produkte bedeutet ein Ansprechpartner für alles. Die Versprechen der Anbieter klingen auch sehr verlockend: Keine Inkompatibilitäten mehr. Alles ist nahtlos aufeinander abgestimmt. Die Komplexität wird reduziert. Administration und Verwaltung werden zum Kinderspiel. Expertenwissen wird nicht benötigt. Doch wie sieht die Realität aus? Und noch wichtiger: wie steht es um die Sicherheit?

Wirtschaftliche Abhängigkeit

Für ein Unternehmen birgt die Abhängigkeit von einem einzigen Anbieter gleich mehrere Risiken. Technische und funktionale Bindungen erschweren einen Wechsel oder machen ihn unverhältnismäßig teuer. Dazu kommen rechtliche Komplikationen. Die Cross- und Upselling-Strategie der Hersteller kann nicht nur zu unterschiedlichen Vertragslaufzeiten führen. Mit jedem Upgrade und jeder Erweiterung verlängert sich der Vertrag meistens erneut um weitere Mindestlaufzeiten. Hat ein Hersteller erstmal eine Monopolstellung im Unternehmen, wirkt sich das nicht selten auch auf die Preisgestaltung aus. Physische Abhängigkeiten auf Grund der zunehmenden Virtualisierung sind zwar kaum noch ein Thema. Allerdings kompensieren Hersteller das mittlerweile gut mit der verpflichtenden Nutzung der eigenen Cloudservices.

Manchmal stellen Anbieter auch Produkte oder Funktionen wieder ein oder verkaufen Teile ihrer Plattformen an andere Anbieter. Auch das ist ein großes Risiko für Unternehmen, die dann häufig keinen bzw. nur mangelhaften Ersatz finden oder eben doch wieder mit mehreren Anbietern umgehen müssen.

Das Sicherheitsrisiko

Ein wesentlich höheres als das wirtschaftliche Risiko ist für ein Unternehmen die Abhängigkeit von nur einem Hersteller und einer Technologie. Sowohl in Junipers Junos OS als auch im PAN-OS von Palo Alto Networks wurden 2022 mehrere, teils kritische Sicherheitsschwachstellen entdeckt. Ebenfalls Fortinets FortiOS sowie deren FortiEDR tauchen 2022 regelmäßig in den CVE-Datenbanken auf.

Zwar geben die Hersteller zeitnah Patches und Workarounds heraus. Aber nicht immer werden diese von den Anwendern auch gleich eingespielt oder umgesetzt. Zudem haben potentielle Angreifer ausreichend Zeit, eine Schwachstelle auszunutzen, bevor ein Hersteller sich dieser überhaupt bewußt wird.

Umfangreiche Plattformen entwickeln sich in der Regel auch nicht über Nacht. Sie werden teils über mehrere Jahre hinweg aufgebaut und erweitert. Dabei werden Erweiterungen oft über Mergers oder Akquisitionen hinzugefügt. Nicht immer gelingt die Integration nahtlos. Die Folge sind unterschiedliche Verwaltungsoberflächen und zum Teil verschiedene Befehlssätze oder Frameworks. Das erhöht die Komplexität und Anfälligkeit für Konfigurationsfehler.

Ebenfalls nicht zu vernachlässigen ist der Aspekt der Aktualität der Technologie. Gerade in der IT-Sicherheit entwickeln sich Lösungsansätze rasant weiter und bringen immer neue Technologie hervor. Mit einem Vendor-Lock-in ist man nicht selten an veraltete oder irgendwie zusammengetackerte Lösungen gefesselt. Besser ist ein Best-of-Breed-Approach.

Eine für Alles oder mehr für das Eine?

Wir empfehlen, unbedingt auf mehrere Anbieter und unterschiedliche Technologie zu setzen. Das ist auch wirklich kein Problem mehr, da die meisten Hersteller mittlerweile mindestens eine API-first-Strategie fahren oder gleich nativ die gängigsten Lösungen integriert haben. Low- und No-Code-Plattformen machen es einfach, die unterschiedlichen Komponenten miteinander zu verbinden und zu verwalten. Dinge wie ChatOps und Playbooks erleichtern plattformübergreifend Installation, Administration und Betrieb.

Und wie sieht das konkret aus?

Ein guter Ratgeber ist das IT-Grundschutz-Kompendium des BSI. Dort wird zum Thema Netzübergänge sowie Firewall eine mindestens zwei- besser dreistufige Architektur (P-A-P) empfohlen.

Um eine sinnvolle Strategie zu entwickeln, sollte jedoch als erstes eine Inventur über alle Assets durchgeführt werden. Das können Werkzeuge wie DC360Octopus von Knowledgeriver, wenn es eine separate Lösung sein soll. In den meisten Irgendwas-Detection-, Schwachstellen-Management- oder Monitoring-Lösungen ist eine Möglichkeit zur Inventarisierung bereits enthalten. Agentenlose Verfahren sollten nach Möglichkeit bevorzugt werden: nicht auf jedem Asset lassen sich Agenten installieren bzw. bedeutet jeder zusätzliche Code auch gleichzeitig eine neue Angriffsfläche. Unternehmen mit industriellen Anlagen und Steuerungen sollten sich mit Anbietern wie Otorio oder rhebo vertraut machen. Eine Übersicht speziell von Anbietern von IIoT-Sicherheit gibt es in einem GigaOm-Marktradar.

Erst nachdem man weiß, welche Assets vorhanden sind, kann man sich Gedanken machen, was wie geschützt werden muss. Eine Inventarisierung hilft zudem, Schatten-IT im Unternehmen aufzuspüren.

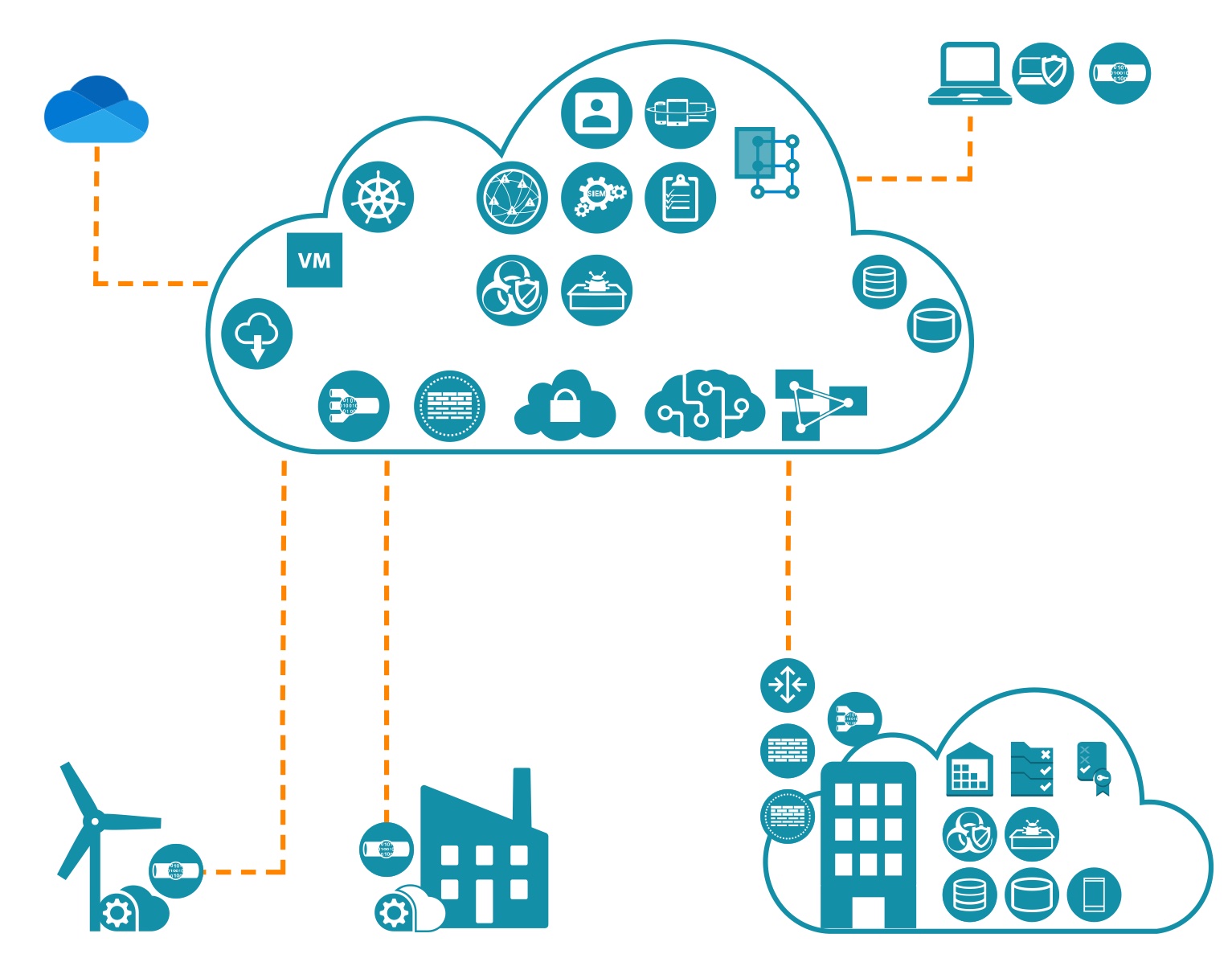

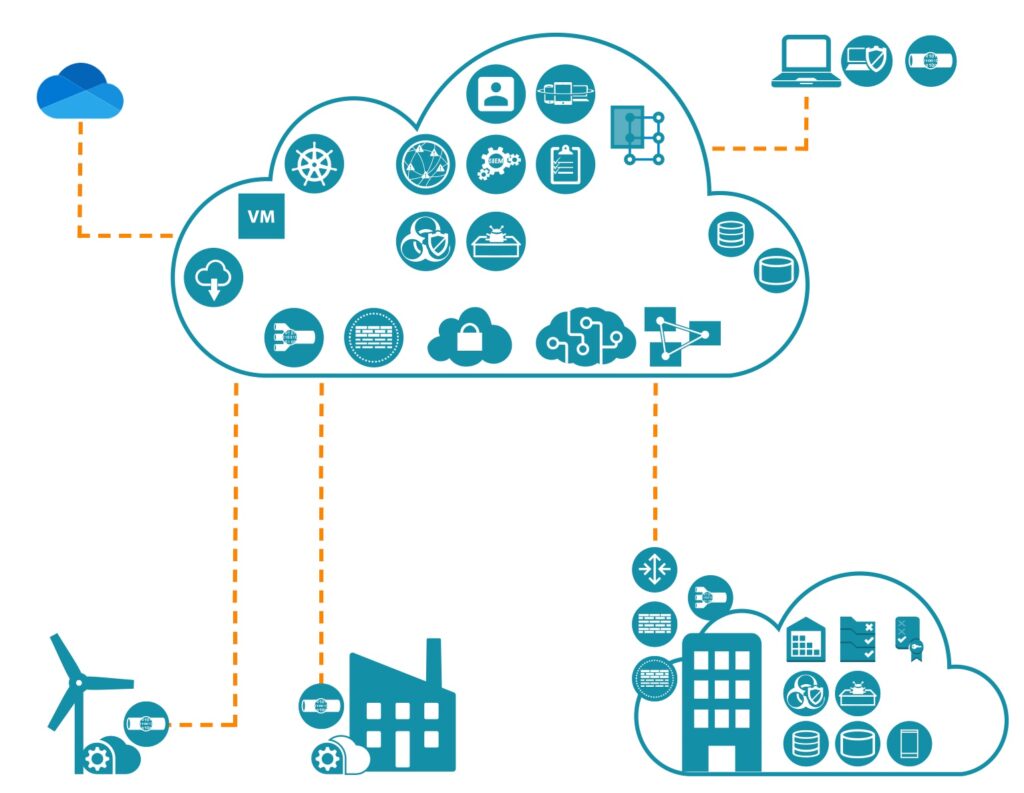

Eine moderne Sicherheitsstrategie sollte auf jeden Fall den Zero-Trust-Ansatz verfolgen. Zu den wichtigsten Werkzeugen und Plattformen für eine moderne Sicherheits-Architektur gehören:

Malware- und Antivirus-Scan

Klassische Signatur-basierte Lösungen sind nützliche Vorfilter, um schon mal alle bekannten Bedrohungen zu blockieren. Da jeder Hersteller eigene Labs betreibt, empfehlen wir den Einsatz jeweils unterschiedlicher Anbieter für Netzwerk, Server und Endpunkte. Der Netzwerkscan kann auf der Firewall erfolgen. Server und Endpunkte sollten jeweils über eine eigene, genau auf diesen Einsatzzweck spezialisierte Antiviren-Software geschützt werden.

Pro-Tipp: Moderne Lösungen wie VMRay oder INLYSE erkennen auch mit steganografischen Techniken z. B. in Bildern versteckte oder Zero-Day-Malware.

Monitoring

Das Monitoring-System muss in Echtzeit die komplette IT-Services-Landschaft kontinuierlich überwachen und auf Anomalien prüfen. Neben professionellen Anbietern wie Sycope oder Arista (Telemetrie- und Analyse-Plattform) bieten auch Open-Source-Werkzeuge wie Icinga, Zabbix, Checkmk oder Prometheus umfassende Einsichten in das Infrastrukturgeschehen.

Pro-Tipp: Neben konfigurierbaren Dashboards und Support der RESTful API sollte das Monitoring unbedingt auch auch Predictive Analytics anbieten. Damit lassen sich drohende Engpässe oder Ausfälle frühzeitig erkennen und vermeiden.

Schachstellen-Management

Ein gutes Schwachstellen-Management-Werkzeug bietet neben der Erkennung auch Abhilfen zur Behebung sowie Analysen der Log- und Konfigurationsdaten an. Außerdem sollten wichtige Frameworks wie NIST, Grundschutz und MITRE ATT&CK hinterlegt sein. Moderne Plattformen bieten zudem Compliance-Checks mit Branchen- und Sicherheitsstandards wie PCI-DSS, CIS, GDPR, BSI, NIST, DISA STIG, HIPAA, Cyber Essentials, CIS Benchmarks oder ISO 27001 inkl. eines aussagekräftigen Reports an.

Pro-Tipp: Ein wichtiges Feature sind Checks auf Basis von Hardware-Kompatibilitätslisten (HCL) und Best Practices der Hersteller. Marktführer wie Runecast liefern zudem immer auch Workarounds und alternative Lösungspfade zur Behebung eines Problems. Sophisticated Lösungen verfügen außerdem über einen Configuration Vault.

Threat Intelligence

Auch in diesem Bereich lässt sich viel automatisieren. Vulidity ist ein deutscher Anbieter, der mit automatisierten Analysen, Tests und Hacking-Simulationen die tatsächliche Bedrohungslage eines Unternehmens evaluiert.

Deception

Angreifer in die Irre zu führen bzw. in Umgebungen umzuleiten, in denen das Verhalten beobachtet und analysiert werden kann, wird immer populärer. Hier spielen Digitale Zwillinge eine wichtige Rolle. The Pulse von Countercraft ist das aktuell fortschrittlichste Tool auf diesem Gebiet. Plattformen wie diese unterstützen Unternehmen dabei, bessere Entscheidungen für die Sicherheitsstrategie zu fällen und wirkungsvollere Maßnahmen zu ergreifen.

XDR

Extended Detection & Response (XDR) ist ein hilfreiches Instrument und eine sinnvolle Ergänzung bestehender SIEM- oder SOAR-Systeme. Ein Security Orchestration, Automation and Response (SOAR) unterstützt bei der Koordination und Automatisierung team- und plattformübergreifender Aufgaben. Da SOAR-Lösungen neben verschiedene Protokoll- und Ereignisdaten auch Daten aus externen Threat-Intelligence-Feeds zu neuen Bedrohungen, EDR-Systemen und anderen Drittquellen berücksichtigt, ist ihm gegenüber klassischen SIEM-Angeboten der Vorzug zu geben. XDR wie Cyberreason können auch komplexere Angriffsszenarien wie Advanced Persitent Threats (APT) erkennen und sind eine wichtige Ergänzung zu einem SOAR-Tool.

NaaS

Die Vernetzung von Standorten und die Anbindung von remote Arbeitsplätzen sowie IoT-Geräten oder Produktionsanlagen erfolgt über software-definierte Netzwerke. Der Vorteil ist offensichtlich: Die Entkopplung des physischem Layers vom VPN-Service macht Unternehmen agiler und senkt die Betriebskosten. Geeignete Anbieter hat GigaOm 2022 für seinen Marktradar zu Network as a Service (NaaS) evaluiert.

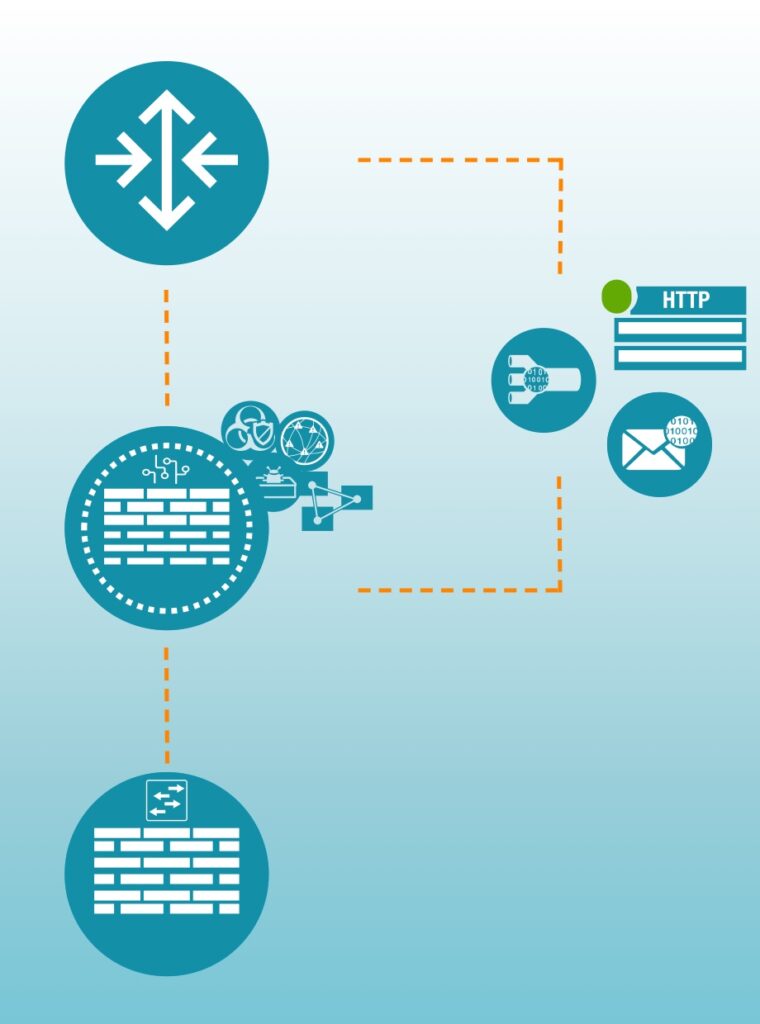

Next Generation Firewall

Wirkungsvolle Firewalls basieren auf einer Decodertechnologie wie der von ipoque. Neben den bekannten Anbietern von NG-Firewalls (Palo Alto Networks, Barracuda) gibt es mit Lancom auch einen deutschen Hersteller von NG-Firewalls.

Unterschiedlich klassifizierte Netze sollten immer dreistufig abgesichert sein. Öffentlich erreichbare Dienste wie E-Mail, Webseiten und -portale und VPN-Konzentratoren gehören in eine DMZ zwischen der ersten und zweiten Stufe.

Die erste, aus dem unsicheren Netz erreichbare Stufe kann ein Netzabschlußgerät wie ein stateful Router sein. Die zweite, mittlere Stufe muss Application-aware sein und Anwendungen unabhängig von Port und Protokoll erkennen können. Sie muß zudem in der Lage sein, auch Webanwendungen sicher und zuverlässig identifizieren und behandeln können. Die dritte Stufe kann ein intelligenter Switch oder eine Layer2-Firewall sein.

Microsegmentierung bzw. Kontextualisierung

Microsegmentierung ist ein Instrument der ZTNA-Architektur (Zero Trust Network Access). Hierbei wird kontinuierlich das Verhalten der Netzwerkteilnehmer überwacht und mit dem Regelwerk verglichen. Für jeden Zugriff erfolgt eine Kontext-bezogene Analyse mit entsprechenden Aktionen: z. B. allow, block oder quarantine. Ein Netzwerkteilnehmer erhält ausschließlich Zugang zu explizit erlaubten Anwendungen, Daten und Diensten.

Das Prinzip ist so sicher wie es einfach ist: Jeder Zugriff, jeder Anwender, jedes Gerät, jede Anwendung und jeder Workload sowie jeder Datenfluss wird grundsätzlich als nicht vertrauenswürdig eingestuft und entsprechend behandelt. Das Herzstück dieses Prinzips ist ein umfangreiches Regelwerk mit eindeutigen Richtlinien. Die Zugriffskontrolle basiert auf einem Rollenkonzept.

Lösungen wie Guadicore von Akamai identifizieren sowie analysieren Datenströme zwischen Anwendern und Anwendungen und helfen bei der Erstellung als auch Durchsetzung von Richtlinien.

Fazit

So unterschiedlich jedes Unternehmen ist, so individuell muss auch das Sicherheitskonzept sein. Es gibt keine All-in-One-for-Everyone-Lösung. Bitte nehmt euch die Zeit, eure IT-Services-Landschaft zu inventarisieren und zu visualisieren. Nur so lässt sich eine wirksame Sicherheitsstrategie entwickeln. Der Zero-Trust-Ansatz muss für Hersteller ebenso gelten wie für eure Anwender und Assets. Kombiniert unterschiedliche Technologie von verschiedenen Herstellern zu einer wirklich widerstandsfähigen Plattform.

Auch KMU können ihre eigene Strategie umsetzen. Alle in diesem Artikel vorgestellten Lösungen sind Mandantenfähig und viele Hersteller unterstützen globale sowie regionale Service Provider dabei, eigene Sicherheitsplattformen aufzubauen und zu betreiben. Über diesen Weg können auch kleine und mittelständische Betriebe von den modernen und sicheren Lösungen profitieren.

Pro-Tipp: Glaube niemandem. Hinterfrage alles.