Der Data Breach Investigations Report (DBIR) von Verizon wurde bereits im Mai 2024 veröffentlicht. Es ist bereits die 17. Ausgabe des jährlichen Reports zu Cybersicherheitsvorfällen und Datenschutzverletzungen. Der diesjährige Bericht basiert auf 30.458 realen Sicherheitsvorfällen zwischen dem 1. November 2022 und dem 31. Oktober 2023, von denen 10.626 bestätigte Datenschutzverletzungen waren – ein neues Rekordhoch bei den Verstößen. Vor dem Hintergrund, dass immer noch viele Verantwortliche auf das Gesetz zur Umsetzung von EU NIS2 und Stärkung der Cybersicherheit – kurz NIS2UmsuCG – warten, um etwas für die Sicherheit ihrer Infrastruktur und Daten zu tun, weisen wir gerne noch einmal auf den Ernst der Lage hin.

Die Lage der IT-Sicherheit in Deutschland war und ist besorgniserregend.

Einschätzung des Bundesamtes für Sicherheit in der Informationstechnik (BSI) nach Veröffentlichung des Berichtes zur Lage der IT-Sicherheit in Deutschland 2024

Einblicke aus der realen Welt

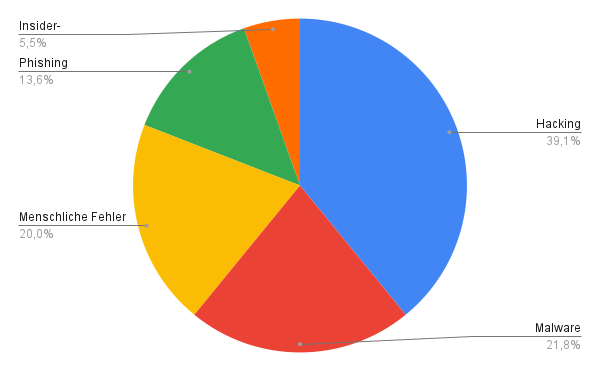

Für IT- und Unternehmensverantwortliche ist es unerlässlich, die häufigsten Angriffsvektoren und Motivationen zu kennen, um Datenschutzverletzungen zu verhindern. Berichte wie der Der Data Breach Investigations Report (DBIR) von Verizon bieten wertvolle Einblicke in Trends und Bedrohungen der Cyberlandschaft. Zu den häufigsten Ursachen der gemeldeten Sicherheitsvorfälle gehörten neben gezielten Angriffen Phishing und Malware sowie menschliche Fehler.

Zu den am meisten betroffenen Branchen gehören Finanzdienstleistungen (24%), der Einzelhandel (14%), der Bereich Öffentliche Verwaltung (12%), das Gesundheitswesen (10%) und die Fertigungsindustrie (8%).

Mit 24% ist Europa die am stärksten betroffene Region – noch vor Nordamerika (22%) und Asien (20%). Die meiste Angriffe sind wirtschaftlich motiviert. Nur ca. 10% hatten das Ausspähen von Informationen (eSpionage) zum Ziel.

Das globale Bild bestätigt auch der aktuelle Bericht zur Lage der IT-Sicherheit in Deutschland des Bundesamtes für Sicherheit in der Informationstechnik (BSI). Die Zahl verwundbarer IT-Systeme steigt. Kleine und mittelgroße Unternehmen (KMU) und Kommunen sind oft unzureichend geschützt und geben leichte Ziele ab. Auch der Bereich Kritische Infrastruktur ist alles andere als widerstandsfähig.

Viel Aufholbedarf bei KRITIS & Co

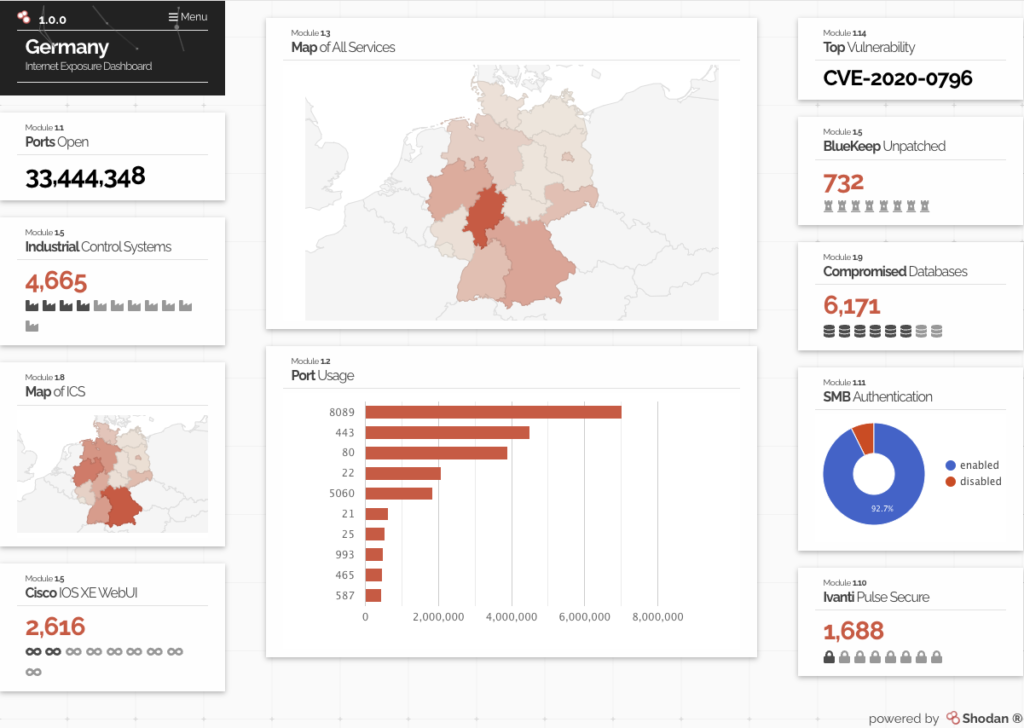

Obwohl längst Pflicht, haben viele Betreiber von Kritischer Infrastruktur noch kein System zur Angriffserkennung etabliert. Immerhin haben viele mit der Umsetzung bereits begonnen oder es gibt zumindest eine Planung. Entsprechend sieht dann auch die Zeitliste der erfolgreichen Angriffe auf KRITIS, OT und öffentliche Einrichtungen aus. Shodan.io ist bei Angreifern ein beliebtes Werkzeug. Mehr als 33 Mio. aus dem öffentlichen Internet erreichbare Ports und fast 5.000 promiskuitive Industriesteuerungen sind eine Einladung für jeden halbwegs ambitionierten Hobby-Cracker.

Die Ergebnisse von Reports wie DBIR oder das BSI-Lagebild spiegeln u. a. das Risiko des menschlichen Faktors wider und unterstreichen die Bedeutung solider IT-Security-Maßnahmen und regelmäßiger Schulungen zur Sensibilisierung des Personals.

Stand der Technik in der Cybersicherheit

Allen Erhebungen zum Trotz scheint die Lage nicht ganz hoffnungslos. Aktuelle Entwicklungen in der IT-Sicherheit zeigen, dass Unternehmen sich zunehmend auf innovative Technologien und Best Practices konzentrieren, um den sich ständig weiterentwickelnden Bedrohungen zu begegnen. Wir kennen die wichtigen Trends und Strategien.

Maßnahmen, Technologien und Best Practices

Zur Angriffserkennung und Abwehr von Bedrohungen wird zunehmend Künstliche Intelligenz (KI) eingesetzt. Mit Hilfe von KI lassen sich riesige Datenmengen in nahezu Echtzeit analysieren, Anomalien erkennen und Routineaufgaben, Sicherheitsmaßnahmen wie wie Schwachstellenscans oder die Erstreaktion im Vorfallsmanagement automatisieren. Der Zero-Trust-Ansatz ist immer öfter zentraler Bestandteil der Sicherheitsstrategie. Cloud-native Sicherheitslösungen, die speziell für hybride und Multi-Cloud-Umgebungen entwickelt wurden, gehören angesichts der wachsenden Cloud-Nutzung ebenfalls in jede moderne Sicherheitsarchitektur. Mit Blick auf die Bedrohung durch Quantencomputing investieren Unternehmen zunehmend in quantensichere Verschlüsselungsmethoden.

Quantenresistente Verschlüsselung (auch als Post-Quantum Cryptography bezeichnet) bezeichnet Verschlüsselungsalgorithmen, die im Gegensatz zu RSA und anderen klassischen Public-Key-Verfahren nicht für Quantencomputerangriffe anfällig sind. Die Notwendigkeit ergibt sich aus der Tatsache, dass Verschlüsselungsstandards wie RSA und ECC (Elliptic Curve Cryptography) auf mathematischen Problemen wie der Faktorisierung großer Zahlen basieren. Diese Probleme sind von klassischen Computern sehr schwer zu lösen. Ein Quantencomputer jedoch könnte z. B. beim RSA-Verfahren mit dem Shor-Algorithmus einen großen RSA-Modulus in relativ kurzer Zeit faktorisieren. Ein Beispiel für quantenresistente Verschlüsselung ist das NTRU-Kryptosystem. NTRU ist ein offenes, gitterbasiertes kryptografisches Verfahren. NTRU verwendet zwei unterschiedliche Algorithmen (das ringbasierte NTRUEncrypt für die Verschlüsselung und NTRUSign für die digitale Signatur). Obwohl Quantencomputer in der Praxis noch nicht vollständig einsatzbereit sind, ist der frühzeitige Einsatz quantenresistenter Verschlüsselung zur Vermeidung plötzlich auftretender Sicherheitslücken wichtig.

Regelmäßige Schulungen zur Sensibilisierung und dem richtigen Umgang mit Werkzeugen (u. a. KI) sind essenziell – nicht nur um Phishing-Versuche zu erkennen oder die Sicherheitsrichtlinien einzuhalten. Auch automatisierte Penetrationstests sind zur gängigen Praxis geworden. Zudem setzen Organsiationen verstärkt auf strukturierte Prozesse und Forensik. Bei Tools und Plattformen stehen derzeit das Erkennen und Abwehren von Ransomware-Angriffen im Fokus. Integrierte Sicherheitslösungen sollen helfen, die Komplexität zu reduzieren. Mit kontinuierlicher Überwachung und der regelmäßigen Aktualisierung von Systemen kann das von Schwachstellen ausgehende Risiko minimiert werden. Rollen- und Berechtigungskonzepte, konsequent umgesetzte On-/ Off-Boarding-Prozesse und starke Authentifizierung tragen zum Schutz von IT-Systemen, Daten und Mitarbeitenden bei.

Einfach mal machen!

Die NIS-2-Verordnung verpflichtet Organisationen zur Umsetzung robuster Cybersicherheitsmaßnahmen. Es ist traurig, dass es erst entsprechende Gesetze braucht, damit Organisationen ihrer unternehmerischen Verantwortung gerecht werden. Und es sollte auch egal sein, ob eine Organisation von NIS-2 betroffen ist oder nicht.

Die IT-Sicherheitslandschaft entwickelt sich rasant weiter, und Unternehmen müssen kontinuierlich ihre Strategien anpassen, um den Schutz ihrer Daten und Systeme zu gewährleisten. Ein proaktiver Ansatz und die Integration neuer Technologien sind entscheidend für den Erfolg.

Das BSI und andere Organisationen bieten Hilfestellungen für kleine und große Unternehmen an. Unsere Auswahl nützlicher Links:

- Grundschutzkompendium des BSI

- Managementsysteme für Informationssicherheit (ISMS)

- Risikomanagement

- Business Continuity Management (BCM)

- Handbuch und ein Toolkit für Unternehmensleitungen zum Management von Cyber-Risiken von der Allianz für Cyber-Sicherheit

- Cybersicherheit in KRITIS

- Bayrisches Landesamt für Sicherheit in der Informationstechnik (LSI) mit zahlreichen Leitfäden, Orientierungshilfen oder Checklisten

Ausblick

Generative KI hat das Potenzial, die Cybersicherheitslandschaft zu revolutionieren. Mit Blick auf die Zukunft ist es unerlässlich, über neu aufkommende Bedrohungen und Trends informiert zu bleiben, einschließlich der potenziellen Auswirkungen generativer KI auf die Cybersicherheitslandschaft. Es ist jedoch unbedingt zu beachten, dass generative KI auch für böswillige Zwecke eingesetzt werden kann, z. B. zur Erstellung ausgeklügelter Phishing-Angriffe. Der Einsatz moderner Technologie ist notwendig, um der sich rasant ändernden Bedrohungslage gewachsen zu bleiben. Auch das Risiko an Versicherungen auszulagern, wird zunehmend schwieriger. Wer nur das Notwendigste tut, sich auf vor Jahren angeschaffte Sicherheitslösungen verläßt oder auf Gesetze wartet, handelt nicht nur grob fahrlässig. Das ist blanker Vorsatz, für den selbst die drakonischen Bußgelder der NIS-2-Vorgaben noch viel zu mild sind.