Mit IT-Sicherheit lässt sich viel Geld verdienen. Das wissen auch Hersteller von Firewalls. Um ein möglichst großes Stück vom Kuchen abzubekommen, wird oft tief in die Marketing-Trickkiste gegriffen. In diesem Artikel wird unterschiedliche Firewall-Technologie erklärt. Entscheider erfahren, welche fünf Kriterien für die Auswahl einer Firewall kritisch sind.

Die Analysten von Fortune Business Insights bescheinigten dem globalen Markt für Cybersicherheit bereits 2018 einen Wert von 131 Mrd. USD. Bis 2026 soll er auf stolze 290 Mrd. USD steigen. Technavio Research prognostiziert bis 2023 eine jährliche Wachstumsrate von 12% für Enterprise Firewalls. 25 Mrd. sollen allein für Netzwerksicherheit ausgegeben werden – laut Allied Market Research 6,7 Mio. USD für so genannte Next Generation Firewalls (NGFW). Doch was ist eine Firewall der nächsten Generation? Was ist das Besondere daran und warum sind sie besser als klassische Firewalls oder eine UTM-Firewall (UTM – Unified Threat Management)?

Angefangen hat es 2005, als eine Firma Palo Alto Networks den Perimeter betrat. Bis dahin buhlten vor allem Paketfilter um die Gunst der Angegriffenen, es gab wenige Proxy-Firewalls – und Checkpoint. Es wurde schon viel über Firewall-Technologie geschrieben. Auch der letzte CI(S)O sollte mittlerweile den Unterschied zwischen einem Paketfilter, einer Stateful Inspection und einer echten NGFW kennen. Leider nicht. Nach wie vor sichern Unternehmen ihre Kronjuwelen ungebrochen vehement mit Weidezäunen – und wundern sich anschließend, wenn die Daten weg sind.

Placebo Forte

In keiner anderen Branche wird so viel Schlangenöl verkauft wie in der IT. Besonders erfolgreich sind Anti-Virenprogramme, Performance-Verbesserer und Firewalls. Wir können nur erahnen, was die Gründe für den Siegeszug all der Scharlatane sind. Komplexität der Materie und Unwissenheit der Anwender spielen auf jeden Fall eine nicht unerhebliche Rolle.

Wie entlarvt man die Roßtäuscher? Betrachten wir zunächst den Markt und seine jüngere Geschichte.

Laut Statista beherrscht seit 2011 Cisco den Markt der Netzwerksicherheit mit knapp 20% Marktanteil. Auch Checkpoint hält konsequent um die 10%, während Fortinet seinen Anteil von 4,9% auf 11,5% mehr als nur verdoppeln konnte. Juniper ist Mitte 2014 in der grauen Masse verschwunden – ungefähr zur gleichen Zeit, als Palo Alto endgültig aus dem Schatten trat. Von 5,3% im Jahr 2013 erkämpfte sich der Herausforderer bis Mitte 2019 einen Marktanteil von 16,2%.

Vom Herausforderer zum Technologieführer

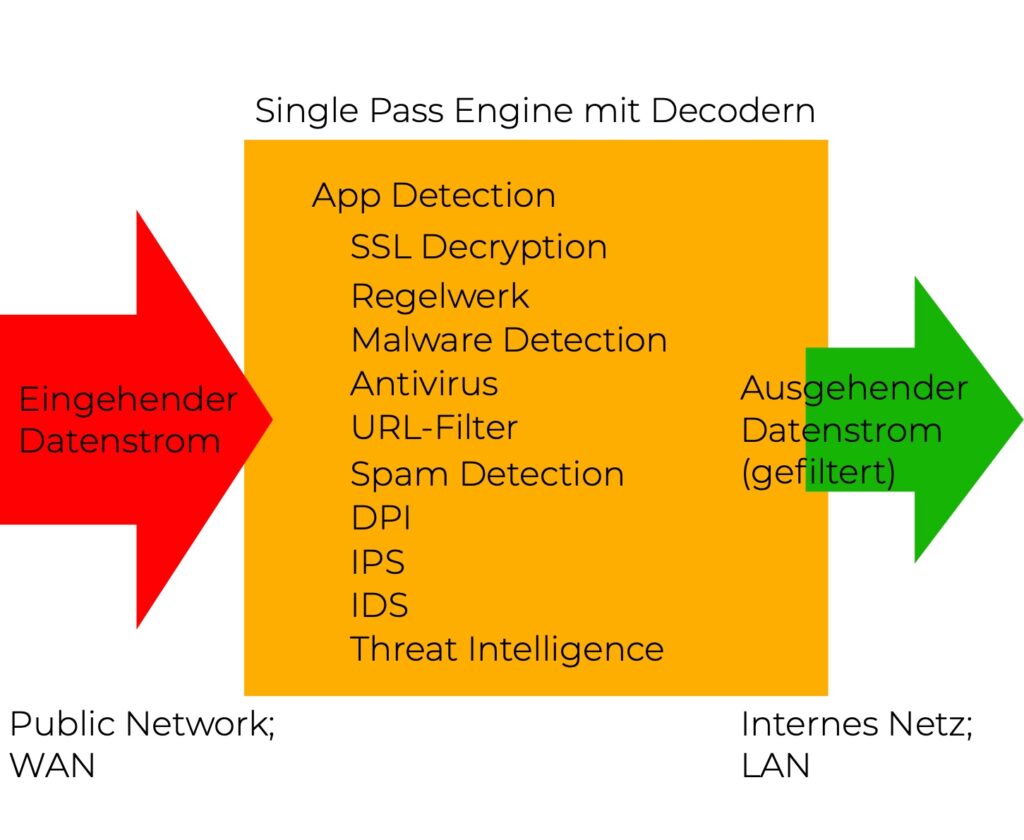

Mit Palo Alto Networks debütierte eine – für Firewalls – völlig neue Technologie. Anders als ihre Vorgänger setzen Next Generation Firewalls wie die von Palo Alto Networks auf eine Single Pass Engine sowie Decoder zur Anwendungserkennung.

Der überzeugendste Vorteil der neuen Firewall-Generation ist neben hoher Leistungsfähigkeit und Zuverlässigkeit vor allem die übersichtliche GUI. Eine einfache Administration bedeutet i. d. R. auch weniger Fehler, ergo mehr Sicherheit.

Die neue Technologie überzeugte Unternehmen so stark, dass sie bereit waren zu investieren. Das machte den amtierenden Platzhirschen gehörig Angst. Über Nacht wurde wie durch Magie jedes halbwegs Unified-Threat-fähige Gerät zur NGFW – eine Magie, die übrigens damals wie heute Marketing heißt.

Warum Paketfilter & Co nicht mehr genügen

In den ersten Jahren des Public oder World Wide Web (aka Internet) beschränkte sich die Kommunikation auf den Austausch einzelner Dateien, das Versenden von E-Mails und das Aufrufen einzelner Websites. Die Teilnehmer lernten allerdings schnell: Das Internet ist keine Einbahnstraße. Analog zum echten Leben gab es auch im Cyberspace ernste Bedrohungen. Kontrollierte Übergänge mussten her, die den Grenzverkehr am Perimeter überwachen und schützen.

Unsere Art, das öffentliche Netz zu nutzen, hat sich seither massiv verändert. Wir sind stärker vernetzt. Wir kommunizieren immer öfter ausschließlich digital. Unsere Daten liegen nicht mehr nur an einem Platz. Unsere Prozesse sind komplexer. Das Netz unserer Geschäftsbeziehungen umspannt die ganze Welt. Transaktionen werden in Sekunden abgewickelt. Immer größere Mengen an Informationen müssen in immer kürzerer Zeit analysiert werden. Die Bedrohungslage hat sich verschärft.

Leider kaum verändert hat sich allerdings die Art und Weise, wie viele Unternehmen ihre Netze schützen.

Von der Tabelle über Deep Packet Inspection (DPI) zu Unified Threat Management (UTM)

Die einfachste Form einer Firewall ist der Paketfilter – immer noch Kern vieler Firewalls. Paketfilter basieren allgemein auf verschiedenen Netzfiltern in Form von Tabellen im Betriebssystemkern. Die Filterung erfolgt anhand von Quell- und Zieladresse eines Paketes sowie Diensten (Protokollen) auf Basis von Portnummern. Werden auch die Stati einer Verbindung einbezogen (d. h. ging einem eingehenden Paket eine entsprechende Anfrage voraus), heißt der Paketfilter stateful.

Der Schutzgrad von Paketfiltern ist rudimentär. Der Vorteil ist die hohe Leistungsfähigkeit. Die Nachteile ergeben sich aus der Technologie selbst:

- Schadcode kann nicht erkannt werden, da keine Inhaltsüberprüfung stattfindet.

- Anwendungen, die andere als Standard-Ports verwenden oder Ports dynamisch zugewiesen bekommen, sind eine Herausforderung. Entweder müssen die Ports manuell gepflegt oder ein ganzer Portbereich (Range) muss geöffnet werden.

- Angreifer tarnen sich als legitime Verbindung und passieren das Tor.

Paketfilter eignen sich gut als Vorfilter in mehrstufigen Szenarien, wie der Grundschutz-Empfehlung P-A-P vom BSI (NET.3.2.A16). Die meisten Router sind auch Paketfilter.

Da mittlerweile ein Großteil unserer Kommunikation auf HTTPS basiert, ist ein Paketfilter ohnehin hilflos. Nicht nur ist der Port für alle Dienste derselbe, die Kommunikation ist auch noch verschlüsselt. Ein Paketfilter kann also weder zwischen erlaubtem Office 365 und verbotenem Skype unterscheiden und erst recht nicht zwischen Pflege der Facebook-Seite (für Marketing erlaubt) und Facebook-Chat (für alle verboten).

Damit an Übergängen wie z. B. von einem Unternehmensnetz zum öffentlich zugänglichen Internet eine umfassende Prüfung der übertragenen Daten stattfinden kann, muss eine Firewall möglichst tief in die Kommunikation schauen.

Application Layer Gateways arbeiten auf Anwendungsebene. Für jedes zu prüfende Anwendungsprotokoll existiert ein eigener Proxy (auch Relay), in welchem der entsprechende Protokoll-Stack RFC-konform nachgebildet wird. Für die Prüfung nimmt der Proxy als Stellvertreter des eigentlichen Ziels das Paket an, zerlegt es in seine Einzelteile und prüft jede Schicht, indem er sie mit seinem entsprechenden Stack vergleicht. Anschließend baut er das Paket wieder zusammen und versendet es an das ursprüngliche Ziel. Zusätzliche Mechanismen können das Nachladen von Webseiten verhindern, aktive Inhalte aus Webseiten filtern (Weeding) sowie einen großen Teil von Spam-E-Mails abwehren (Greylisting).

Der Vorteil dieser Firewall besteht darin, dass alle Verbindungen grundsätzlich erstmal am Perimeter terminieren und nach innen vollständig neu aufgebaut werden. Angreifer gelangen nie direkt ins LAN und werden oft rechtzeitig erkannt.

Der Schutzgrad von ALGs ist relativ hoch. Die Nachteile sind der hohe Performanceverlust aufgrund der paketorientierten Verarbeitung sowie ein hoher Administrations- und Konfigurationsaufwand. In dem Zusammenhang ist wichtig zu wissen, dass ca. 99% aller Einbrüche in Firewalls auf Fehlkonfiguration zurückzuführen sind. Die Beschränkung auf Protokolle ist ein zusätzlicher Nachteil, vor allem da immer mehr Anwendungen ausschließlich auf HTTPS aufsetzen.

Etwas leistungsfähiger und ebenso sicher sind Stateful Inspection Firewalls (auch Deep Packet Inspection, DPI). Stateful Insprection Firewalls prüfen auch den Datenteil und können erkennen, ob die Daten dem angegebenen Übertragungsprotokoll entsprechen. Inhalte können nach vorher bestimmten Kriterien komplett herausgefiltert werden. DPI Firewalls vereinen Mechanismen von Intrusion Detection und Prevention Systemen (IDS/IPS) sowie stateful Paketfiltern. Ältere Systeme werten statistische Daten aus, um Angriffe zu erkennen (Heuristik). Aktuelle Versionen arbeiten mit Signaturen. Regeln können für einzelne Benutzer definiert werden.

Die paketorientierte Verarbeitung sorgt aber auch hier für eine verminderte Durchsatzrate. Daher werden zur Performance-Verbesserung oft nur die ersten Pakete einer Verbindung sorgfältig geprüft. Das wiederum erhöht das Sicherheitsrisiko, da sich Angriffe gut in nachfolgenden Paketen verstecken lassen.

Ein weiterer Nachteil entsteht im Fall von Distributed Denial of Service Attacken (DDoS). Bei einem DDoS-Angriff steht die Firewall unter Dauerbeschuss vieler Verbindungen und Pakete. Bei der Stateful Inspection werden die Informationen zu geblockten sowie erlaubten Verbindungen in Tabellen vorgehalten. Ab einer gewissen Anzahl geblockter Verbindungen führt das zu erheblichen Leistungseinbußen auch bei der Verarbeitung erlaubten Traffics.

UTM – eierlegende Wollmilchsau oder lahme Ente?

Im gleichen Maß wie Anwender anspruchsvoller und IT-Landschaften komplexer werden, lernen auch die Angreifer dazu. Um die alten Mähren für die neue Bedrohungslage zu wappnen, wird aufgezäumt, was der Markt hergibt: Virenschutz, Spamschutz, SSL-Decryption, URL-Filter, Intrusion Detection und Prevention (IDS/IPS), DPI, etc. Ein Name war auch schnell gefunden: Unified Threat Management. Als UTMs sollten die alten Vögel in neuem Glanz erstrahlen wie Phönix aus der Asche.

Zwar wurde die zugrundeliegende Hardware immer leistungsfähiger. Gegen die immer größer werdende UTM-Last ist aber auch der stärkste Prozessor machtlos. Und die weiterhin paketorientierte, serielle Verarbeitung der eingehenden Datenströme tut ihr Übriges.

Der Schutzgrad ist gerade noch okay. Diese drei Nachteile sollten allerdings jeden ernsthaft an seinem Geschäft interessierten Unternehmer in die Flucht schlagen:

- Jede Menge 3rd Party-Software sorgt für reichlich Angriffsfläche und unerwünschte Abhängigkeiten.

- Die Arbeit mit Signaturen schützt 100% vor Angriffen – leider nur vor denen, die schon bekannt sind.

- Modularer Aufbau und paketorientierte Verarbeitung lassen die Performance bei Aktivierung aller Funktionen bis auf ein Zehntel der im Datenblatt angegebenen Leistung schrumpfen. Stichwort Preis-Leistung!

Ich unterstelle den UTM-Plattformen außerdem weiterhin, Anwendungen eher zu erraten statt sie wirklich zu erkennen. 2012 betrug in einem Test der Network World die Trefferrate der Platzhirsche gerade mal 50%. Sie scheiterten an so trivialen Dingen wie der Benutzung von Non-Standard-Ports, IPv6 oder TLS. Daran dürfte sich nicht viel geändert haben. Die zugrundeliegende Technologie tat es ja auch eher nicht. Und ich erinnere mich noch gut an den Fauxpas eines britischen Anbieters, seine eigenen Updates nicht zu erkennen und entsprechend zu blocken.

Was aber ist denn nun eine echte NGFW?

Gartner definiert eine NGFW als port- und protokollunabhängige Deep Packet Inspection. Grundlage von Next Generation Firewalls wie u. a. von Palo Alto Networks oder Barracuda sind so genannte Single Pass Engines. Anders als modular aufgebaute UTMs verwenden NGFWs keine zusätzliche Software oder Module. Die Applikationserkennung übernehmen Decoder. NGFWs haben eine wesentlich bessere Erkennungsrate von Angriffen und kaum False Positives.

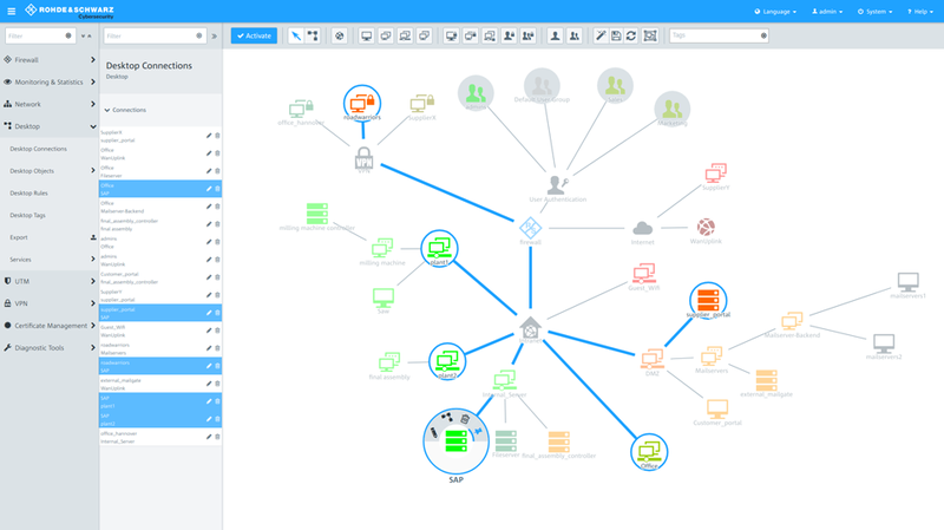

Regeln können feingranular bis auf Benutzerebene erstellt werden. Auf Anwendungsebene kann z. B. sogar zwischen Skype Video-Anruf und Skype Text-Nachricht unterschieden werden.

Darüber hinaus werten NGFWs auch Inhalte und Kommunikationsmuster aus. Signaturen bekannter Viren und Trojaner, URL-Filter und ein auf den Protokoll Decodern basierendes IPS bilden zusätzliche Schutzmaßnahmen. Jede Abweichung oder die Verletzung der zu Grunde liegenden Regeln hat ein Blockieren der Verbindung zur Folge. Dies stellt auch Schutz vor sogenannten Zero-Day-Angriffen sicher, für die noch keine Angriffssignaturen bekannt sind.

Die Verarbeitung der Daten erfolgt Stream-basiert, also inline, was NGFWs wesentlich leistungsfähiger macht. Durch die Verarbeitung in einem einzigen Prozess werden auch bei umfangreicher Prüfung sehr hohe Durchsatzraten erreicht.

Die Administration und Konfiguration sind trotz ihrer Komplexität wesentlich einfacher als im Falle klassischer Firewalls oder gar UTMs.

Neben Palo Alto Networks und Barracuda haben auch deutsche Anbieter echte Next Generation Firewalls im Portfolio. Als Beispiel seien hier nur die LANCOM R&S®Unified Firewalls genannt.

Neuester heißer Scheiß sind Behaviour-based-Engines. Hier lohnt sich ein Blick auf einer der letzten Akquisitionen der Bundesdruckerei.

Worauf also ist bei der Anschaffung einer Firewall zu achten?

Das untrüglichste Zeichen ist die Performance. Hersteller verstehen es, die verwendete Technologie sehr gut zu verstecken. Vereinbaren Sie einen Proof of Concept (PoC) mit dem Hersteller und testen Sie gut. Es gibt leider wenig unabhängige Tests. Auch bei namhaften Analysten wie Gartner oder die NSS Labs ist nicht alles NG was es in deren Quadranten schafft.

Im Zweifel fragen Sie jemanden, der sich wirklich damit auskennt.

1. Performance

NGFW arbeiten auf Grund der streambasierten Verarbeitungsweise und ihrer Single Pass Engine fast verlustfrei. Anders als bei herkömmlichen UTMs ist der Durchsatz nach dem Aktivieren der erweiterten Funktionen nahezu identisch mit dem Durchsatz, den die Netzwerkkarte erlaubt (Wire Speed).

2. Funktionsumfang

In NGFWs befindet sich keine separate Software zur Bereitstellung der erweiterten Funktionen. Dadurch entfallen Lizenzkosten für Fremdleistungen, aufwendige Anpassungen an Schnittstellen sowie die Verwendung von Software Development Kits (SDKs). Die Plattform ist insgesamt unabhängiger. Das gesamte Regelwerk basiert auf einer Datenbank für alle Signaturen, Heuristiken, regulären Ausdrücke, etc.

3. App Awareness

Applikationen werden zu 100% zuverlässig erkannt – selbst, wenn es sich um Anwendungen innerhalb eines Webportals handelt (z. B. Facebook-Post vs. Facebook-Chat).

4. Hohe Sicherheit

NGFWs arbeiten streambasiert und damit reassembly-free. Es werden kontinuierlich alle Pakete einer Verbindung betrachtet. NGFWs nutzen zudem primär Whitelisting von Anwendungen, was einen hohen Schutz vor unbekannter Schadsoftware und Zero-Day-Exploits bedeutet.

5. Einheitliches Regelwerk

Die Integration von Verzeichnisdiensten wie LDAP, AD oder eDirectory erlaubt die granulare Anpassung einer Regel für jeden einzelnen Nutzer.

Quo Vadis, Firewall?

Next Generation Firewalls sind selbstverständlich nicht die Krone der Evolution. Wenn es um IT-Sicherheit geht, ist noch sehr viel Luft nach oben. Diese drei Trends werden kurz- bis mittelfristig eine große Rolle spielen:

Behaviour Awareness

Firewalls der neuen nächsten Generation analysieren Verhaltensmuster und wenden automatisiert Regeln bei Abweichungen an.

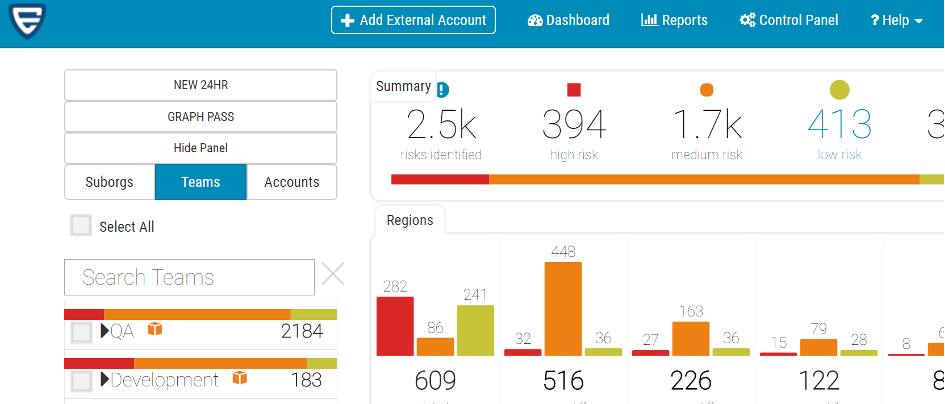

Graphen

Firewalls der Zukunft nutzen Machine Learning zur Auswertung von Threat-Inteligence-Daten sowie erweiterte Netzwerk-Analysen, um verborgene Strukturen oder Muster und Netzwerkbeziehungen offenzulegen. Anomalien werden frühzeitig erkannt.

Schwarm-Intelligenz

Die Auswertung möglichst vieler Daten ermöglicht zuverlässigere Prognosen und besseren Schutz.

Einer der ersten Anbieter mit diesen neuen Lösungsansätzen kommt übrigens aus Leipzig und gehört zur Unternehmensgruppe der Bundesdruckerei.

In weiteren Artikeln dieser Serie erfahren Sie mehr zu Grundschutz, dynamischen Netzwerkobjekten, Netzwerksegmentierung, Threat Intelligence und der Verteidigung auf unterschiedlichen Angriffsebenen.