Am 15. Juli 2021 besuchte Chefredakteur Kerstin das Nuvias ⤴︎ Sommerfest in München. Nuvias ist ein europaweit agierender, auf Cybersecurity- und Netzwerkinfrastrukturtechnologien spezialisierter Value Add-Distributor. Unter den Herstellern sind neben Juniper, Fortinet, Bitdefender oder riverbed auch viele weniger bekannte Firmen.

Zu letzteren gehört auch das polnische Startup Sycope ⤴︎ mit ihrem Produkt FlowControl – einer Lösung für die Analyse des Netzwerkverkehrs und die Erkennung von Bedrohungen. FlowControl analysiert 500.000 Flows in 1,82 Sekunden. Das entspricht der Rekordzeit beim Reifenwechsel in der Formel 1.

Wir wollten wissen: Ist das wirklich was Besonderes? Was können andere? Wovon hängt das eigentlich ab? Und vor allem: Warum ist das wichtig?

Zunächst allerdings stellen wir Euch Sycope kurz vor: Sycope ist Teil der polnischen Passus Gruppe, deren Kern die 1992 gegründete Passus S.A. ist. Später kamen über Mehrheitsanteile die Wisenet sp. z o.o. und die Chaos Gears sp. z o.o. dazu. Passus ist spezialisiert auf das Design und die Implementierung hochspezialisierter IT-Lösungen aus den Bereichen Netzwerk- und Applikations-Performance-Monitoring und IT-Sicherheit in On-Premise- sowie Hybrid-, Private- oder Public-Cloud-Architekturen.

FlowControl ist eine Entwicklung auf Basis des von Cisco zur Erfassung von Informationen zum IP-Datenverkehr und zur Überwachung des Netzwerkdatenverkehrs entwickelten Protokolls NetFlow.

Guck mal, was da fließt

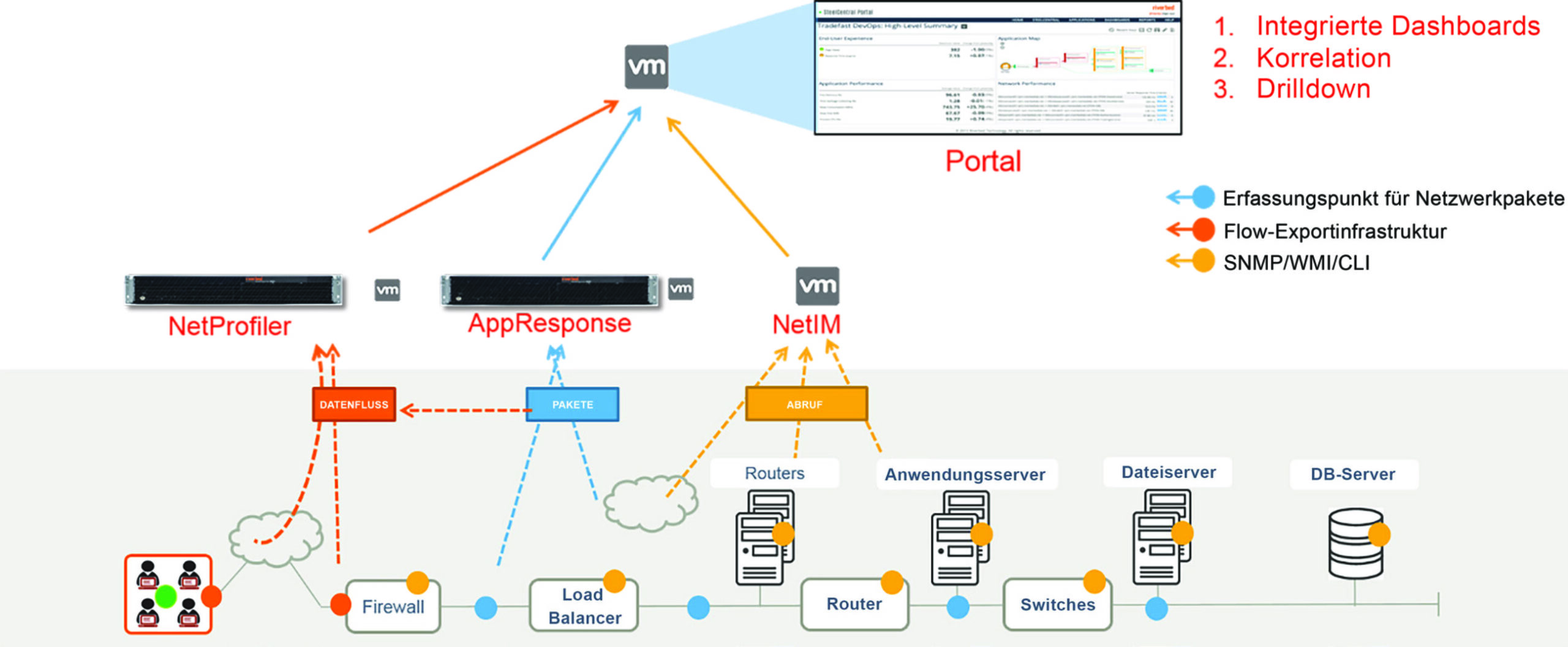

Mit NetFlow lässt sich der Datenverkehr in einem Netzwerk überwachen und Informationen zum IP-Datenverkehr sammeln.

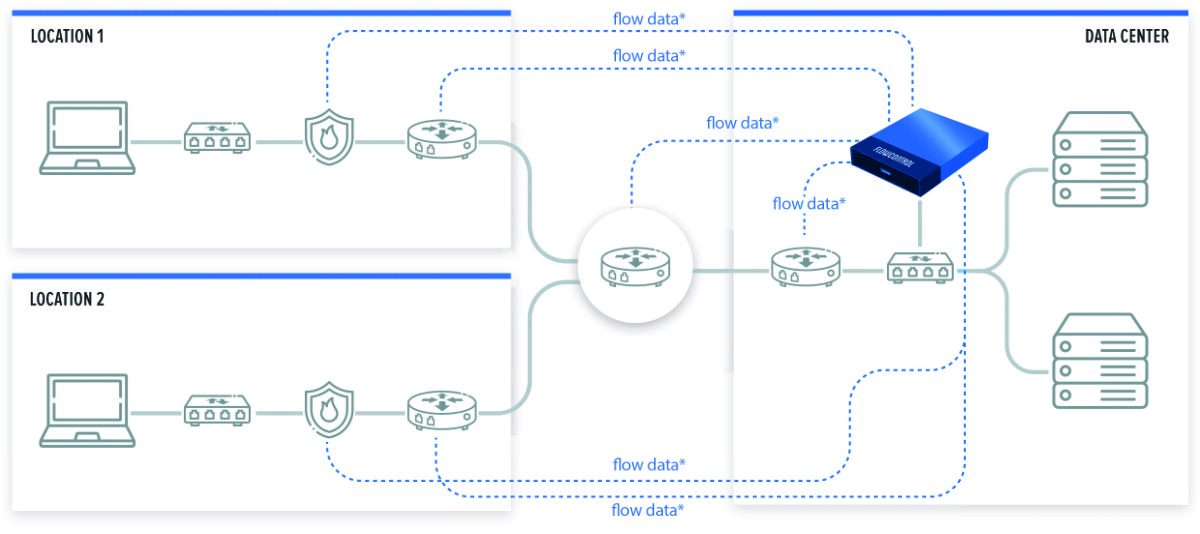

Ein Fluss (Flow) im Netzwerk sind zusammenhängende, unidirektionale Pakete mit gemeinsamen Attributen wie Quell- und Ziel-Adresse, Port-Nummer und Protokoll. Mithilfe eines Flow-Protokolls wie NetFlow können Netzwerkgeräte Informationen über diese Attribute sammeln und an ein Netzwerkanalysetool senden.

NetFlow liefert z. B. Anhaltspunkte, welches Netzwerkobjekt oder welcher Benutzer, welche Anwendung, welches Protokoll oder welcher Prozess, wann wieviel Bandbreite benötigt. Der Traffic von bestimmten IP-Adressen, Ports und Benutzern kann gezielt überwacht werden. Abweichungen von bestimmten Datenverkehrsmustern können Hinweise auf Sicherheitsvorfälle sein. Mit der Auswertung des Datenverkehrs lassen sich Flaschenhälse frühzeitig erkennen und Service Levels verbessern.

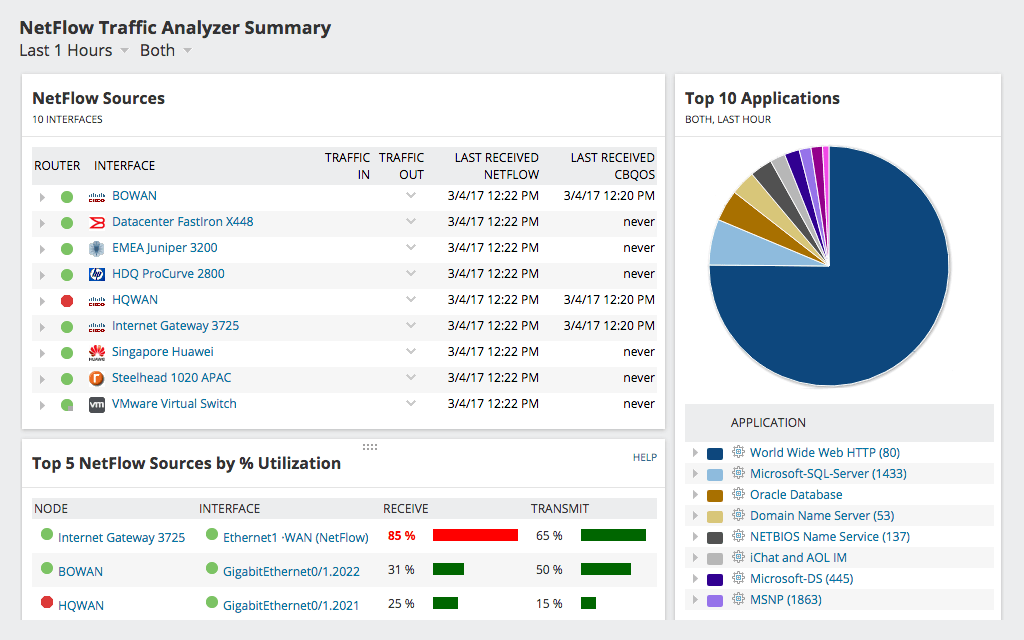

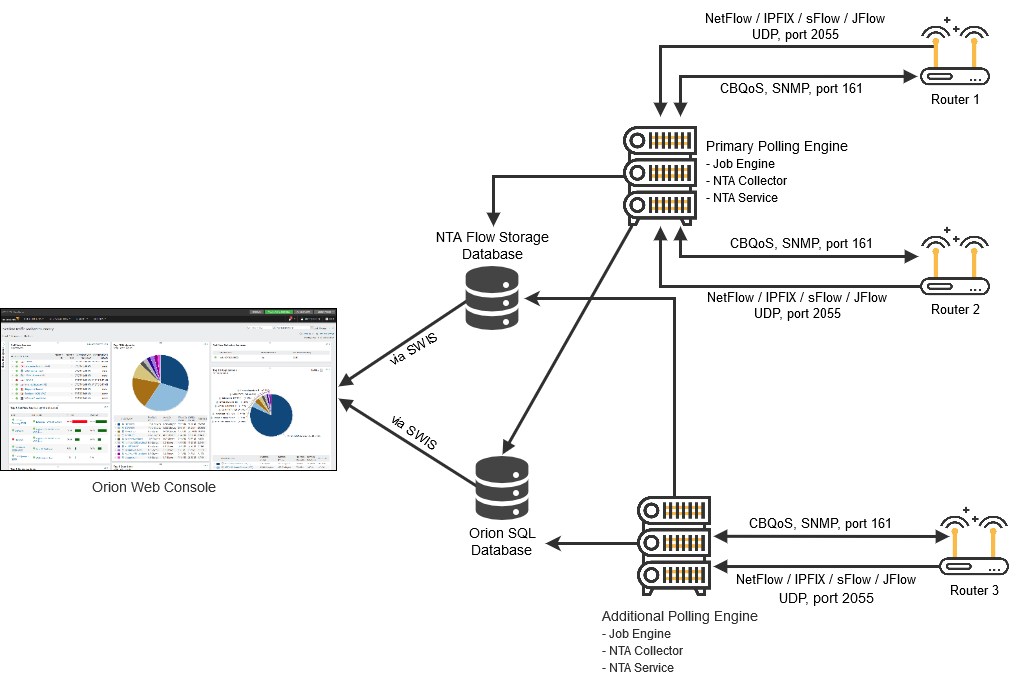

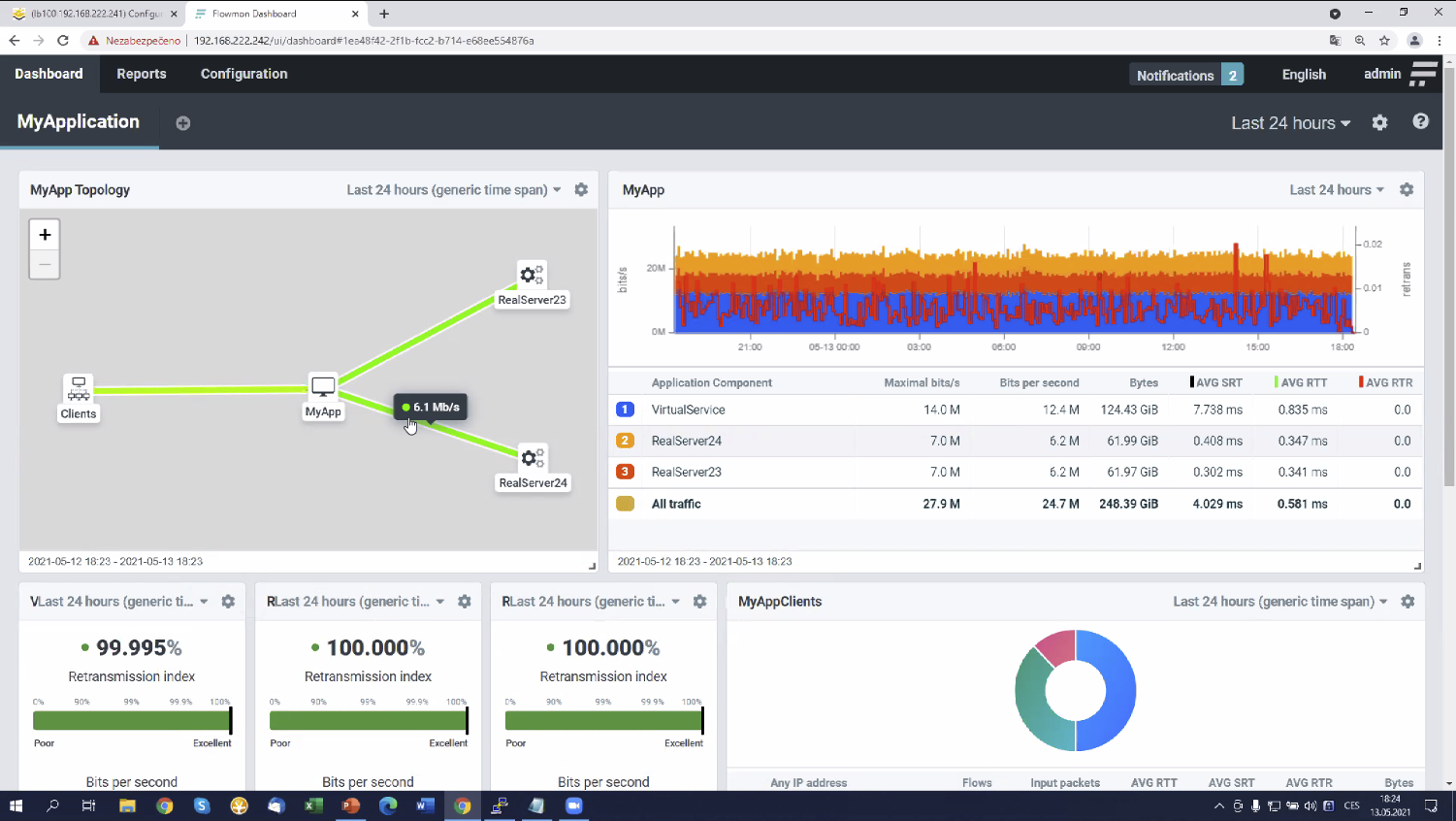

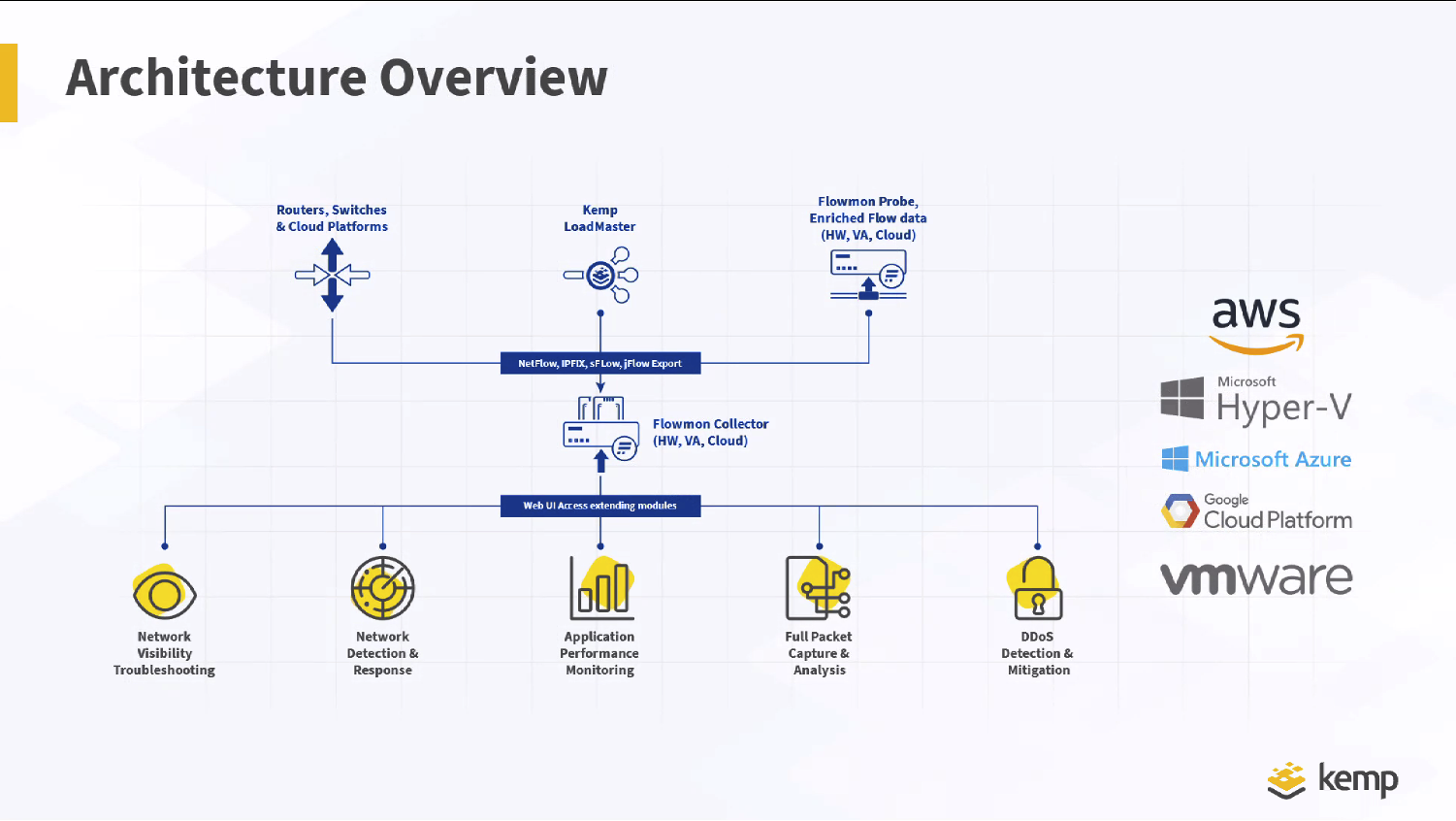

Die bekanntesten Vertreter solcher Netzwerkanalyse-Tools sind SolarWinds® NetFlow Traffic Analyzer (NTA), Kemp Flowmon Netflow Collector oder Riverbed® NetProfiler. Alle Lösungen werten neben NetFlow-Daten auch IPFIX aus. Das kann auch FlowControl von Sycope, der zusätzlich noch die Formate sFlow und Cisco ASA/NSEL unterstützt:

| Sycope FlowControl | SolarWinds NTA | Kemp Flowmon NC | Riverbed NetProfiler | |

| Flows pro Sekunde | 30.000 – 250.000 | 10.000 – 50.000 | 75.000 – 400.000 | 100.000 – 1.500.000 |

| Cisco NetFlow | x | x | x | x |

| IPFIX | x | x | x | x |

| sFlow | x | x | x | x |

| Juniper J-Flow | x | x | ||

| Huawei NetStream | x | x |

SolarWinds und Kemp Flowmon unterstützen darüber hinaus noch eine Reihe verschiedener Anwendungs- und proprietärer Protokolle. Kemp Flowmon nennt Cisco (AVC, HTTP), Gigamon (HTTP, DNS, SSL, RADIUS), IXIA (HTTP), VMware NSX (rule ID, vmUUID, vncIndex), OneAccess (HTTP), VMware VDS und AWS FlowLogs. Eine vollständige Liste findet sich auf der Herstellerseite ⤴︎. SolarWinds nennt Cisco® NBAR2, WLC-Netzwerkdaten (Funk), VMware vSphere Distributed Switch (VDS), Cisco Meraki MX/Z-Serie sowie Network Insight™ für Palo Alto Networks®. Weitere Informationen liefert das Datenblatt der Herstellers ⤴︎. Bei Riverbed ⤴︎ konnten wir dazu nichts finden.

Wo fließen Sie denn? Wo fließen Sie denn hin?

Vergleicht man alleine die Zahlen, steht FlowControl schon mal nicht so schlecht da. Aus der Vergangenheit weiß unser Chefredakteur jedoch auch, dass sowohl Durchsatz als auch Analysegeschwindigkeit von der Hardware abhängen: je mehr Arbeitsspeicher, CPU-Cores und Storage, desto leistungsfähiger.

| Sycope FlowControl | SolarWinds NTA | Kemp Flowmon NC | Riverbed NetProfiler | |

| Flows pro Sekunde | 250.000 | 50.000 | 200.000 | 1.500.000 |

| Anzahl CPU Cores | 20 | 12 | 72 | 32 |

| RAM | 64 GB | 64 GB | 256 GB | 256 GB |

| Usable Storage | 2 TB HDD2 | 600 GB; RAID0 | 2,88 TB SSD; SATA; RAID5 | 20 TB; RAID1, 10 |

Neben Hardware-Appliances bieten Kemp Flowmon, Riverbed und SolarWinds auch virtuelle Appliances (VAs) für den Betrieb in Cloudumgebungen. Unterstützt werden alle großen Public Clouds sowie Hypervisor von VMware, Linux (KVM) und Microsoft (Hyper-V).

Die vollständige Modell-Übersicht von Kemp Flowmon ist auf der Herstellerseite ⤴︎ abrufbar. Auch Riverbed bietet auf seiner Website die Spezifikationen der NetProfiler ⤴︎. Passus und Sycope haben die Information zur Ausstattung ihrer Appliance etwas versteckt. Wir haben sie trotzdem gefunden ⤴︎.

Neben der Hardware dürften auch Mechnismen wie die Deduplikation von Flowdaten für den entsprechenden Leistungsschub sorgen. Auch das Riverbed Flow Gateway dedupliziert Datenströme für den NetProfiler. Ist aber ein separates Gerät. Mehr Geräte bedeuten mehr Komplexität und mehr teuer.

Size matters. Aber nicht nur.

Längst können Netzwerk-Analyzer mehr als nur den Datenverkehr überwachen. Mit dem Verschwinden eindeutiger Perimeter wandert immer mehr Firewall-Funktionalität auf die Netzwerkgeräte. So werden WLAN-Access-Points zum Unified Threat Manager (UTM) wie bei Aruba und Traffic-Analyzer zur Firewall. Auch das hat natürlich Auswirkungen auf die Leistung. Am besten sieht man das am Beispiel Kemp Flowmon. Der Spitzenwert von 400.000 Flows pro Sekunde wird nur erreicht, wenn alle Features deaktiviert sind. Mit allen hochgefahrenen Schilden werden nur noch 100.000 Flows pro Sekunde erreicht. Der von uns in Tabelle 2 genannte Wert ist ein Kompromiss aus Sicherheit und „macht noch Spaß“.

Dass das auch anders geht, bewies ein Leipziger Startup (welches mittlerweile zur Bundesdruckerei-Gruppe gehört). Der genua Threat Defender erreicht theoretisch bereits mit der kleinsten Appliance, die nur über 8 GB RAM verfügt, einen Peak von 80.000 Flows pro Sekunde. Die größeren Geräte schaffen auch gern ein paar Millionen. Jedoch auch hier hängt es von einer optimalen Traffic-Verteilung und dem Zusammenspiel der aktivierten Funktionen ab. Im Unterschied zu den Urgesteinen der Branche setzen die Leipziger auf die Vorteile einer Single Pass Engine und des Elastic Stacks (ELK) mit all seinen Features wie u. a. den Elasticsearch. Damit können die Daten überall, wo gerade Platz ist, gespeichert und vor allem wiedergefunden werden. Das wirkt sich natürlich auf die Leistungsfähigkeit aus und vor allem den Preis: es wird weniger teure Hardware benötigt. Das ebenfalls zum Stack gehörende Kibana visualisiert die Daten zudem noch schön und übersichtlich. Logstash verarbeitet und normalisiert die Datenströme. Darüber hinaus werden die Daten mit nützlichen Informationen angereichert.

Auch die polnischen Entwickler reichern die gesammelten Daten an. Damit können die gewonnen Informationen für die Cyber Threat Intelligence (CTI) gefiltert und priorisiert werden. Auch das ist ein Feature, das wir in der Netzwerkanalyse immer öfter sehen. Darüber hinaus nutzt Sycope FlowControl eine Erweiterung zur Erkennung und Analyse von Sicherheitsanomalien und Bedrohungen. Eine spezielle Threat-Intelligence-Engine korreliert Daten mit Listen von IP-Adressen und Geodaten von als bedrohlich klassifizierten Quellen bzw. Ländern und erzeugt Warnungen. Diese Ereignisse (Warnung, Alarm) können als E-Mail, Syslog oder als SNMP-Trap verschickt oder an externe SIEM-Systeme wie wie QRadar, ArcSight sowie Splunk weitergeleitet werden. Für das Erkennen von Bedrohungen kommt eine zweite Engine zum Einsatz. Die Threat Detection Engine aggregiert und korreliert Informationen. Dazu setzt Sycope auf die Matrix des MITRE ATT&CK Modells. Das System enthält mehr als 50 Regeln zu den Taktiken Command and Control, Credential Access, Discovery, Exfiltration, Impact, Initial Access und Lateral Movement. Beispiele für die vom System erkennbaren Bedrohungen finden sich im Datenblatt ⤴︎.

Ein Algorithmus überwacht darüber hinaus aktiv weitere Quellen und generiert eine einheitliche Liste aktueller Indicator of Compromises (IoCs). Das hilft u. a., die Anzahl False Positives zu reduzieren.

Ansonsten unterstützt das System den White-Listing-Ansatz, was ohnehin sicherer ist als das übliche Rumgefrickel mit Blocklisten ausschließlich bereits bekannter Schwachstellen und Bedrohungen.

DDoS est mort. Vive le DDoS !

Distributed Denial-of-Service-Attacken sind so alt wie das World Wide Web. Eine Renaissance erfahren sie nicht zuletzt durch das Internet der Dinge (IoT) und Edge-Computing. Sycope verwendet NetFlow-Daten zur DDoS-Erkennung und kann auch Multi-Vektor-Angriffe identifizieren. Angriffe können manuell oder mit Hilfe von BGP FlowSpec blockiert werden.

Hurra! Es kann IPv6.

FlowControl analysiert IPv6-Headlines, Routing-Headlines basierend auf Typen sowie auf den enthaltenen Adressen und das Flow-Label-Feld.

SolarWinds NTA ist immerhin in der Lage, IPv6-Traffic zu erkennen und IPv6-Verkehrsdetails aus den Paketen (PDUs) zu extrahieren.

Riverbed NetProfiler ist IPv6 ready. Was das genau bedeutet, verrät der Hersteller nicht.

Bei Kemp Flowmon konnten wir keine Anzeichen finden, dass IPv6 unterstützt wird oder geplant ist.

Fazit

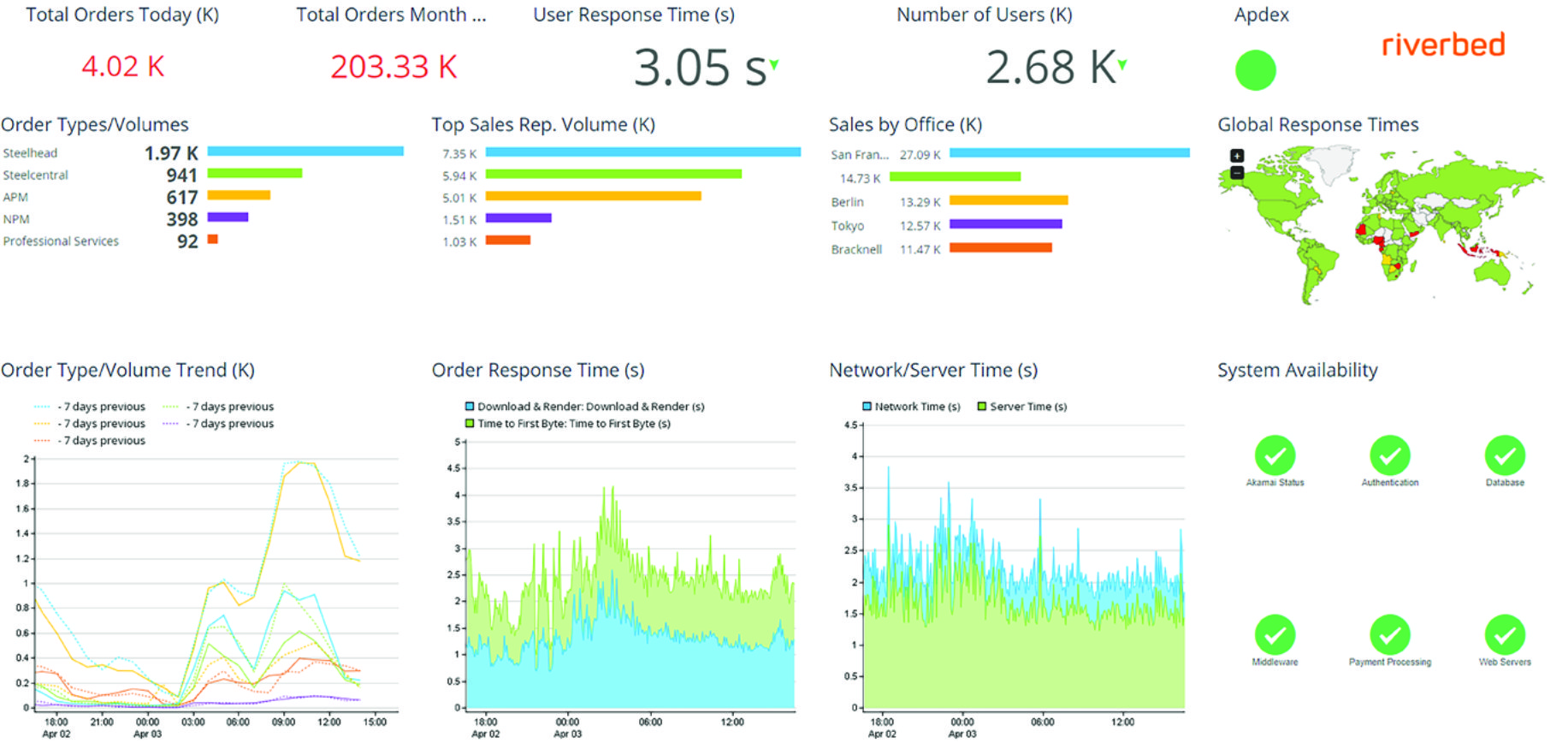

Optisch gewinnen Riverbed und Sycope. IPv6 ist immer noch Drachenland. Bei der Leistung überzeugen Riverbed, Sycope und der etwas außer Konkurrenz laufende genua Threat Defender. Sycope und genua siegen vor allem bei Preis/Leistung. Komplexität sind bei Riverbed und Kemp Flowmon am höchsten.

Bei den Features bleibt abzuwarten, wohin sich der Markt noch entwickelt. Auf jeden Fall bekommen Firewall-Hersteller ernstzunehmende Konkurrenz. Über Root-Cause-Analysen und Predictive Analytics haben wir noch gar nicht gesprochen. Aber auch der Markt wächst schnell und die ersten Herausforderer haben das Parkett betreten.

Der Wermutstropfen? Jedes Feature und jede Funktionserweiterung bergen auch Risiken. Was das bedeutet, hat SolarWinds 2021 zu spüren bekommen. Jedes Plugin, jedes Third-Party-Produkt, jedes Development Kit und jede Software-Abhängigkeit (z. B. Libraries oder Treiber) können kompromittiert werden. Die Diskussion und der Kampf um Sicherheit in Software-Lieferketten haben gerade erst begonnen.

Kemp Flowmon haben ihre Lösung auf dem Networking Field Day 25 präsentiert. Die Aufzeichnung findet Ihr auf den Tech-Field-Day-Seiten. Zwei Monate zuvor präsentierte sich das Unternehmen bereits auf dem Security Field Day 5. Dazwischen gab es noch den Tech Field Day 23, auf dem Riverbed sich als Root-Cause-Analysis-Company vorstellte.

Die Präsentation von Sycope auf dem Nuvias Sommerfest ist mittlerweile auch verfügbar: