Ransomware ist auf dem Vormarsch und den Regierungen fehlt es an umfassenden Daten, was wiederum den Kampf gegen Cyberkriminalität behindert. Wir haben Forderungen an Politik und Wirtschaft im Kampf gegen Cyberkriminalität. Außerdem gibt es wieder nützliche Reports, die Top Storage Anbieter für Biowissenschaften und ein disaggregiertes Schiff im Datenfluss.

In den USA hat das Homeland Security and Governmental Affairs Committee des Senats einen ernüchternden Report über die “Verwendung von Kryptowährungen bei Ransomware-Angriffen, verfügbare Daten und nationale Sicherheitsbedenken” veröffentlicht. Das Ergebnis des Reports bestätigt, dass es der Regierung an umfassenden Daten über über Ransomware-Angriffe und Lösegeldzahlungen in Kryptowährungen fehlt. Das liegt u. a. an dem auf mehrere Bundesbehörden verteilten Reporting. Das Fehlen zuverlässiger und umfassender Daten über Ransomware-Angriffe und Kryptowährungszahlungen schränkt die verfügbaren Instrumente zum Schutz vor nationalen Sicherheitsbedrohungen ein und behindert zudem die Bemühungen des privaten Sektors, Opfern von Cyberkriminalität zu helfen.

Ja, aber! Die USA sind weit weg…

In Deutschland dürfte die Lage um Einiges dramatischer aussehen. Das ergibt sich aus dem aktuellen Lagebild. Bisher sind nur KRITIS-Betreiber meldepflichtig. Telcos müssen Vorfälle an BSI und BNetzA melden. Unternehmen können sich an die Allianz für Cybersicherheit oder das BSI wenden. Darüber hinaus gibt es diverse Zentrale Ansprechstellen Cybercrime der Polizeien für Wirtschaftsunternehmen, Bundesbeauftragte (ich hoffe, die Betroffenen wissen, wer damit gemeint ist) und Aufsichtsbehörden (wer auch immer das im Einzelfall ist). Damit aber nicht genug. Um die Verwirrung zu komplettieren gibt es auch noch den Verfassungsschutz mit Einrichtungen wie dem Cyber-Allianz-Zentrum für Bayern – deinem “vertraulichen Ansprechpartner und die zentrale staatliche Steuerungs- und Koordinierungsstelle in Bayern” nebst diversen anderen Organen wie:

- die Zentrale Ansprechstelle Cybercrime (ZAC) im Bayerischen Landeskriminalamt

- die Zentralstelle Cybercrime Bayern bei der Generalstaatsanwaltschaft Bamberg (ZCB)

- das Landesamt für Sicherheit in der Informationstechnik (LSI)

- das Landesamt für Datenschutzaufsicht (LDA)

- der Landesbeauftragte für den Datenschutz (LfD)

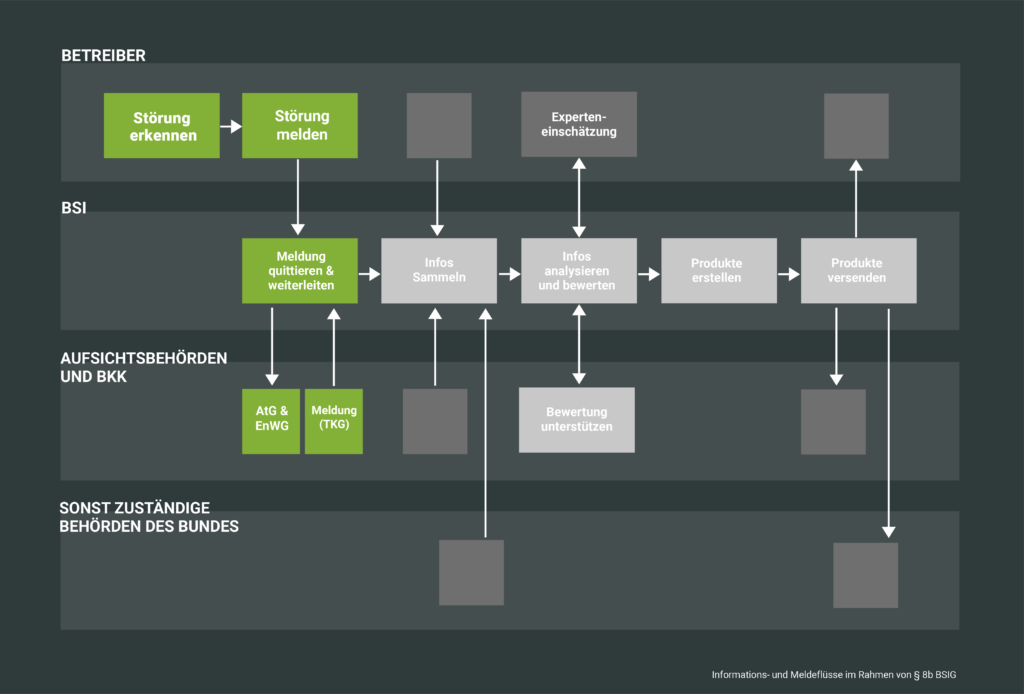

Auch die Vorgehensweise ist alles andere als leicht verständlich:

“An das BSI gemeldet wird über eine benannte Kontaktstelle. Diese muss vorher beim BSI registriert werden. Als Kontaktstelle wird ein Funktionspostfach verstanden, welche jederzeitige Erreichbarkeit 24×7 gewährleistet. Betreiber, die dem gleichen Sektor angehören, haben die Möglichkeit, eine gemeinsame übergeordnete Ansprechstelle (GÜAS) zu benennen. Dann erfolgt der Informationsaustausch zwischen dem Betreiber und dem BSI über die gemeinsame Ansprechstelle.”

Aus einem Blogpost der suresecure GmbH

IT-Sicherheitsberater Sure[Secure] hat umfassende Informationen zu Meldepflichten und Informationsflüssen in einem Blogbeitrag zusammengefasst.

Natürlich gibt es bereits Initiativen wie das IT-Sicherheitscluster e.V. Auch Bitkom und TeleTrusT bemühen sich redlich. Gelegentlich wagt ebenfalls das BMWi gut gemeinte Vorstöße. Es fehlt eine zentrale Steuerung und langfristige Ausrichtung – ausnahmslos.

Das gilt auch für den Austausch, sei es untereinander für die Betroffene oder mit Experten. Ein guter Anfang sind Foren wie die International Bulletproofhosting and Botnet Conference des Netzwerk für Cyber Intelligence e.V. Ein Vorbild könnten auch so genannte CISO-Clubs sein, die sich in einigen Ländern bereits etablieren.

Ebenfalls denkbar wäre eine NATO für die Cyberwelt mit Tech-Supermächten statt regionaler terrestrischer Kampftruppen. Im August 2021 gründete die CISA (Cybersecurity and Infrastructure Security Agency) die Joint Cyber Defense Collaborative, eine privatwirtschaftliche Allianz mit über 20 Partnern, darunter Google Cloud, IBM und Microsoft. Von dem Joint Venture profitieren Initiativen wie Shields Up. Dieses CISA-Programm soll das Organisationen dabei helfen, ihre kritischen Anlagen zu schützen und sich gegen Cyberangriffe zu wehren. CISA-Direktorin Jen Easterly fasst den Vorteil eines solchen Joint Venture in einem Satz zusammen „Sie [die Partner der Allianz] haben einen unglaublichen Überblick, den wir nicht haben“ Wenn schon Institutionen wie die CISA zugeben, den Überblick verloren zu haben, dann – pardon – dürfte ein BSI völlig hilflos mit verbundenen Augen im dunklen Cyberraum umhertappen.

Aus Unternehmenssicht wäre ein europäisches Pendent inkl. grundlegender Best Practices zur Risikominderung im Fall bekannter Schwachstellen noch aus einem anderen Grund wünschenswert. Zwar wird in Europa trotz immer lauterer Forderungen nach wie vor vorrangig amerikanische Technologie eingesetzt – ein paar europäische bzw. deutsche Anbieter gibt es ja dann doch. Wir kennen viele dieser Anbiter, die vor allem bei Behörden, öffentlichen Einrichtungen, in Militär und Verteidigung sowie von KRITIS-Betreibern eingesetzt werden müssten und die kein CISA oder NIST auf dem Schirm hat.

Noch schlimmer?

Wie ernst die Lage ist und weiterhin zu werden droht belegt auch der neue Annual Data Breach Report des Identity Theft Resource Center. Demzufolge haben sich die Ransomware-Angriffe in den letzten zwei Jahren verdoppelt. Die von Cyberkriminellen erbeuteten Kennwörter und Login Credentials wurden im letzten Jahr zunehmend genutzt, um in die Netzwerke der Unternehmen einzudringen und sie von innen heraus anzugreifen. Eva Velasquez, Präsidentin und CEO von ITRC ist überzeugt, „Wir könnten auf das Jahr 2021 zurückblicken als das Jahr, in dem wir von der Ära des Identitätsdiebstahls zum Identitätsbetrug übergegangen sind.“

Vor dem Hintergrund erscheint die Forderung einer Gruppe von 22 renommierten – bisher jedoch anonymer – IT-Sicherheitsforscherinnen und -forschern, die Zahlung von Lösegeldern einzustellen, geradezu lächerlich. Laut einer Studie der Unit 42 von Palo Alto Networks stieg die Zahl der Opfer, deren Daten im Darknet veröffentlicht wurden, 2021 um 85 % auf 2.566 Organisationen. Die Zahlung von Lösegeld ist schon längst kein Garant mehr dafür, dass man a) seine Daten zurück bekommt und/oder b) sie anschließend nicht im Darknet kaufen kann. Vor dem Hintergrund ist die Aussage der ominösen Experten, „Lösegeldzahlungen sind jedoch bei Ransomware die Wurzel allen Übels. Wenn Opfer von Ransomware das geforderte Lösegeld nicht zahlen würden, dann würde dieses Geschäftsmodell im Keim erstickt.“ ausgesprochen naiv. Nicht die Lösegeldzahlungen sind die Wurzel allen Übels. Die katastrophal veralteten IT-Sicherheitsmaßnahmen, Silos und überforderte ITOM-Teams sind das, was dieses Geschäftsmodell der Cyberkriminalität am Leben hält!

Leider können wir kein Unternehmen zur Modernisierung ihrer IT-Security-Landschaft zwingen. Wir können nur immer wieder an die eigene unternehmerische Verantwortung appellieren und geeignete Werkzeuge bzw. Maßnahmen vorstellen.

Fünf Forderungen an die Politik im Kampf gegen Ransomware

Damit die Situation jedoch nicht nicht noch schlimmer wird, hat unser Herausgeber und Chefredakteur Kerstin fünf Forderungen an Politik und Wirtschaft: